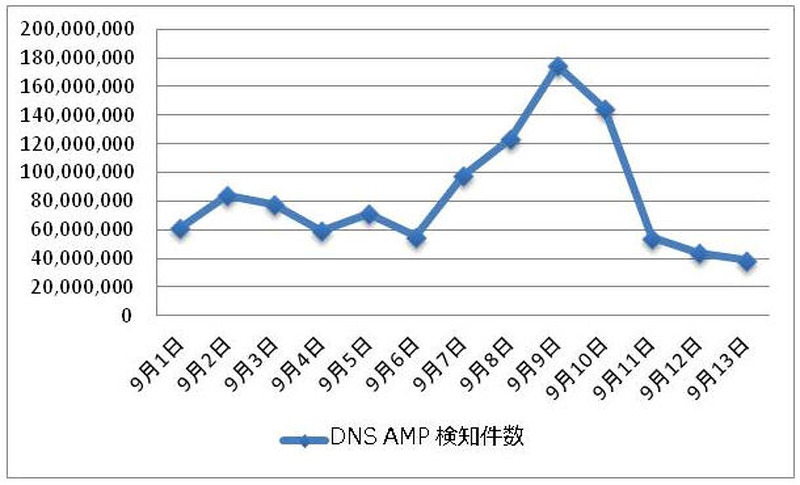

オープンリゾルバとなっているDNSサーバを踏み台としたDDoS攻撃が増加(ラック)

ラックは、JSOCのセキュリティ監視において、オープンリゾルバとなってしまっているDNSサーバを踏み台にして、DDoS攻撃を行う通信が増加していることを確認したとして、注意喚起を発表した。

脆弱性と脅威

脅威動向

しかし同社では、オープンリゾルバを踏み台にして、DDoS攻撃を行う通信が増加していることを検知している。オープンリゾルバは、攻撃者によってDDoS攻撃に悪用される可能性があることは広く知られているが、ここ数日DNSサーバが意図せずオープンリゾルバ状態になっていたことによるインシデントが、同社がセキュリティ監視を行っている複数のお客様で発生しているという。実際に発生したインシデントにおいては、使用しているネットワーク機器(ルータなど)にDNSサーバが組み込まれており、管理者の把握していない状況で動作していたことによって悪用されていた。

同社では、攻撃に加担しないための対策として、以下を推奨している。

・DNSの権威サーバとキャッシュサーバを分離し、ネットワーク機器にて適切なアクセス制御を実施する

・権威DNSサーバにおいては、再帰問い合わせを禁止する

・キャッシュDNSサーバにおいては、DNSサーバの設定にて再帰問い合わせを受け付けるネットワーク範囲を限定する

・組織内から組織外に対し、送信元アドレスを変更したパケットを出さないように制限する

関連記事

この記事の写真

/