一生懸命な標的型サイバー攻撃犯、対策疲れのセキュリティ部門 ─「対策疲れ」に陥らない、運用のポイントとは

11月14日、ザ・プリンスタワー東京において開催された「Trend Micro DIRECTION」では、トレンドマイクロ社内外のスピーカーによる多くのセッションが行われた。本稿では、「標的型サイバー攻撃に備える~攻撃の実態と専門知識を活用した運用体制とは」について紹介する。

脆弱性と脅威

脅威動向

●標的型サイバー攻撃を行う攻撃者は常に一生懸命

六宮氏はまず、標的型サイバー攻撃の各攻撃ステージを「事前調査」「初期潜入」「攻撃基盤の構築/C&C通信」「情報探索」「情報集約」「情報送出」で説明、さらに実際のインシデント現場では、ケースごとにさらに何十段階にもおよぶ攻撃フェーズが確認されることを紹介した。そこからは一連の攻撃を長期間に渡り執拗に仕掛ける標的型サイバー攻撃の特性が見てとれるという。六宮氏は、IT部門の担当者が細かな手口のすべてを理解する必要はないものの、攻撃には複数の段階つまり「流れ」があること、攻撃者の思考を理解するために、その流れを理解することが必要であるとした。

可視化される脅威は一部であっても、その裏には相関するいくつもの攻撃の事象が隠されている可能性があるのだ。攻撃の一端となる異常を効率よく見分け、必要な情報を保護するためには、対策製品だけではなく普段からの「運用」が重要になると、六宮氏は指摘する。一方で、企業の実情を見ると、標的型サイバー攻撃のための運用ができているケースは多くないと言う。六宮氏は、企業の実情とそのリスクについて、攻撃の傾向から次のように説明をはじめた。

攻撃には、正規の管理ツール「PsExec」を悪用する例や、「echo」「ftp」などのコマンドを悪用する例など、多くの手法が確認されている。六宮氏は「echo」「ftp」の事例を紹介し、「攻撃者は常に手法を工夫、アップデートしながら執拗な攻撃を行っている」とした。実際の攻撃事例などをみると、すでに完成された攻撃手法のように思える。しかし、次々に攻撃手法が確認されるということは、攻撃者側も最新の対策をかいくぐろうとしていることであり、目標を達成するために「攻撃者は常に一生懸命である」と六宮氏は言う。

「標的型サイバー攻撃を行う攻撃者は常に一生懸命。では、守る側はどうなのか?」と六宮氏は疑問を投げかける。同社がユーザに実施した「セキュリティ対策アセスメント」に関するヒアリングでは、対策する側のセキュリティに対する「理想論と実情」のギャップが目立つという。その具体例として、六宮氏は2つのケースを挙げた。

ひとつはメールの添付ファイルにおける対策だ。多くの場合、「業務に必要なファイルのみ受信するように対策している」というが、zip圧縮されたexeファイルをブロックしていることは少ない。最近の標的型サイバー攻撃では、セキュリティソフトに検知されないよう、パスワードのかかったzipファイルを利用するケースが多く確認されている。以前から確認されている手法ではあるが、アイコン偽装などの手法と組み合わせることで、今でも十分に効果がある手法であり、対応していないと感染のリスクが高くなってしまう。

もうひとつのケースは、アカウントの管理だ。ドメインアカウントに「複雑化」と「定期変更」を施していても、リモートサポートツールなど運用で使うアカウントは棚卸しされず、パスワードが放置されていることも少なくない。標的型サイバー攻撃では、リモートサポートツールに代表されるような「正規のツール」を悪用して不正な操作を実行しようとした手口も確認されていることから、注意が必要だという。

●「対策疲れ」に陥る理由とは

セキュリティ対策の現状は「理想論と実情」のギャップがあり、攻撃者はそのギャップを狙ってくる。標的型サイバー攻撃は、刻々と手法を変え、様々なアプローチを組み合わせて攻撃を仕掛けてくるため、全方位に対策しようとした場合、守る側の対策は多岐にわたり、労力・コストは莫大なものなる。こういったことから「対策疲れ」に陥っているケースが非常に多いと言う。

六宮氏は、いつ発生するかわからない、多種多様な攻撃に対する終わりのない戦いを続けていくためには、考え方を変える必要があるとした。標的型サイバー攻撃への対策は、相手を理解することと自分を知ることで、やるべきことが見えてくるという。つまり、対策の基本的な考え方として「組織が守るべきもの」を明らかにすることが非常に重要なのだ。それは機密情報であったり顧客情報であったり、インフラや評判(のれん)であったりする。「守るべきもの」を考え、整理していくことで、必要な対策が見えてくるわけだ。

セキュリティ対策全般に言える当然とも言える考え方であるが、しかし、インシデントの現場では、整理できていないケースが多いと六宮氏は指摘する。それが現場に伝わっていないと「対策疲れ」に陥ってしまう。守るべき対象を棚卸しし、必要なセキュリティを考えることこそが、「対策疲れ」を防ぎ、自社に最適な対策を施す第一歩になるという。

●対策にツールは有効だが、重要なのは導入後の運用

数多くの企業ユーザの声やインシデントに接してきた六宮氏はまた、運用現場の課題として次のことを指摘する。何らかしらの対策製品を導入したものの使いこなせない、という声が実に多くに聞かれるというのだ。標的型サイバー攻撃対策製品は、確かに有効だ。しかし、それを活かしてインシデントハンドリングまで行うには、運用が重要となる。

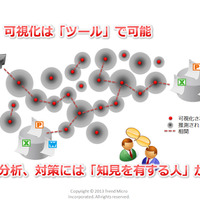

なぜなら、対策製品は可視化が可能だが、見えるのは「点」でしかない。可視化された複数の「点」から事象を推測し、相関関係を導き出すには「知見を有する人」が必要になる。また、標的型サイバー攻撃は時間をかけて継続的に行われるため、対策する側もまた継続性が求められる。継続性と言っても製品を導入しておけばいいというのではない。インシデントに気づくための運用が重要なのである。つまり、インシデントが発生した際の「異常時運用」だけではなく、標的型サイバー攻撃の僅かな「異変」に気づくためにも、「定常時運用」を見直すべきだと六宮氏は強調した。

標的型サイバー攻撃への対策には、対策製品という「ツール」が有効だが、大切なのはツールを導入した後の運用部分になる。六宮氏は、脅威動向の知識と豊富な対策経験を持つ専門家らによる、セキュリティライフサイクルの様々なフェーズを支援するサービス、トレンドマイクロ セキュリティ エキスパート サービスの概要を紹介しながら、ツールを導入した後の「知見」に基づく運用の重要性について言及した。

昨今の高度化したサイバー攻撃の対策には、脅威の兆候把握や、得られたデータやログの解析といった、単なるIT機器や情報システムの運用管理を超えた、インテリジェンスとも呼びうる知見が必要となりつつある。こうした背景のもと同氏が紹介するサービスの需要は今後、ますます高まっていくことが予想される。

六宮氏は、今一度「守るべきものを守る」ことをスタート地点としてセキュリティ対策を見直すことを提言し、セッションを締めくくった。

関連記事

この記事の写真

/