[Security Days 2014 インタビュー] 侵入が止まらないマルウェアに向き合う有効な手段は?~シスコのSourceFire ソリューション

Sourcefireソリューションの他社に対する大きな特長は、組織のネットワーク全体に複数のベクトルで侵入し、発現する現代のセキュリティ脅威を可視化して、目で見て分かるマルウェア対策が取れる点です。

特集

特集

3月6日、7日にわたって開催されるカンファレンスSecurity Days 2014において、基調講演や専門セミナーで、現在世界が直面している課題に応えたシスコの新しいセキュリティ戦略が発表されるという。その中で大きな位置を占めるであろうソースファイアのソリューションについて、シスコシステムズのセキュリティ事業 シニア プロダクトセールス スペシャリストである原達夫氏(元ソースファイア/リージョナルセールスマネージャ)に、イベントに先駆けて、ソースファイア製品の概要や特徴、そしていまシスコが考えるセキュリティソリューションの考え方について話を聞いた。

――まず、ソースファイアがどのようなセキュリティベンダーであったか、沿革や概要からご説明いただけますか

ソースファイアは、世界最大のダウンロード数を誇るオープンソースのIDS/IPS(侵入検出/防護システム)である Snort の開発者、マーティン・ロッシュが、その増大する商用版の要請に応えて2001年1月に設立しました。

IDS/IPS分野で高い評価を築く一方、テクノロジーの強化とClamAVをはじめとするいくつかのセキュリティシステムを取得することで、ネットワークセキュリティだけでなくエンドポイントソリューションまでカバーする幅広いセキュリティをカバーするベンダーに成長しました。今回のシスコへの統合で今後特に力を入れるのは、次世代型IDS/IPSとエンドポイント製品からなる、アンチマルウェアプロテクション(AMP) の分野です。

――ソースファイアが唱える次世代型IDS/IPSとはどのようなものでしょうか

ソースファイアの次世代型IDS/IPS、FirePOWER は、業界標準のルールベース検知エンジンであるSnortを使って、業界最高水準の侵入検知・防御機能を提供します。ネットワークトラフィックを常時パッシブに監視し、全てのOS、サービス、プロトコルを識別したうえで、そのネットワークに存在する潜在的脆弱性をリアルタイムに収集します。また、ソースファイアが誇る ぜい弱性研究の専門チームである Vulnerability Research Team (VRT) によって最高レベルのサポートが常に行われており、お客様のネットワークは、既知の脅威やZero Day攻撃から守られます。各ルールの中身もオープンソースとなっているため、標的型攻撃などのカスタマイズされた攻撃に対し、そのルールが有効かどうかを即座にユーザが検証できることも、現在の先鋭化した攻撃トレンドによくあっている点です。さらにビッグデータ解析を活用することで、インテリジェントで先進的なマルウェア解析と保護を可能にしています。

FirePOWERが「次世代型」と呼ばれる主な理由は、製品内に搭載される「FireSIGHT」による、Network Visibility や Network Behavior Analysis、などをはじめとするネットワークで起きるセキュリティに関する挙動の強力な可視化能力でしょう。

また、このFireSIGHTには、これまでのIPS/IDSの運用面の課題を大きな改善する機能が二つあります。一つ目は、「FireSIGHT Network Awareness」です。この機能により、IDS/IPSの運用で最もスキルと運用負荷のかかるチューニング作業を自動化することができます。攻撃を検知した際に、対象となったホストがその攻撃に対して脆弱性かと否かを自動的に判断してイベントに重み付けを行い、対応の優先順位をチューニングに反映します。

二つ目は、「FireSIGHT User Awareness」です。発生したセキュリティイベントに付帯するIPアドレスの情報と、Active Directoryなどの企業のディレクトリサービスが持つユーザー名を照合してイベント発生元の特定を容易することで、現状をより迅速に把握し、次のアクションに繋がることができるようになります。

――ソースファイアのソリューションは、エンドポイントのセキュリティまでカバーしていると聞きましたが?

はい、それが FireAMP(Advanced Malware Protection)というマルウェア対策ソリューションです。現在の巧妙化した企業や公共機関に対するサイバー攻撃は、UTMや次世代ファイアウォールなどのゲートウェイ型のネットワーク境界をいまこの瞬間もすり抜けています。これまでネットワークにおけるマルウェア対策は、これらゲートウェイを見張り、マルウェアを検知して侵入を未然に防ぐという考え方でした。

しかしマルウェアは進化を続けており、Webやソーシャルメディア用のアプリ、Mailなどを利用した最初の侵入段階では無害に見えても、後からマルウェアとして活動を開始するような手法(悪意のある機能を「スリープ」させる技術、未知のプロトコルの利用、暗号化など) が編み出されています。この様な場合、従来の境界型セキュリティゲートウェイだけでは対応できません。

また、APT(標的型攻撃)の場合、ほとんどのマルウェアはサンドボックスを利用した検知技術を回避する能力を備えているため、この手法を利用した未知のマルウェアの検出も、ほぼ不可能と言われています。これからの企業のICTセキュリティ対策は、これらの予防的手段による侵入の防止だけではなく、侵入されていることを前提に、遡及的(さかのぼり把握する)セキュリティの手法を利用して、ネットワーク内部でなにが起きているのか、感染源はどこか、どの範囲に同様の現象が拡散しているかを把握することで、リスクと付き合い、コントロールしていく仕組みが必要になります。

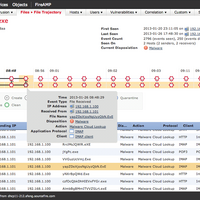

ここで有効な備えとして注目されているのが、FireAMPのTrajectory(トラジェクトリ:追跡)機能です。この機能が可能にするのは、ネットワーク内のエンドポイントで活動を始めたマルウェアと、その活動の結果生成されるファイルの挙動のネットワーク全体での追跡と可視化です。企業のCSIRTチームは、GUI上で可視化されたマップを使って関連する挙動の履歴をさかのぼり、感染源や侵入に使われたダウンローダーなどを特定し、実態を把握し、根治に繋げることができます。

――これまでのアンチウィルスソフトでは把握できなかった情報が得られますね。

FireAMPでは、ネットワーク内で拡散するマルウェア (を含んだファイル) を追跡し、侵入ポイントや感染経路、使用されたプロトコル、どのユーザー / エンドポイントが感染したか などの詳細な情報をセキュリティ管理者に簡単な操作で提供できます。これにより、たとえマルウェアの侵入を許してしまった場合でも、感染の範囲を即座に把握し、 有効な対応策を効率的に行う事ができます。このように、FireAMPは単にマルウェア対策ソリューションというだけでなく、感染経路や感染範囲などを可視化し追跡出来るフォレンジックツールとも言えるのです。

――今回シスコのソリューションに統合されて、さらにこの機能にも磨きがかかるのでしょうか?

Sourcefireソリューションの他社に対する大きな特長は、FirePowerなどのアプライアンスによるネットワークレベルでの検出データと、FireAMPによるエンドポイントのシステムレベルの検出データをあわせることで、組織のネットワーク全体に複数のベクトルで侵入し、発現する現代のセキュリティ脅威を可視化して、目で見て分かるマルウェア対策が取れる点です。今回のシスコのセキュリティソリューションとの統合で、これまでシスコが提供してきた強力なセキュリティソリューションもこの輪の中に加わり、既存のシスコソリューションの資産を活かしながら、現在の脅威に対応できるアンチマルウェアプロテクションに連携できるよう拡張していくことが可能になります。今回シスコの発表する新しい包括的なセキュリティ戦略にご期待ください。

――セミナーが楽しみですね。本日はありがとうございました

出口の見えなくなっている現在のセキュリティ対策に対し、シスコが次世代のICTセキュリティ戦略として、何を指摘し何を提案するのか世界中の注目が集まっている。Security Days 2014の2日目、3月7日に、シスコは一日を通したセッションを行い、米国からも多数のスペシャルスピーカーが来日し、その全貌を紹介する予定だ。いますぐセッションに登録して、サイバー攻撃に立ち向かうヒントを手に入れよう。

《中尾 真二( Shinji Nakao )》

関連記事

この記事の写真

/

![[Security Days 2014 インタビュー] NTTコムセキュリティならではのキャリアクラウドによるセキュリティ ~ グローバルシームレスなセキュリティサービス「WideAngle」とは 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/9160.jpg)

![[Security Days 2014 インタビュー] 段階的に導入できる標的型攻撃対策(フォーティネットジャパン) 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/8943.jpg)