「@wiki」ユーザ用の管理情報の流出を確認、緊急的措置として全ユーザのパスワードを強制的にリセット(アットフリークス)

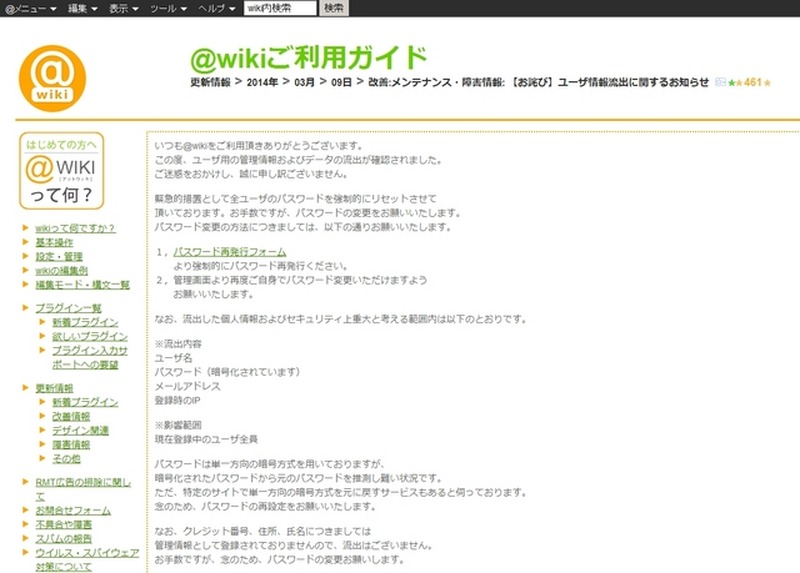

無料ホームページレンタルサービス「@wiki」(運営元:アットフリークス)は3月9日、ユーザ用の管理情報およびデータの流出が確認されたことを公表した。

インシデント・事故

インシデント・情報漏えい

「@wiki」は、コンテンツ作成システム「wiki」を無料利用できるサービス。「@wiki」では、人気ゲームの攻略方法などを中心に、さまざまなコンテンツページが作成・公開されていたが、3月8日深夜より、「不正なファイルが仕込まれたページが存在しているのではないか」という指摘が、ネットで噂となっていた。実際、一部人気ページで、由来が不明なJavaScriptファイルが複数見つかったという。

同時に、全ユーザーのユーザー名、パスワードが流出しているという指摘もあった。今回の「@wiki」の発表はそれを裏付けた形となる。

「@wiki」によると、ユーザ名、パスワード(暗号済み)、メールアドレス、登録時のIPが流出したとのこと。対象は全ユーザで、緊急的措置として全ユーザのパスワードを強制的にリセットしたとしている。なお「@wiki」ではパスワードの再発行を、全ユーザに呼びかけている。

【※3月9日14時20分追記】

「@wiki」は、データの流出が確認されたサーバを発表した。該当サーバは下記アドレスのものとなる。

www4.atwiki.jp

www17.atwiki.jp

www26.atwiki.jp

www30.atwiki.jp

www36.atwiki.jp

www37.atwiki.jp

www38.atwiki.jp

www39.atwiki.jp

www40.atwiki.jp

www41.atwiki.jp

www42.atwiki.jp

www43.atwiki.jp

www44.atwiki.jp

www45.atwiki.jp

www46.atwiki.jp

www47.atwiki.jp

www48.atwiki.jp

www49.atwiki.jp

www50.atwiki.jp

www51.atwiki.jp

www52.atwiki.jp

www53.atwiki.jp

www54.atwiki.jp

www55.atwiki.jp

www56.atwiki.jp

www57.atwiki.jp

www58.atwiki.jp

「@wiki」で個人情報流出……全ユーザのパスワードを強制リセット

《冨岡晶@RBB TODAY》

関連記事

この記事の写真

/