持続的標的型攻撃における「内部活動」を明らかに--分析レポート(トレンドマイクロ)

トレンドマイクロは、2013年(1~12月)の国内における持続的標的型攻撃に関する分析レポートを発表した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

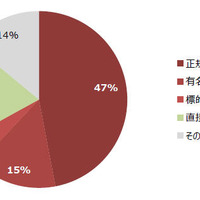

標的型メールが送付される際は、標的内の関係者と複数回のメールのやり取りを行った後、不正プログラムを送付する「やり取り型」の標的型攻撃が複数確認された。また、持続的標的型攻撃に使用された遠隔操作ツール100個を調査したところ、不正プログラムが外部のC&Cサーバと通信する際には、約7割(67%)がC&Cサーバのホスト名を正規のサービスに偽装していた。

侵入時の攻撃が成功した後、内部のネットワーク探索や目的の情報を窃取するための活動では、同社がネットワーク監視を行った100件のうち49件で遠隔操作ツールの活動が確認され、49件全てでシステム管理者が用いる正規ツール(遠隔管理ツール「PSEXEC」など)やWindows標準のコマンドを利用し攻撃を「隠蔽」する傾向がみられた。なお、昨年の100件の調査において、同一調査対象で「ファイル転送」「リモート実行」「痕跡消去」のうち2つ以上の挙動が確認された場合、必ず持続的標的型攻撃が行われていることが明らかになった。

関連記事

この記事の写真

/