SSHやNTPサーバの探索と思われる活動が増加--定点観測レポート(JPCERT/CC)

JPCERT/CCは、2013年10月から12月における「インターネット定点観測レポート」を公開した。

脆弱性と脅威

脅威動向

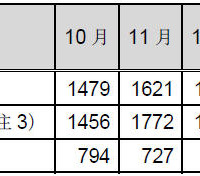

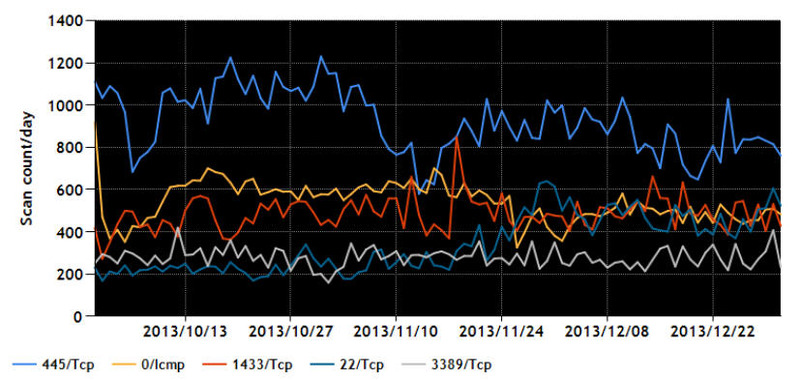

期間中の宛先ポート番号トップ5の変化では、WindowsやWindows Server上で動作するプログラムが使用する445/TCPや1433/TCP、エラー通知や通信状態の診断を行うためのICMP(Ping)が前四半期と同様に1位から3位を占めた。4位には、SSHプロトコルが使用する22/TCP、5位にはWindowsのリモート管理やアクセスに使用するリモートデスクトップ3389/TCPががランクインした。トップに大きな変化はない。なお、80/TCP、135/TCP宛のパケット数が前四半期と比較して、それぞれ倍近くまで増加しているが、原因は不明としている。

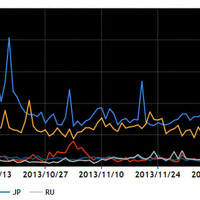

期間中のパケット送信元地域トップ5の変化では、順位が中国、米国、オランダ、日本、ロシアとなった。注目された現象としては、22/TCPポートおよび123/UDP宛へのパケットの増加を取り上げている。22/TCPポート宛は特定のツールによるSSHサーバの探索や不正利用を試みる活動の活発化と見られ、123/UDPポート宛はDDoS攻撃に使用できるNTPサーバを探索するための活動と推測している。

関連記事

この記事の写真

/