「OpenSSL」のHeartbleed脆弱性(CVE-2014-0160)を検証(GSX)

GSXのタイガーチームは、「OpenSSL」のHeartbleed脆弱性(CVE-2014-0160)についての検証結果を発表した。

脆弱性と脅威

セキュリティホール・脆弱性

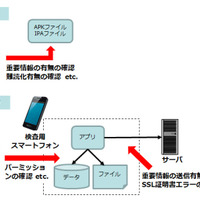

Heartbleed脆弱性を利用すると、heap上の任意のデータが漏えいする可能性がある。heap上のデータにはSSL/TLSの秘密鍵や、送受信した(平文の)データなどが含まれる。脆弱なOpenSSLを使用したサービスを公開していた場合、ログに残っていなくても秘密鍵やパスワード等の重要情報が漏えいしている可能性がある。脆弱性の原因は、非常に単純な境界チェック漏れ。heartbeatリクエストのペイロード長フィールドに実際に送信しているペイロード長よりも大きな値を設定して送信するとバッファ上のペイロードがないメモリ領域まで読み込んでheartbeatレスポンスで送り返してしまう。

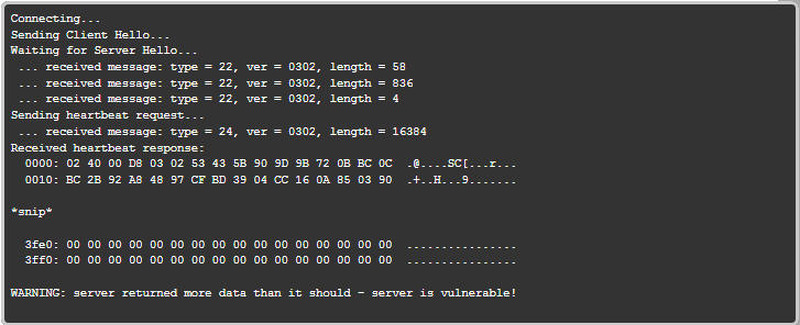

本脆弱性のexploitコードはすでに公開されており、このコードはペイロード長フィールドを0x4000に設定し、実際にはペイロードがないHeartbeatリクエストを送信する。実行の結果、0x4000バイトのデータを読み出すことができた。また、Heartbeatリクエストのペイロード長を0x4000から0xffffに変更し、読み込めるレコードがなくなるまで読み続けるように修正した結果、合計約0x10000バイトのデータを読み出すことに成功した。

関連記事

この記事の写真

/