Apache Struts 2の脆弱性はApache Struts 1にも影響、対策を呼びかけ(ラック)

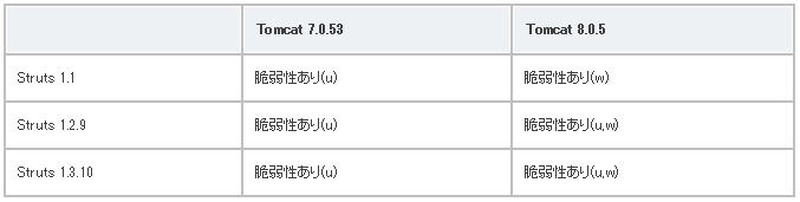

ラック サイバー・グリッド研究所は、Apache Struts 2の脆弱性が、サポート終了のApache Struts 1にも影響することについて注意喚起を発表した。

脆弱性と脅威

セキュリティホール・脆弱性

Apache Struts 1は2008年10月4日に最終版が公開され、2013年4月5日でサポート終了となっているが、開発元であるApache Strutsプロジェクトからは公式なアナウンスは出ておらず、今後正規の更新プログラムの提供もされないものと考えられる。一方、Struts 1 が稼働しているWebサイトは、官公庁や公益法人、銀行などを含め国内に数多く存在しており、提供ベンダからの個別サポートなど個々で特別な対応を行ってない限り、攻撃に関して脆弱な状態のままと推測される。

ラックではStruts 1の場合の対策として、提供ベンダへの対応の確認を行った上で指示に従うか、もしくは、不正な文字列がパラメータに含まれる場合(正規表現:「(^|\W)[cC]lass\W」に合致するパラメータ名が含まれる場合等)にリクエストを拒否するフィルタ機能を実装することや、WAF、IPSなどネットワーク側で当該攻撃を遮断することを挙げている。なお、Apache Strutsプロジェクトより公開された情報はStruts2向けの回避策であるが、ここに掲載されている正規表現も参考になるとしている。

関連記事

この記事の写真

/