データベース管理者(DBA)による内部不正を考える~DBA1,000人へのアンケート調査報告書から

データベースセキュリティの対策状況 及び どんな意識で運用や開発に関わっているか、DB管理者 1,000 人に対して2013年3月23日~3月24日に行ったアンケートをまとめた報告書が、「データベース・セキュリティ・コンソーシアム(DBSC)」から2014年9月10日に公開されました。

研修・セミナー・カンファレンス

セミナー・イベント

データベースセキュリティの対策状況 及び DBAの方々がどんな意識で運用や開発に関わっているかについて、DBA 1,000 人に対して2013年3月23日~3月24日に行ったアンケート「DBA 実態調査」の分析結果をまとめた報告書が、データベースセキュリティの普及促進を図る業界団体「データベース・セキュリティ・コンソーシアム(DBSC)」から2014年9月10日に公開されました。

「DBA 実態調査」WGのメンバーとして、本調査結果のサマリーとともに調査を行った背景や考察をご紹介します。

●データベース管理者(DBA) に対する意識調査を行うことになった背景

個人情報や知的財産などの重要な機密情報の漏えい事件は国内外を問わず繰り返されてきました。最近大きな話題となっている教育系企業の大規模情報漏えい事件 (データベース管理者権限を使った大量の顧客情報の不正取得、「名簿屋」への転売) のような内部犯行による不正も継続的に起きています。2014年を見ただけでも、都市銀行でATMの保守会社の従業員が保守作業で不正にカード情報を入手して偽造カードを作った、大手製造業で半導体メモリに関する研究データが業務提携先の社員によって転職の見返りに協業企業に持ち込まれた、といった事件が起きました。

DBSCでは多くの機密情報が格納されたデータベースのセキュリティ対策の啓蒙、普及促進を進めてきましたが、企業、団体の多くは、データベース層でのセキュリティ対策は後回しとなっていると感じてきました。

しかし、これまで「データベースでの」セキュリティ対策について、大規模に調査したものはなく、データベースの管理者であるDBAのセキュリティへの取組みの実態が見えないといった懸念を持っていました。

そこで、国内におけるリレーショナル・データベースにおけるセキュリティ対策の実施状況を調査し、実態を把握することを第一の目的としました。加えてDBAという、センシティブなデータに最も近い場所にいて、いかようにもデータを扱える権限を与えられた人が、どの程度セキュリティ意識を持って業務に携わっているか、内部不正の可能性があるのか、その要因は何かを探ることを第二の目的として本調査を行うこととなりました。

●データベースでのセキュリティ対策はデータベース管理者(DBA) が必要と思うレベルまで至っていない

データベースにおける外部及び内部からの脅威への技術的対策は、DBAが必要と考えるものが十分に導入されていない実態が明らかになっている。

「DBセグメントへのアクセス制御」は25%で未対応、「脆弱性から守るためのパッチ適用の実行・管理」ができているのは60%未満と、やはりあまり対策がされていない結果となっている。

また、DBA権限の悪用などの内部不正への対策の観点から見てみると、「IDの使い回し」が24.4%、「DBA以外にもDBA権限を与えている」が30%に上る。

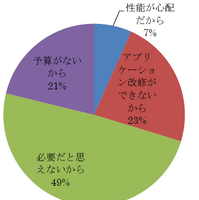

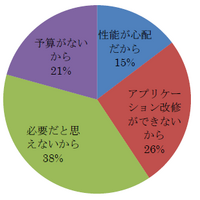

それぞれの技術的対策を行っていない理由については、半数は、人的金銭的コスト、性能面への懸念、アプリケーション改修へのリスクなどであるが、「必要性を感じていない」とする割合が、データベースの暗号化で38%や操作履歴のログ取得で49%となっていることから、事故前提での対策に対する認識の点ではまだまだ不十分であることもうかがえる。

●データベース管理者(DBA) の 10%が「情報を売り渡すかも知れない」

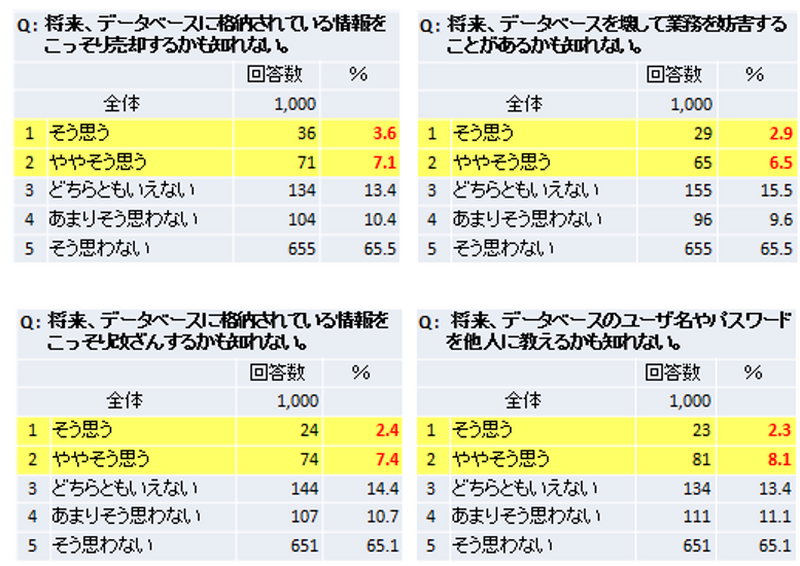

「将来、データベースに格納されている情報をこっそり売却するかもしれない」と思うかの設問では、「そう思う」「ややそう思う」との回答が10%を超えていた。また、「将来、データベースを壊して業務を妨害することがあるかもしれない」などの設問でも同様の結果となっている。DBAの10%以上も内部不正をする可能性があると回答したことは、予想以上にリスクが潜在していることを改めて浮き彫りにしている。

今回の調査では、不正行為の可能性とともに職場環境や満足度、帰属意識などの調査もあわせて行い、不正行為にどのような要因が影響する可能性が高いのかについても分析している。

従来の年功序列や長期雇用といった日本的雇用形態を支持する場合や周囲の目を気にして仕事をするタイプの人である傾向が強い場合は内部不正が起こりにくく、逆に従業員満足度が低い場合には、内部不正が起こりやすい傾向があるということが示唆された結果となった。愛着要因 (自分の会社に情緒的な愛着を持っていること) による影響がみられなかったこと以外は想定通りと言える。数値として示されたものは初めてと思われ、非情に興味深い結果となった。

●DBAの意識と内部不正の関係の分析

実際に起こった内部不正事件の件数を考えると、不正の可能性が現実になる確率は極めて低いと思われる。しかし、内部不正は1件あたりの被害が重篤になりやすい。

昨今の事件でとりざたされたような、(派遣社員、外注とった) DBAの身分に限らず、誰しもが何かのきっかけで不正を行う可能性はあることを理解すべきである。

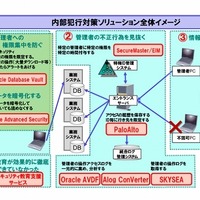

今回の報告書は1年前の調査の分析結果だが、図らずも昨今の事件を予言するものとなった。改めてデータベースセキュリティを考える契機として、IDの使い回しをしないなどの管理者を含めたID管理・本人認証・アクセス制御・暗号化による防御対策に加えて、操作ログのモニタリングによる内部不正の抑止や早期発見の仕組みづくりを更に推進することを検討いただきたい。

《データベース・セキュリティ・コンソーシアム 安澤弘子》

関連記事

この記事の写真

/