ランサムウェアへの感染を狙う攻撃が引き続き継続、注意を呼びかけ(日本IBM)

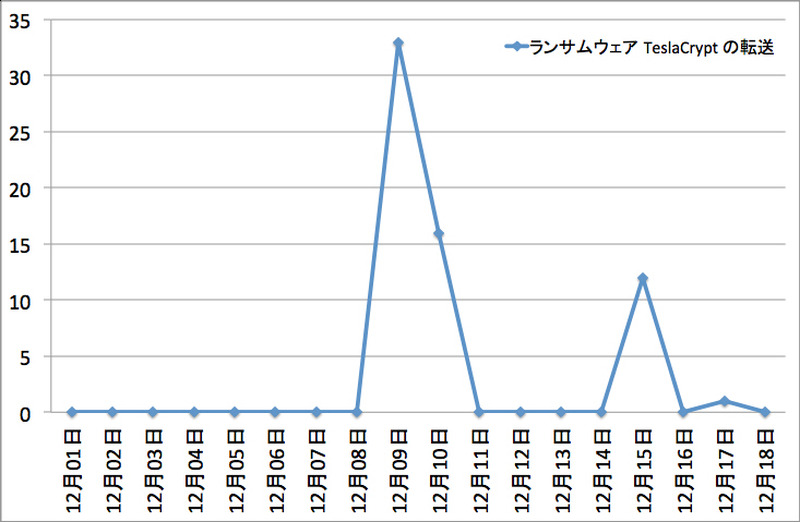

日本IBMは、ランサムウェアへの感染を狙った攻撃が12月に入っても引き続き行われていることをTokyo SOCにおいて確認しているとして、注意を呼びかけている。

脆弱性と脅威

脅威動向

ドライブ・バイ・ダウンロード攻撃では、攻撃ツール(Angler Exploit Kit)が2015年12月に公表されたAdobe Flash Playerの脆弱性(CVE-2015-8446)に新たに対応・悪用しているとの情報が確認されている。Tokyo SOCの検知状況では、12月7日の週にはこの攻撃の発生件数(Angler Exploit Kit を使う攻撃サーバーへの誘導件数)が数件程度まで著しく減少していたが、12月14日の週には増加に転じている。攻撃サーバへの誘導手法としては、日本国内のものも含むWebサイトが改ざんされ、そのページを閲覧した結果、不正なスクリプトが読み込まれ、バックグラウンドで攻撃サーバに誘導される事例を複数観測しているという。

関連記事

この記事の写真

/