遠隔操作ウイルスの指令に、検出が難しいDNSを使用する攻撃を確認(ラック)

ラックは、遠隔操作ウイルスに対する指令の伝達手段としてDNSパケットを悪用する事案を初めて確認し、注意喚起情報として公開した。

脆弱性と脅威

脅威動向

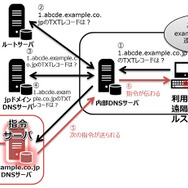

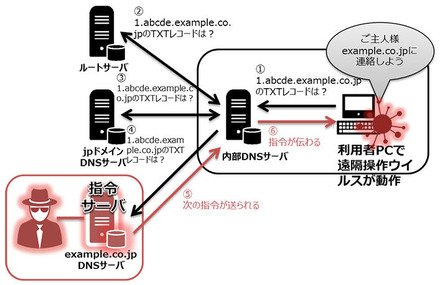

このRATを解析したところ、攻撃者との指令伝達にDNSの通信を使用するDNSトンネリングとも言われる手口であることが確認されたという。同社が緊急対応した事案で、この手口が使用されたケースは初となる。攻撃者は、DNSサーバを模した指令サーバ(C2サーバやC&Cサーバとも呼ばれる)を構築し、企業内部で活動する遠隔操作ウイルスが、通常のDNS要求を模したリクエストを指令サーバのドメインに送り、指令の伝播を実現していた。

DNSは、インターネット接続機能を持つ機器には必須の技術であるため、影響を受ける機器が非常に多い。また、DNSサービスへのアクセスを防ぐためには、攻撃者が用意したDNSサーバのドメイン名を知る必要がある上に、知っていてもアクセスの制限が難しい。さらに、DNSの動作履歴をログとして記録している企業はほとんどなく、不正なDNSアクセスに気づきにくい。同社では、対応は困難であるが不正なDNS通信があるかどうかを調査し、検出された場合には速やかに対策を行う必要があるとしている。

《吉澤 亨史( Kouji Yoshizawa )》

関連記事

この記事の写真

/

関連リンク

特集

アクセスランキング

-

東芝テックが利用するクラウドサービスに不正アクセス、取引先や従業員の個人情報が閲覧された可能性

-

東京高速道路のメールアカウントを不正利用、大量のメールを送信

-

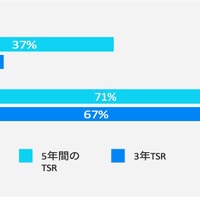

セキュリティ対策は株価を上げるのか ~ 株主総利回り(TSR)の平均値は高い傾向

-

フュートレックにランサムウェア攻撃、本番環境への侵入形跡は存在せず

-

インフォマート 公式 Facebook ページに不正ログイン

-

「引っかかるのは当たり前」が前提、フィッシングハンターが提案する対策のポイント ~ JPAAWG 6th General Meeting レポート

-

クラウド労務管理「WelcomeHR」の個人データが閲覧可能な状態に、154,650 人分のダウンロード確認

-

ガートナー クラウドクッキング教室 ~ CCoE 構築の重要性

-

転職先で営業活動に活用、プルデンシャル生命保険 元社員 顧客情報持ち出し

-

バッファロー製無線 LAN ルータに複数の脆弱性