「ポケモンGO」サードパーティー製ツールに対するアクセス制限を実施

ナイアンティックが開発/運営するモバイルタイトル『ポケモンGO』。本作のサードパーティー製ツールに対するアクセス制限が実施、その理由を同社CEOジョン・ハンケ氏が説明しています。

製品・サービス・業界動向

業界動向

アクセス制限が行われたのは「Pokevision」などに代表されるポケモン探索用外部ツール。数日前、ハンケ氏が「それらのツールがゲームの楽しみを損なう」とコメントしており、最も有名だったPokevisionの制作者は、その言葉を尊重する形で自主的にサービスを停止しています。しかし、類似ツールはサービスを続けており、ナイアンティック社の動向に注目が寄せられていました。

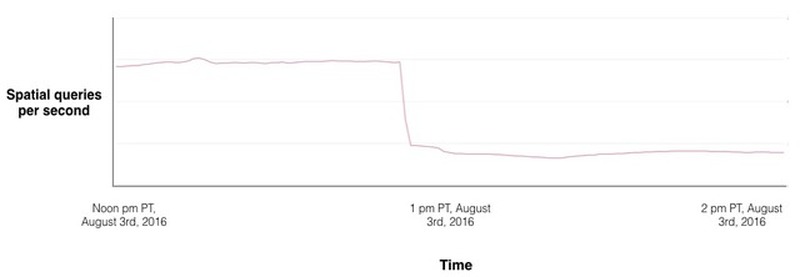

公式サイトに掲載されたハンケ氏の投稿では、それらの外部ツールがサーバーに多大な負荷を与えていたと説明。ブラジルなど中南米でのサービス提供が遅れたのは、それらの外部ツールの影響があったことを明かし、「一見無害であるサイトやアプリが、新規あるいは既存のプレイヤーへのサービスを提供する能力に、ダメージを与えていたことを知ってほしい」と伝えています。また、アクセス制限開始時に大きくサーバーリソースが開放されたことを証明するグラフが提示されており、実際にどれだけの負荷がかかっていたのかを示しています。

インターネットを利用したゲーム全般に言える事ですが、サーバーに多大な負荷がかかることは死活問題になりえます。『ポケモンGO』のように数百万あるいは数千万のプレイヤーが楽しんでいるゲームならば、それこそ途方も無い数のサーバーが運用されていることが考えられ、負荷を解消するためのサーバー増設にも多大な費用がかかるのではないでしょうか。また、サーバーに想定以上の負荷がかかれば、今後の新コンテンツ開発/実装にも影響を与えかねず、アクセス制限をしたナイアンティックの対応は企業として当然の対応と言えます。

一方、こうした外部ツールが登場した背景には、ポケモンの居場所を示すゲーム内システム「足跡(公称は3ステップ)」が正常に機能していなかったことがあげられています。レーダーに表示されるポケモンを探す術が無く、否応無く外部ツールを利用していたというトレーナーも少なくは無いでしょう。「足跡」機能は現在、根本的な設計を改善するためにゲーム内から削除された状態。『ポケモンGO』の公式Facebookページでは、今まで実装されていたものは混乱を引き起こすだけで、ナイアンティックの製品目標にも達していないものだったと説明、改善に向けて作業中であると伝えています。

ナイアンティック、『ポケモンGO』外部ツールをブロック―サーバー負荷が問題に

《水京》

関連記事

この記事の写真

/

![[緊急寄稿] 電脳コイルとポケモンGO の誘う AR 犯罪新時代 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/20681.jpg)