ランサムウェアの被害に遭った組織は35%、身代金は97%が支払わず(JPCERT/CC)

JPCERT/CCは、「ランサムウエアの脅威動向および被害実態調査報告書」を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

報告書は、インターネット上に公開されている情報をもとにした、ランサムウェアの感染経路や国内における感染リスク拡大の背景、脅威動向などについての調査結果をまとめた「ランサムウェアの脅威」、国内の重要インフラ関連の組織に対して行ったランサムウェアの被害実態に関するアンケート調査の集計結果を、質問項目ごとに掲げた「ランサムウェア被害実態調査」、アンケート調査結果から見られた傾向の分析や考察、さらには、感染を予防するための対策や、感染時の被害を最小化するための対策をまとめた「調査結果に対する考察」の3章により構成される。

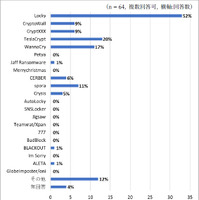

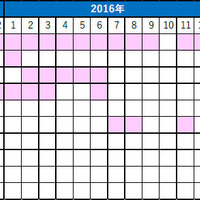

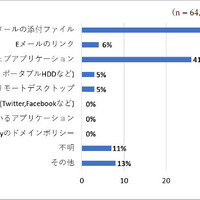

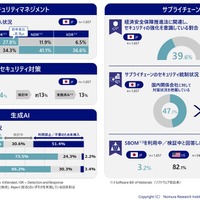

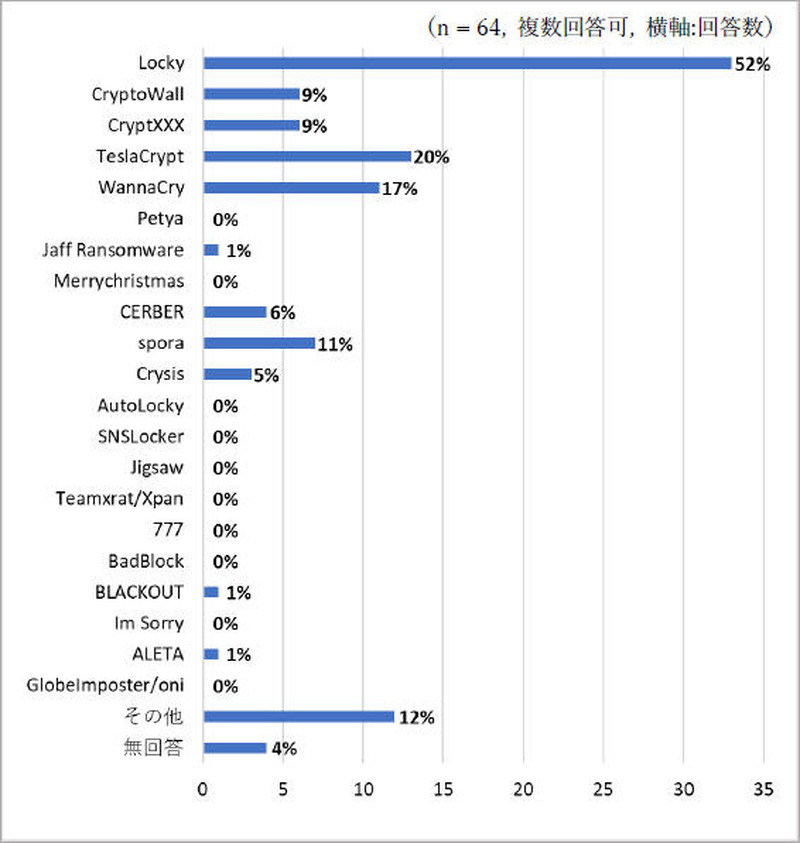

被害実態調査については、87%の組織がサイバーセキュリティ対策の啓発の一環としてランサムウェアへの対策も含んだトレーニングを行っていた。感染事例において、被害に遭ったと答えた組織は35%、感染が多かったのは「Locky(52%)」「TeslaCrypt(20%)」「WannaCry(17%)」であった。感染経路は「メールの添付ファイル(66%)」「WebサイトまたはWebアプリケーション(41%)」となっている。感染後、通常業務が復旧するまでに要した時間は、36%の組織が「1週間未満」であった。なお、97%が身代金を支払っていなかった。

関連記事

この記事の写真

/

![[学術研究] 主要セキュリティ対策の費用対効果ランキング 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/24902.jpg)