攻撃活動が再開した「Emotet」の観測状況を公開(IPA)

独立行政法人情報処理推進機構(IPA)は7月28日、7月中旬から攻撃活動が再開した「Emotet」の観測状況について発表した。

脆弱性と脅威

脅威動向

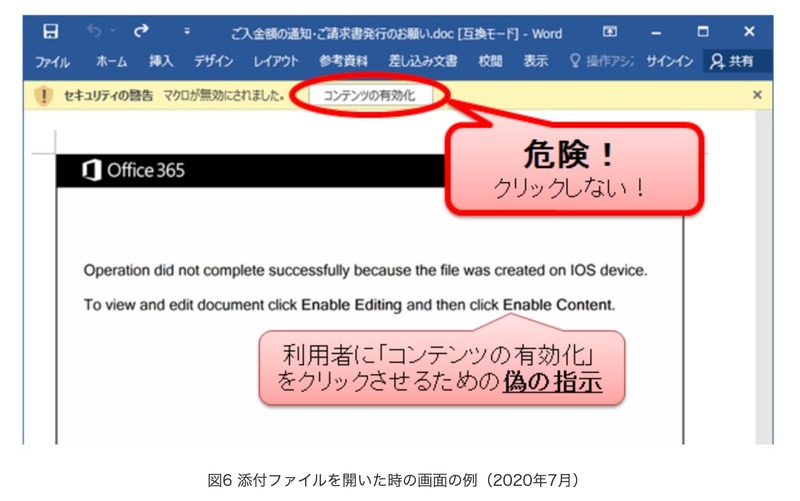

「Emotet」は2020年2月上旬以降、攻撃メールが観測されない状態が続いていたが、7月中旬から攻撃活動が再開、攻撃の手口はこれまでと大きくは変わらないため、受信メールに添付されたWord文書ファイル等が信頼できるものと判断できない限り「コンテンツの有効化」を行わないよう注意を呼びかけている。

IPAによると、「請求書の件です。」「ご入金額の通知」「ご請求書発行のお願い」「会議への招待」「ドキュメント」等のメール件名や添付ファイルが観測されており、また、不正なWord文書ファイルが直接メールに添付されている手口の他にも、ファイル形式が異なっていたり、URLリンクから不正なWord文書ファイルをダウンロードさせる手口も観測されている。

なお、IPAでは7月20日頃に、ある国内企業のメールアカウントが攻撃者に悪用され、外部へEmotetの攻撃メールがばら撒かれたという事案も確認している。

《ScanNetSecurity》

関連記事

この記事の写真

/

![NTTコミュニケーションズのインシデント、想起されるグループほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/31690.jpg)