侵害された111社159アカウント調査結果、乗っ取られた後にどうなるか(バラクーダネットワークスジャパン)

バラクーダネットワークスジャパン株式会社は8月18日、調査レポート「スピアフィッシング:主要な攻撃と攻撃トレンド Vol.4-侵害されたメールアカウントにおける攻撃者の振る舞いに関する分析」を発表した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

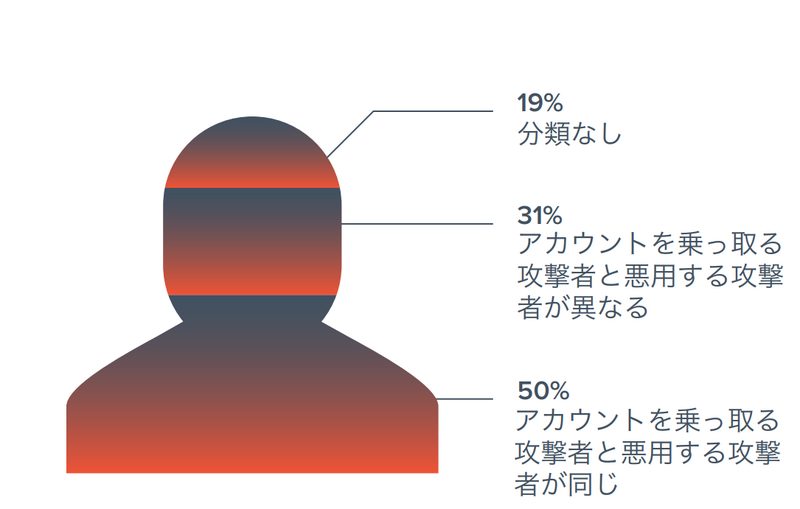

同レポートは111社の侵害された159アカウントを検証し、アカウント乗っ取りの実行方法、攻撃者が乗っ取ったアカウントにアクセスできる期間、乗っ取ったアカウントから情報を盗み出し悪用するまでの流れを調査、組織が直面する脅威と実施すべき防衛戦略の種類について詳細に解説している。

調査結果によると、侵害されたアカウントのうち約半数は24時間未満、37%が攻撃者に1週間以上に乗っ取られていることが判明、攻撃者は乗っ取った認証情報を他の攻撃者に売却する場合もあり、攻撃者のある行動から別の行動までの待機期間は、売却を終了し認証情報を提供するための所要時間である可能性があるとしている。

また、侵害された159アカウントのうち、11アカウントはフィッシングメールを送信、そのうち4アカウントは攻撃者が最初のログインからフィッシングメール送信までに経過した時間は24時間未満、残りの7アカウントは攻撃者が最初のログインからフィッシングメール送信までに3日以上が経過していた。

Barracuda本社Email Protection部門のSVPエンジニアであるDon MacLennan氏は「サイバー犯罪者は、認証情報を売ったり、アクセス権を利用したりと、アカウントを悪用する方法を最大限に活用できるように、ステルス化を進め、漏えいしたアカウントを長期間にわたって検出されないようにする新たな方法を見つけています。攻撃者の行動について情報を得ておくことで、組織は適切な防御策を講じることができ、このようなタイプの攻撃から身を守り、アカウントが危険にさらされた場合に迅速に対応することができます。」と述べている。

関連記事

この記事の写真

/

![ホームルーター調査、127製品ほぼ全てに脆弱性/英・加、APT29 による攻撃報告 ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/31879.png)

![NTTコミュニケーションズのインシデント、想起されるグループほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/31690.jpg)