2020年6月、コインチェックはドメイン名ハイジャックの被害を受けた。しかし、発見と初動が早かったため、仮想通貨や資金の流出(窃盗)はなく、情報漏えいの可能性も数百件程度と大事には至らなかった。

複数の報道では「お名前.com」のアカウント管理の脆弱性がつかれ、コインチェックのアカウントが不正に利用されたことが原因とされている。このときのインシデント対応について、昨秋開催されたInternetWeek 2020にて同社のセキュリティ担当者が詳しい状況分析と対応の振り返りを行った。

企業が自社のインシデントについて公式の場で講演することは珍しい。その情報共有の姿勢は尊いとすらいえる素晴らしいものだ。講演内容は、さまざまな企業内CSIRTにとって、いまでも貴重なケーススタディである。

●認知の発端はサーバーのレスポンスタイムの変化

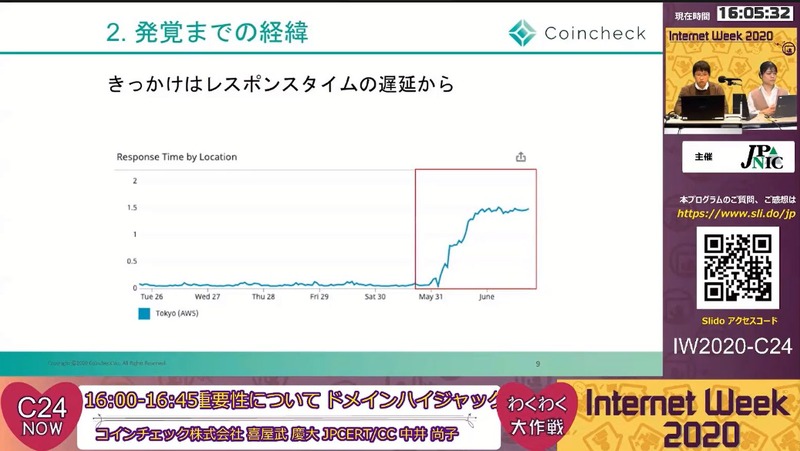

まず、インシデント認知の発端は、日々モニタリングを行っているサーバーのレスポンスタイムの遅延が発生したことだ。通常なら0.1秒程度で反応するものが5月31日から6月1日にかけて1.5秒まで上がっている。SREチームは、ネットワークやサーバーなどインフラ系のトラブルと思って調査を開始した。

この情報はサイバーセキュリティ推進部長 喜屋武慶大氏にもSlackを通じて寄せられていた。しかし、レスポンスタイムの増加だけは、通常インフラのトラブルが多く、よほどの霊感が働かないかぎり、サイバー攻撃とはつながらない。多数の想定要因候補のうち、リストの後ろの方で、最初にチェックする項目ではない。喜屋武氏は様子を見るだけだった。

複数の報道では「お名前.com」のアカウント管理の脆弱性がつかれ、コインチェックのアカウントが不正に利用されたことが原因とされている。このときのインシデント対応について、昨秋開催されたInternetWeek 2020にて同社のセキュリティ担当者が詳しい状況分析と対応の振り返りを行った。

企業が自社のインシデントについて公式の場で講演することは珍しい。その情報共有の姿勢は尊いとすらいえる素晴らしいものだ。講演内容は、さまざまな企業内CSIRTにとって、いまでも貴重なケーススタディである。

●認知の発端はサーバーのレスポンスタイムの変化

まず、インシデント認知の発端は、日々モニタリングを行っているサーバーのレスポンスタイムの遅延が発生したことだ。通常なら0.1秒程度で反応するものが5月31日から6月1日にかけて1.5秒まで上がっている。SREチームは、ネットワークやサーバーなどインフラ系のトラブルと思って調査を開始した。

この情報はサイバーセキュリティ推進部長 喜屋武慶大氏にもSlackを通じて寄せられていた。しかし、レスポンスタイムの増加だけは、通常インフラのトラブルが多く、よほどの霊感が働かないかぎり、サイバー攻撃とはつながらない。多数の想定要因候補のうち、リストの後ろの方で、最初にチェックする項目ではない。喜屋武氏は様子を見るだけだった。

![[インタビュー] ランサムウェア身代金交渉人の告白:前編「誰かが犯罪者と話さなければならない」 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/35638.png)

![[インタビュー] ランサムウェア身代金交渉人の告白:後編「修羅場の交渉マニュアル」 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/35669.png)