◆概要

2022 年 9 月に、Microsoft Windows OS での UAC による権限制御が回避可能となる手法のエクスプロイトコードが公開されています。端末が管理者グループのアカウントで侵入されてしまった場合は、当該手法により管理者権限が奪取されてしまいます。OS の設定の見直しによる対策を推奨します。

◆分析者コメント

UAC による制限の回避は、マルウェアなどによりローカル管理者グループのアカウントで Windows OS 端末への侵入に成功した攻撃者が権限を昇格するために悪用する可能性が高い手法です。UAC による制限を回避する手法のほとんどは、UAC の設定を最高レベル(「常に確認する」)に設定することで軽減可能ですが、本記事で取り上げている手法は UAC レベルの設定が最高レベルでも悪用可能であることを検証により確認しているため、Administrators グループに所属していないアカウントで端末を運用することが対策です。

◆影響を受けるソフトウェア

Windows 8 から最新の Windows 11 までのすべての Windows OS で当該手法が悪用可能であると報告されています。

◆解説

Microsoft Windows で、レジストリの設定により UAC による権限制御が回避可能となる手法が公開されています。

公開された手法は、ディスクのクリーンアップ処理に使用される DiskCleanup という Schedule Task の権限制御不備を悪用するものです。DiskCleanup の Schedule Task では、実行するアカウントの環境変数を設定するレジストリ値の 1 つである windir に設定されたコマンドを、UAC による制御を無視した状態で実行します。よって、攻撃者は当該レジストリに実行したいコマンドを設定すると、ログオン中のアカウントが行使可能な最高権限でのコマンドを実行できます。

◆対策

当該手法は UAC の設定を最高レベル(「常に通知する」)に設定したとしても権限昇格に成功することを確認しています。Administrators グループに所属していないアカウントで、日頃から端末を運用することで対策可能です。

◆関連情報

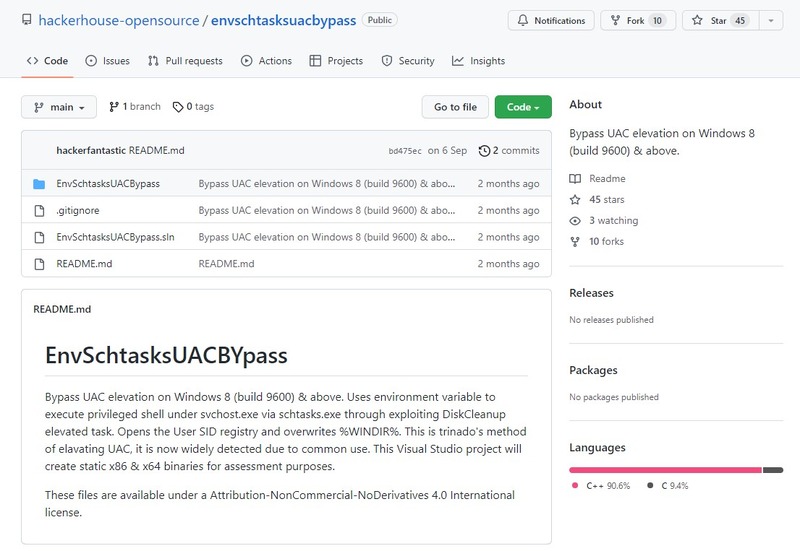

[1] GitHub

https://github.com/hackerhouse-opensource/envschtasksuacbypass

◆エクスプロイト

以下の Web サイトにて、当該手法により Administrators グループのアカウントから管理者権限への昇格を試みるエクスプロイトコードが公開されています。

GitHub - hackerhouse-opensource/envschtasksuacbypass

https://github.com/hackerhouse-opensource/envschtasksuacbypass/blob/main/EnvSchtasksUACBypass/EnvSchtasksUACBypass.cpp

//-- で始まる行は筆者コメントです。

2022 年 9 月に、Microsoft Windows OS での UAC による権限制御が回避可能となる手法のエクスプロイトコードが公開されています。端末が管理者グループのアカウントで侵入されてしまった場合は、当該手法により管理者権限が奪取されてしまいます。OS の設定の見直しによる対策を推奨します。

◆分析者コメント

UAC による制限の回避は、マルウェアなどによりローカル管理者グループのアカウントで Windows OS 端末への侵入に成功した攻撃者が権限を昇格するために悪用する可能性が高い手法です。UAC による制限を回避する手法のほとんどは、UAC の設定を最高レベル(「常に確認する」)に設定することで軽減可能ですが、本記事で取り上げている手法は UAC レベルの設定が最高レベルでも悪用可能であることを検証により確認しているため、Administrators グループに所属していないアカウントで端末を運用することが対策です。

◆影響を受けるソフトウェア

Windows 8 から最新の Windows 11 までのすべての Windows OS で当該手法が悪用可能であると報告されています。

◆解説

Microsoft Windows で、レジストリの設定により UAC による権限制御が回避可能となる手法が公開されています。

公開された手法は、ディスクのクリーンアップ処理に使用される DiskCleanup という Schedule Task の権限制御不備を悪用するものです。DiskCleanup の Schedule Task では、実行するアカウントの環境変数を設定するレジストリ値の 1 つである windir に設定されたコマンドを、UAC による制御を無視した状態で実行します。よって、攻撃者は当該レジストリに実行したいコマンドを設定すると、ログオン中のアカウントが行使可能な最高権限でのコマンドを実行できます。

◆対策

当該手法は UAC の設定を最高レベル(「常に通知する」)に設定したとしても権限昇格に成功することを確認しています。Administrators グループに所属していないアカウントで、日頃から端末を運用することで対策可能です。

◆関連情報

[1] GitHub

https://github.com/hackerhouse-opensource/envschtasksuacbypass

◆エクスプロイト

以下の Web サイトにて、当該手法により Administrators グループのアカウントから管理者権限への昇格を試みるエクスプロイトコードが公開されています。

GitHub - hackerhouse-opensource/envschtasksuacbypass

https://github.com/hackerhouse-opensource/envschtasksuacbypass/blob/main/EnvSchtasksUACBypass/EnvSchtasksUACBypass.cpp

//-- で始まる行は筆者コメントです。

![GIFShell 攻撃 EDR回避か/米が中国攻撃時に京大を踏み台と報道/今後必要な Lazarus対策 ほか [Scan PREMIUM Monthly Executive Summary 2022年9月度] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/39424.jpg)