Oktaが毎年実施している、Oktaユーザー企業の数十億件におよぶ匿名化された認証データの分析によると、企業のセキュリティ環境では、従来型の防御策を採用し続ける一方で、先進的なフィッシング耐性認証へと急速に移行しているというトレンドが見られます。

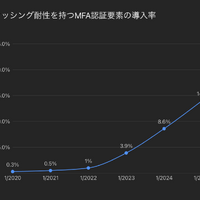

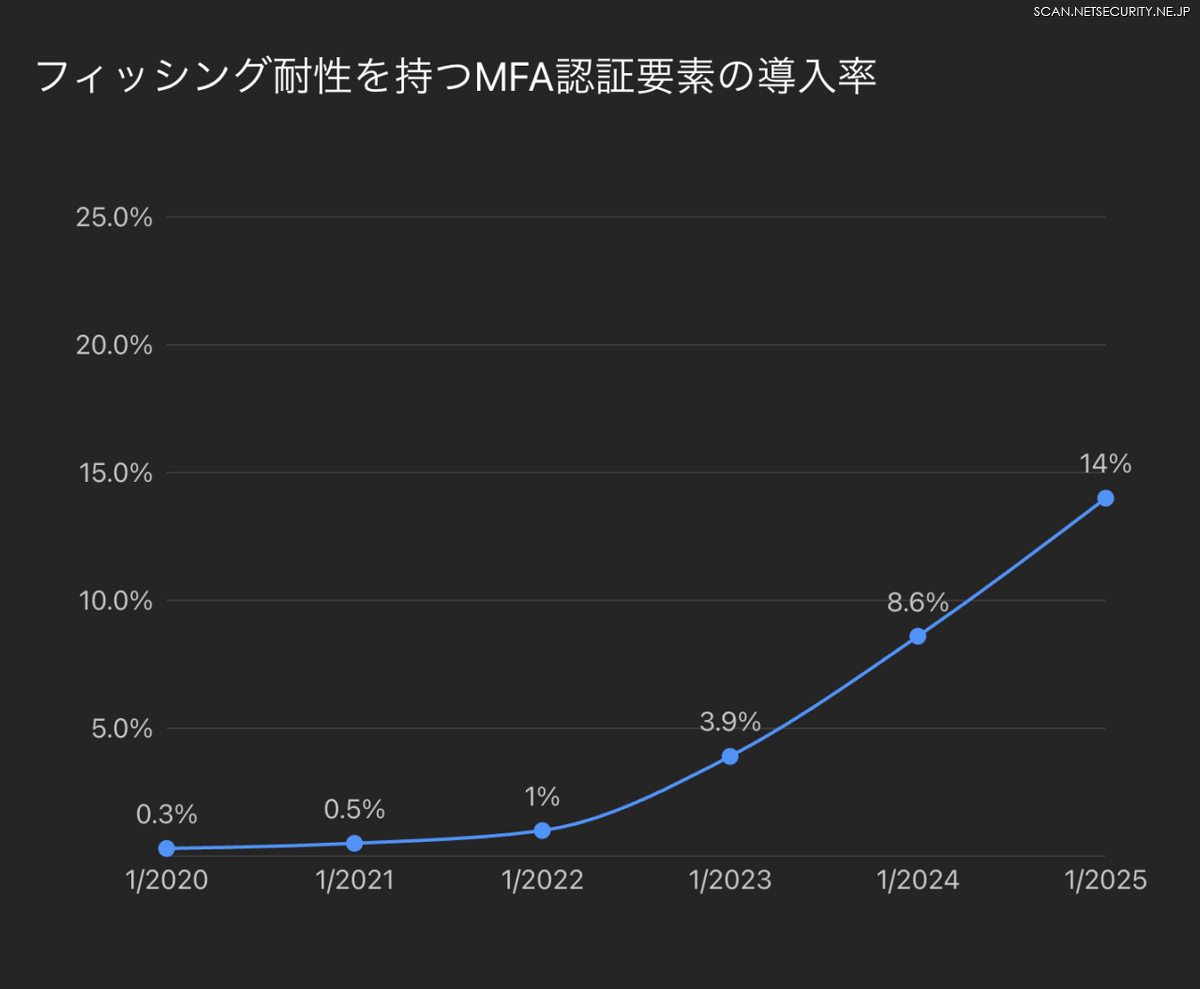

従業員がアプリやツールにアクセスする職場環境におけるMFA導入率は70%に達していますが、同時に重要な変化も見られました。それは、フィッシング耐性を持つパスワードレス認証の導入率が前年比63%増(8.6%から14.0%へ上昇)となったことです。

フィッシング耐性を持つ認証方式は、従来よりもセキュリティ強度が高く、ユーザー体験にも優れていることが評価されており、「セキュリティはユーザー体験を犠牲にする」という従来の考え方が当てはまらなくなっています。

●主な調査結果

全体として、Oktaユーザー企業でのMFA導入は引き続き上昇傾向にあり、MFA導入率は70%に達しています。しかし、依然としてユーザーの3分の1はMFAを利用していません。

フィッシング耐性を持つ認証要素の導入率は前年比63%増となり、その中でもOkta FastPassの導入率は前年比100%増という顕著な成長を示しました。

フィッシング耐性を持つ認証要素は、従来の認証要素よりも高いセキュリティと、優れたユーザー体験を提供します。

業界別ではテクノロジー業界がMFA導入率(87%)でリードしています。一方、小売業界は前年比で9ポイント増で最も大きな伸びを示しました。

アジア太平洋地域(APAC)では、MFA導入率が61%から68%へと7ポイント上昇し、調査対象地域の中で最も大きな伸びとなりました。

(注:本レポートのすべてのデータと結論は、特記がない限り、Okta Workforce Identityの匿名化データと従業員向けシステム環境における用途の分析に基づいています。詳細は本文末尾の「調査方法について」をご覧ください。)

●ユーザーのMFA導入率の推移

2025年1月時点で、MFAの全体導入率はOktaユーザー企業の70%に達し、2020年以降、年間を通じて安定した増加傾向が続いています。この傾向は、企業の管理者が追加的な認証要素の必要性をより強く認識していることを示しています。

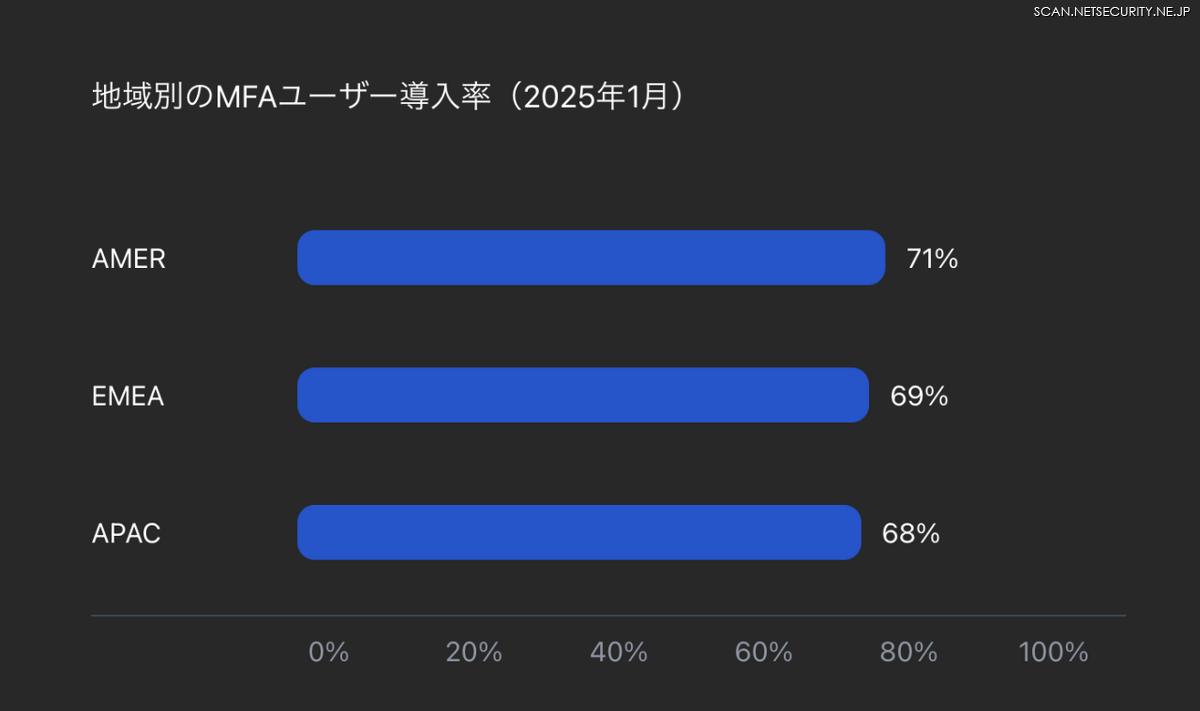

●地域別のMFAユーザー導入率

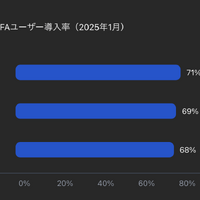

過去3年間にわたり、調査対象となった3つの地域(AMER、EMEA、APAC)において、MFAユーザー導入率は一貫して上昇しています。

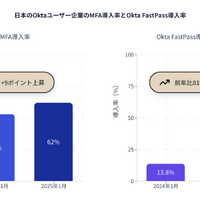

中でもAPACは前年比で最も大きな伸びを示し、導入率は61%から68%へと7ポイント上昇しました。この伸びは、AMERとEMEAでの2ポイント増を上回る結果です。特に、香港(62%から81%)、韓国(63%から80%)、日本(53%から62%)でMFA導入率が大きく向上したことが、この成長を牽引しました。

この傾向は、APAC全体で規制強化やセキュリティ意識の高まりが進んでいることを反映していると考えられます。各国政府や企業は、アイデンティティ保護と最新の認証技術を重視したデジタルトランスフォーメーションの推進を加速させています。

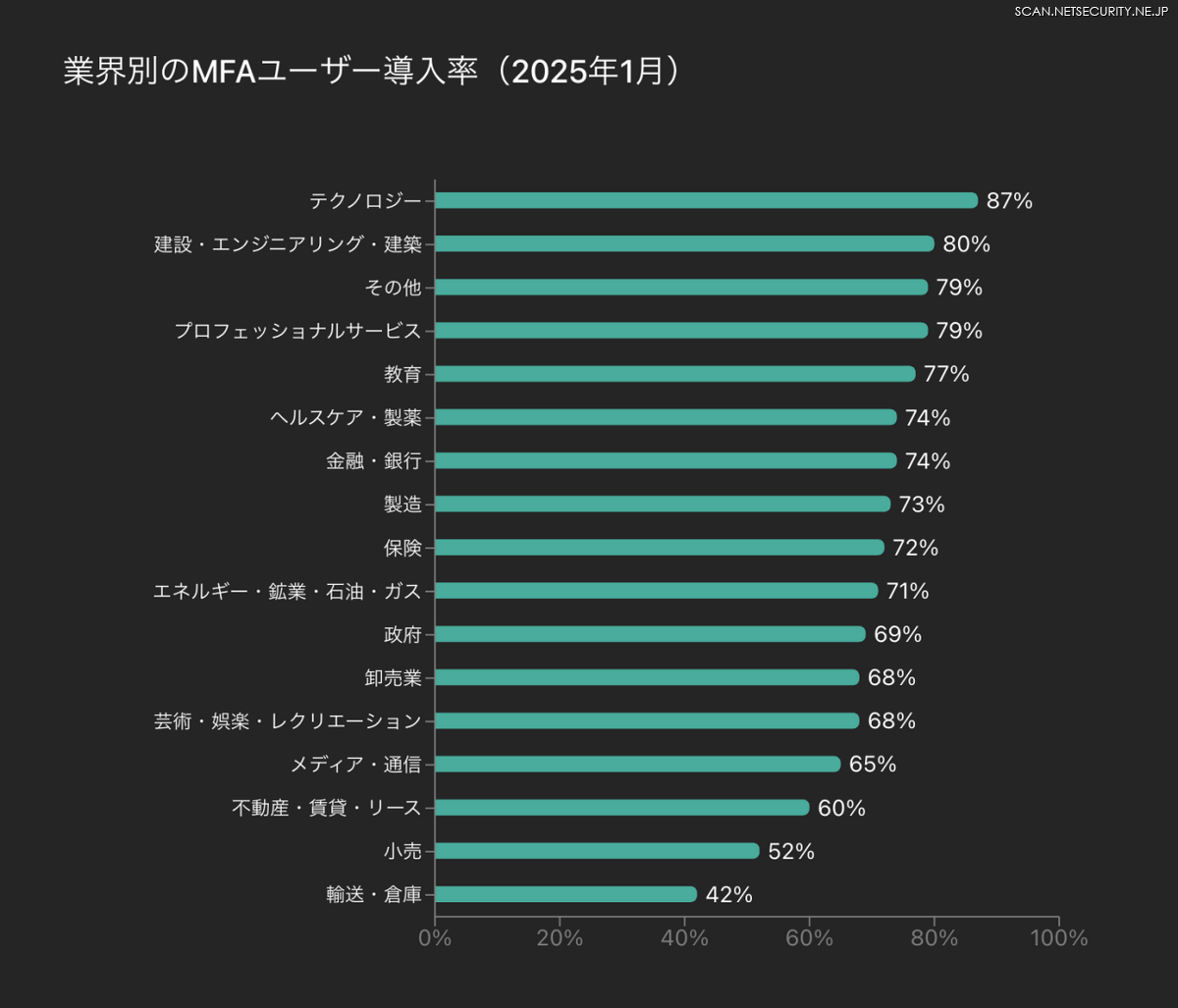

●業界別のMFAユーザー導入率

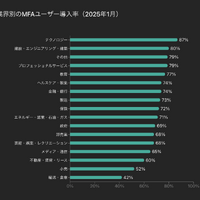

業界別のMFAユーザー導入率は概ね均一で、大半の業界が導入率60~80%の範囲に収まっています。例外として、導入率が最も低いのは運輸・倉庫業(42%)、最も高いのはテクノロジー業界(87%)でした。

前年比でMFAユーザー導入率が最も大きく伸びた業界は以下の通りです。

・小売業:43%から52%

・芸術・娯楽・レクリエーション:63%から68%

・ヘルスケア・製薬:70%から74%

特に小売業界は、すべての業界の中で最も大きな伸びを示し、前年比で9ポイント上昇しました。また、小売業界は2025年初頭にソーシャルエンジニアリング攻撃グループ「Scatter Swine」(別名:Scattered Spider、Muddled Libra)の標的となった3業界の一つでもあります。Oktaが観測している標的企業群はOktaを使用していませんでしたが、これらの事例を受けて、小売業界におけるMFA導入のさらなる拡大が見込まれます。

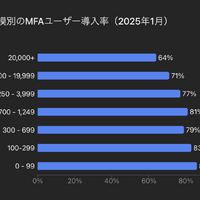

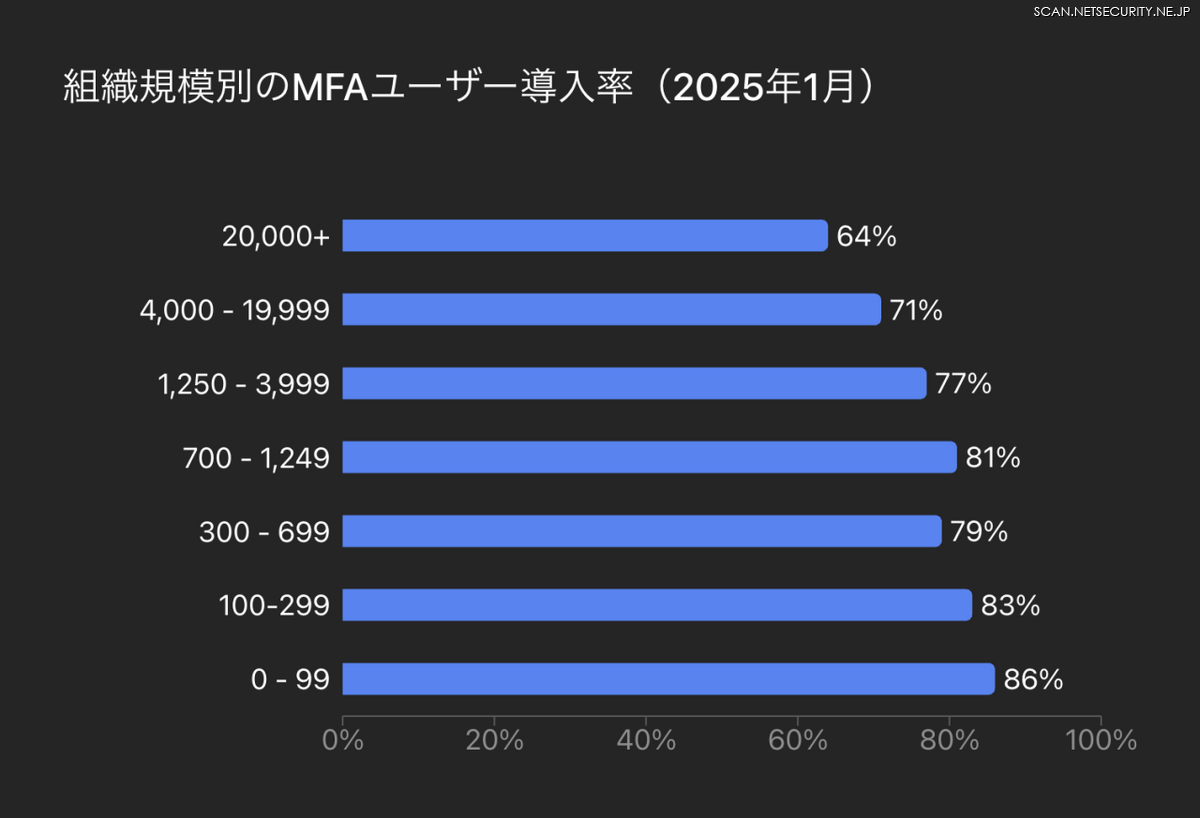

●組織規模別のMFAユーザー導入率

組織規模別にMFAユーザー導入率を見ると、従業員数とMFA導入率の間には依然として逆相関が見られ、組織規模が大きくなるほどMFA導入率は低くなる傾向にあります。

一方で、2024年以降、従業員数1,250~3,999人の組織ではMFA導入率が74%から77%へ、4,000~19,999人の組織では67%から71%へ上昇しており、特に大規模組織においてアイデンティティ管理の集中化が進む中で、状況が変化しつつあることを示しています。

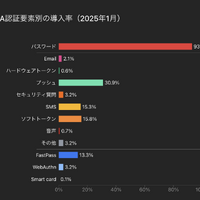

●MFA認証要素別の導入率

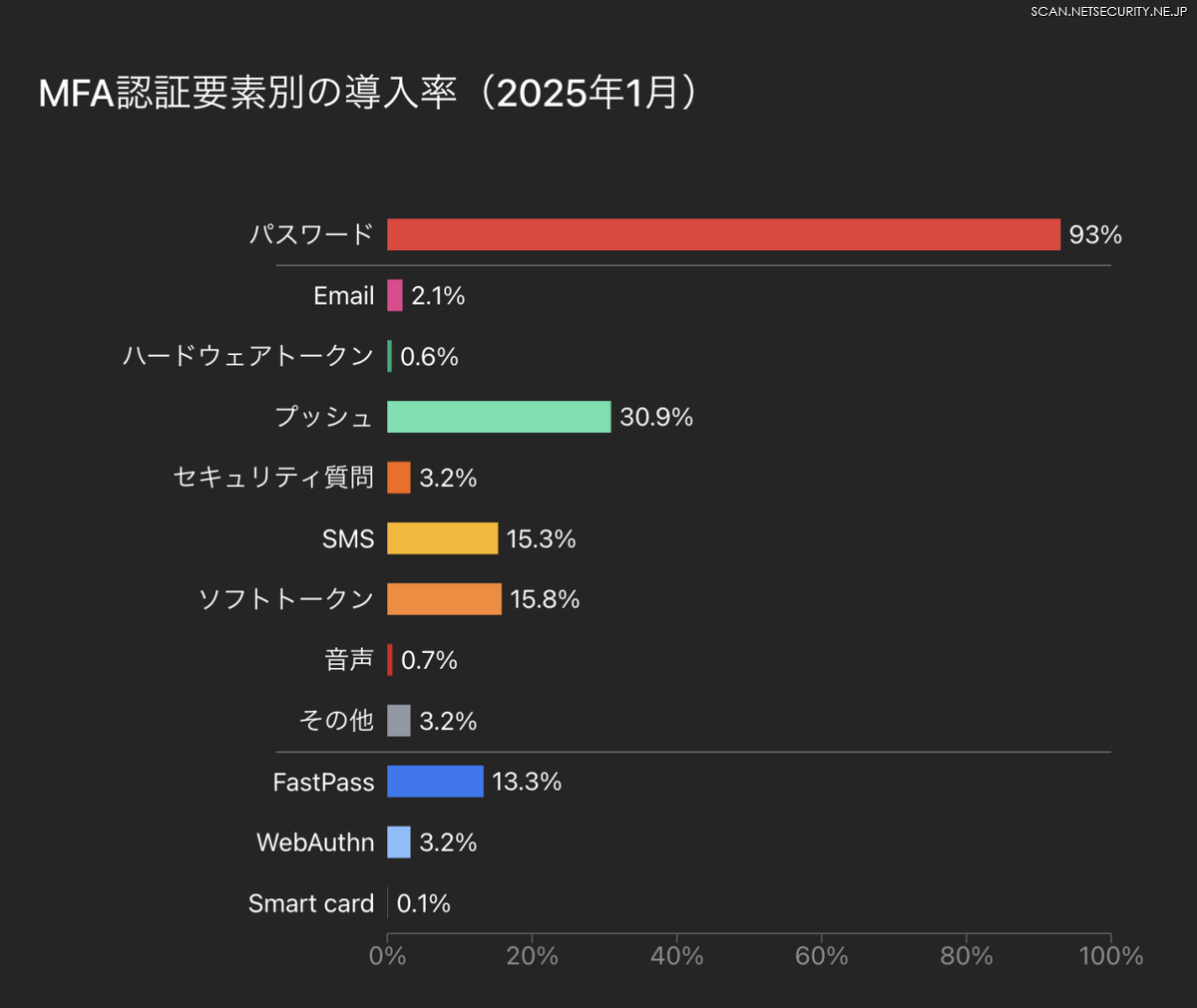

パスワードは依然として最も高い導入率を維持していますが、より安全な認証方式も力強い成長を見せています。

フィッシング耐性のある認証要素(Okta FastPass、WebAuthn、Smart Card)を合算した導入率は前年比63%増(8.6%から14.0%に上昇)となり、市場における根本的な転換点を示しています。

この成長は、企業が脆弱な従来型の認証方式を積極的に置き換えていることを示唆しています。フィッシング耐性のある認証要素の採用拡大は、より弱い要素への依存減少と時期を同じくしています。

・Okta FastPassは、公開鍵暗号方式を用いて安全でパスワードレスのサインインを実現するものであり、その導入率は前年比100%増(6.7%から13.3%へ上昇)を示しました。

・SMSのようなセキュリティ強度の低い認証要素の使用は17.5%から15.3%へと減少し、パスワードの全体的な使用率も95.1%から93.0%へと減少しました。

日本のOktaユーザー企業においても、フィッシング耐性を持つ認証要素であるOkta FastPassの導入率が、前年比81%増(13.8%から25.0%に上昇)となり、より強固なフィッシング耐性を持つ認証方式への移行が進んでいます。一方で、セキュリティ質問(秘密の質問)は前年比で約29%減(2.1%から1.5%に減少)、SMS認証も前年比で約11%減(3.8%から3.4%に減少)といずれも減少しており、セキュリティ強度の低い認証要素から脱却し、より強固で実効性の高い認証方式へ移行していることがうかがえます。

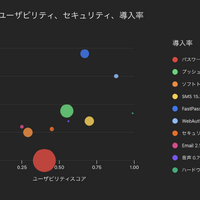

●セキュリティとユーザー体験の両立

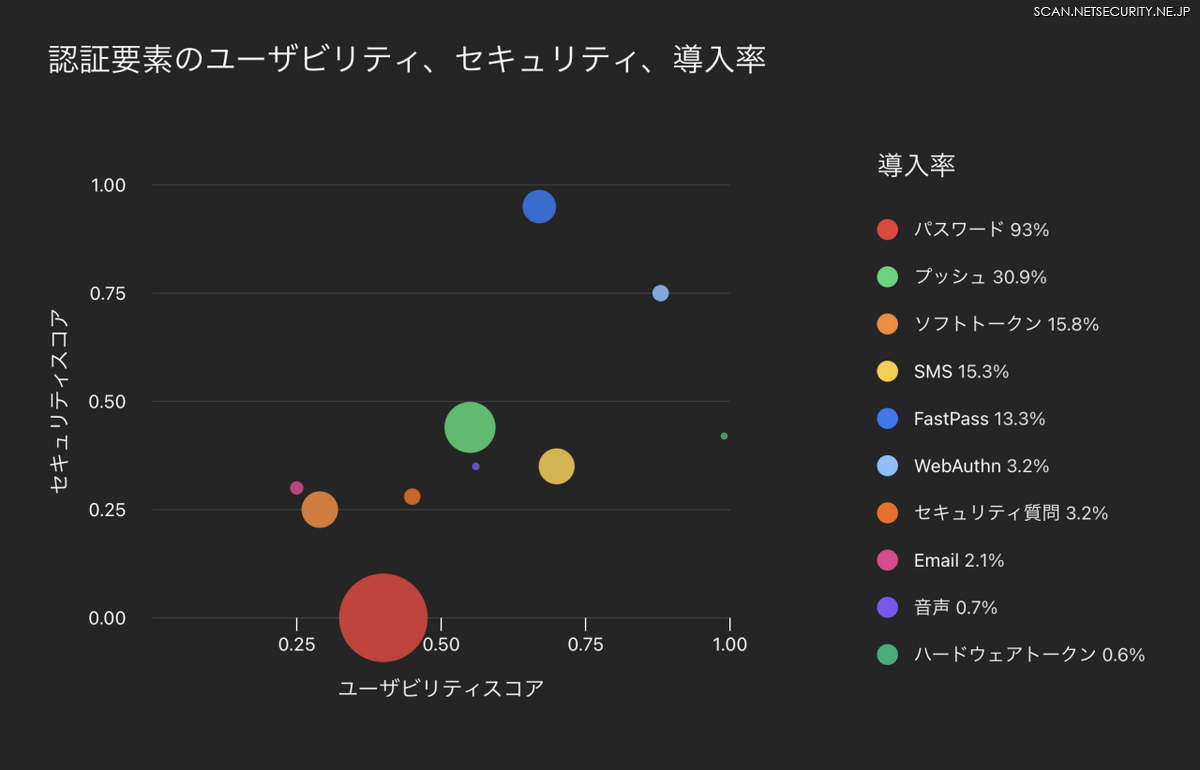

「セキュリティを強化するとユーザー体験が悪化する」という従来の考え方は、もはや当てはまりません。認証データの分析により、フィッシング耐性を備えた認証方式は、より安全であるだけでなく、ユーザーフレンドリーであることが示されました。

各認証方式のユーザビリティのスコアは、チャレンジ時間、登録にかかる時間、チャレンジ失敗率といったアイデンティティプロバイダー側のバックエンド指標をもとに評価しました。また、セキュリティのスコアは、チャレンジ失敗率、チャレンジのブルートフォース失敗率、フィッシング耐性カバレッジ、フィッシング耐性アラートカバレッジをもとに評価しました。

さらに、外部のITおよびセキュリティ実務者81名に対し、各指標の重要度について調査し、その回答結果をもとに総合スコアを算出しました。各認証方式のパフォーマンスは、行列(マトリクス)で示されているユーザビリティのスコアとセキュリティのスコアで表現されています。

なお、認証フローの外部データを必要とする指標、たとえば認証器の購入リードタイム、ユーザー体験に関する定性的データ、悪意ある認証情報攻撃やアカウント乗っ取り時の認証器の利用状況といったデータは今回の評価には含めていません。

マトリクスが示すように、WebAuthnやOkta FastPassなどのフィッシング耐性を備えた認証方式は、優れたユーザー体験を提供すると同時に、最も高いセキュリティスコアを示しています。一方で、パスワード、メール、セキュリティ質問(秘密の質問)、ソフトトークンといったセキュリティ強度の低い認証方式は、セキュリティとユーザビリティの両方でスコアが低い結果となりました。

FIDO2 WebAuthnやOkta FastPassのような技術は、複数の要素を瞬時に組み合わせることで高いパフォーマンスを発揮します。「持っているもの」(登録済みデバイスなどの所持要素)と「本人であること」(生体認証などの固有要素)を同時に検証することで、高い保証レベルを提供します。これらの方式を利用する人は、従来の脆弱な認証方式よりも明確に速く、シンプルなサインインを実現しつつ、強固なセキュリティを得ることができます。

ユーザーの間でも変化が見え始めており、パスワードを全く使用していないユーザーも出てきています。今回の調査では、2025年1月時点で7%のユーザーが、どのサインインでもパスワードを一切使用していなかったことが明らかになりました。これは、エンタープライズ規模でのパスワード廃止がすでに実現可能であることを裏付けています。割合としては小さく見えるかもしれませんが、非常に大きな可能性を示しています。企業におけるパスワードレスは、もはや「未来の話」ではなく、いま実現できる段階に来ているのです。

●ポリシー、実証、新たなセキュリティ基準

今回の調査結果は、業界がすでにMFAを「任意の追加機能」として扱う段階を脱しつつあることを示しています。ソーシャルエンジニアリングやフィッシング攻撃の成功率を踏まえると、フィッシング耐性のある認証方法の積極的な導入は、今後ますます不可欠となります。

「強固なセキュリティを導入すれば生産性が下がる」というこれまでの主張は、今回の調査によって支持されません。セキュリティの世界はもはや「妥協」ではなく「変革」の段階にあります。Salesforce、GitHub、AWS、Microsoftなど主要なプラットフォームは、特権ユーザーに対するMFAの義務化を進めており、MFAが推奨されるベストプラクティスから、必須のセキュリティ基準へと移行しつつあることを示しています。

ポリシーは変革を強力に後押しする力があります。例えば、2024年にOktaが管理者コンソールへのアクセスにMFAを義務化したことで、お客様の管理者によるMFA導入率は2025年8月までに100%に達しました。

フィッシング耐性のある認証は、安全で使いやすく、すでに実現可能なテクノロジーです。これは、今日の脅威から組織を守るうえで極めて重要であると同時に、ユーザーの利便性を損なうことなくセキュリティを強化する手段でもあります。

●認証戦略を改善するための5つのヒント

このセキュリティ変革を成功裏に進めるために、リーダーは「ベストプラクティスを議論する段階」から「新しい標準を義務化する段階」へと移行しなければなりません。

企業は次の対策に重点を置くべきです。

フィッシング耐性を最優先にする:

すべての機密アクセスに対してフィッシング耐性のあるMFAを義務化し、SMSなどのセキュリティ強度の低い認証方式をすべてのサインオンポリシーから排除する。

MFAをリスク指標として位置づける:

特にフィッシング耐性のあるMFAの導入状況を、経営層や取締役会レベルでのリスク指標として扱い、組織のセキュリティ体制に対する可視性と説明責任を確保する。

ゼロトラストフレームワークを採用する:

アクセス制御をセッション単位の最小権限ベースに移行し、アクセスのたびにユーザー、デバイスの状態、ネットワーク環境を動的に評価する。

ユーザーライフサイクル全体を保護する:

ユーザー登録やアカウント復旧プロセスにもフィッシング耐性のある認証を適用し、攻撃者がこれらの経路を利用してアカウントを乗っ取るのを防ぐ。

パスワードの最小化を計画する:

企業全体でパスワードへの依存を段階的に減らすための、明確で長期的な戦略計画を策定する。

●調査方法について

本調査は2025年1月時点におけるOkta Workforce Identity のデータに基づいています。ただし、MFAユーザー導入率の推移については、2019年10月から2025年1月までのデータを対象としています。

データは匿名化および集計処理され、世界各国から発生する数十億件の月次認証および検証データを対象としています。今年は、報告手法を改訂し、規制対象環境のデータを除外し、商用環境の顧客データのみを反映する形に更新しました。本レポートに掲載されているグラフや統計(過去年分のデータを含む)は、すべてこの新たな手法に基づいています。

顧客企業およびその従業員、契約社員、パートナー、クライアントは、デバイス、ウェブサイト、アプリケーション、サービスへの安全なログインのためにOkta Platformを利用し、データ保護のためのセキュリティ機能を活用しています。これらの組織はあらゆる主要産業にわたり、小規模企業から世界最大手の企業まで多岐にわたります。

顧客企業の規模は、企業内のフルタイム従業員数によって定義されています。業種分類は北米産業分類システム(NAICS)に準拠しています。顧客企業の規模、業種、地理的地域は、すべて第三者のリソースを用いて検証されています。

特に明記がない限り、この調査はOkta Workforce Identityのデータおよび従業員向けのユースケースのみに焦点を当てており、Okta Customer Identityのデータは含まれていません。