●主なポイント

・TA444 は、北朝鮮が支援していると考えられる APTグループであり、2022 年に多数の感染手法をテストし、さまざまな成功を収めています。

・TA444 は、主に金銭的な動機付けに基づいて業務を遂行しており、その感染チェーンはしばしばサイバー犯罪脅威全体の縮図とも言えるもので、国家に属する攻撃グループの中では特徴的な存在です。

・TA444 は、少なくとも 2017 年から暗号通貨を標的とする現在の形態で活動していますが、2022 年の後期には、スタートアップ企業のようなメンタリティを発揮しました。

●概要

技術系スタートアップの世界では、著名人も有名人も同様に、迅速なバージョンアップ、現場で即座におこなわれる製品テストや、失敗を繰り返すことなどの価値を自慢します。しかし、北朝鮮国家に支援された APT(Advanced Persistent Threat: 高度標的型攻撃グループ)である TA444 も、この技術系スタートアップにおける成功法則に従っていることが分かりました。TA444 は、APT38、Bluenoroff、BlackAlicanto、Stardust Chollima、COPERNICIUM として報告された活動と重複しており、おそらく北朝鮮政府に収益をもたらすことを任務としています。この攻撃グループのタスクは、歴史的に銀行を標的とし、最終的に「隠者王国 (the Hermit Kingdom)」(17~19 世紀の朝鮮に付けられたあだ名)または海外のハンドラーに現金を流すことを目的としています。最近では、TA444 は技術系スタートアップ企業と同じように暗号通貨に目を向けています。TA444 のオフィスに卓球台や IPA のビールサーバーがあるかどうかはわかりませんが、TA444 はドルへの傾倒と研磨という点でスタートアップ文化を反映していると言えるでしょう。

●ファイルタイプのばらつきによる失敗

TA444 がブロックチェーンと暗号資産に興味を持ち始めた頃、TA444 は、LNK指向の配信チェーンとリモートテンプレートを使用したドキュメントから始まる攻撃チェーンという、主に 2 つの初期アクセス手段を有していました。これらの攻撃キャンペーンは、通常、DangerousPassword、CryptoCoreまたはSnatchCrypto と呼ばれていました。2022 年、TA444 は、両方の手法を引き続き使用しましたが、初期アクセスのために他のファイルタイプにも挑戦していました。以前のキャンペーンでは、マクロに大きく依存していなかったにもかかわらず、TA444 は、2022 年の夏と秋のサイバー犯罪の状況を反映し、ペイロードをドロップするためのファイルとして、新しい追加のファイルタイプを見つけようとしているように見えました。

攻撃グループが新しい攻撃アイデアを生み出すためにハッカソンを行ったかどうかは不明ですが、おそらく攻撃グループ内では以下のような会話があったのではないでしょうか?(注:ドラマ風会話にしています)

・MSI のインストーラファイル?数種類、試してみて、何が引っかかるか見てみよう!

・仮想ハードディスク? TA580 が Bumblebee をドロップするのに仮想ハードディスクを使ったのに、我々はその感染手法をまだ手に入れていないな。

・ISO が MoTW (Mark of the Web)をバイパスする? マーケットがそれを望むなら、我々も実装しよう!

・コンパイルされた HTML?これは TA406 の手法か?我々も試してみよう。

・好きなだけ実験してもいいけど、OKR(目標管理)を達成するためには、CageyChameleonとAstraeus のノルマを守らなければ。。

多岐にわたる配信方法は驚くべき事実ですが、もう一つ驚くべきことは、配信チェーンの末端に一貫したペイロードがないことでした。他の金融関連の攻撃グループが配信方法をテストする場合、従来のペイロードをロードする傾向がありますが、TA444 の場合はそうではありません。このことは、TA444 の運用者の傍らには、マルウェアを開発するグループも組み込まれている、あるいは少なくとも専念していることを示唆しています。

●攻撃グループの Go-to-Market手法

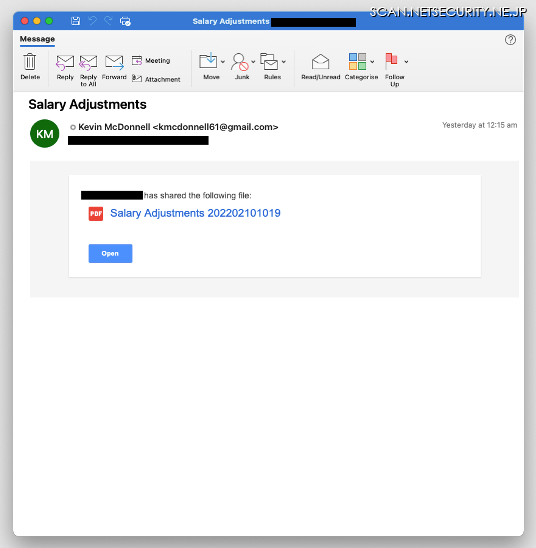

TA444 は、被害者が悪意のあるリンクをクリックするように仕向けるため、新たな ARR(年間継続収入)を得る可能性を高める完全なマーケティング戦略を持っています。それは、ターゲットが興味を持ったり、必要性を感じたりするようなルアーコンテンツを作ることから始まります。暗号通貨ブロックチェーンの分析、一流企業の求人情報、給与の調整など、さまざまなコンテンツがあります。

TA444 は、SendInBlue や SendGrid などのメールマーケティングツールを悪用して、ターゲットとなるユーザーに働きかけています。これらのメールは、クラウドホスティングされたファイルへのリダイレクトとして機能するか、あるいは被害者を直接 TA444 のインフラに接続させます。知らない人物からのリンクを開くことに抵抗を感じるユーザーは多くいますが、知り合いから送られたと思われるメールであればこの躊躇を、ある程度取り除くことができます。

技術や暗号通貨分野の他の事業体と同様に、TA444 の組織内の人物はソーシャルメディアをモニタリングしています。この攻撃グループは、マルウェアへのリンクを配信する前に、LinkedIn を使用して被害者と関わり続けており、これが TA444 の実践において非常に強力な要素となっています。プルーフポイントは、このグループが英語、スペイン語、ポーランド語、日本語を十分に理解していることを確認しています。

●製品内での検証

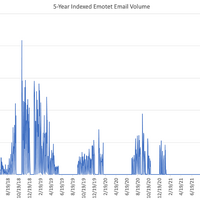

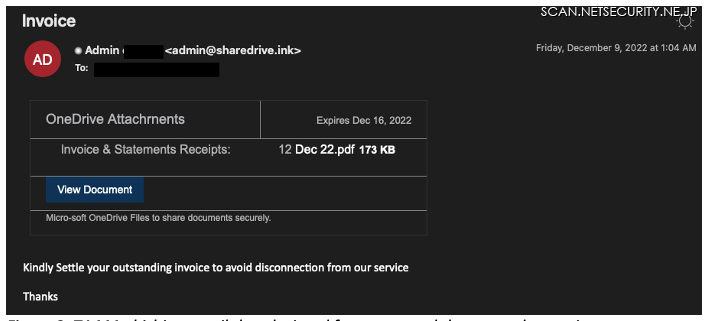

2022 年 12 月初旬、プルーフポイントのリサーチャーは、比較的基本的な認証情報を窃取するクレデンシャル ハーベスティング キャンペーンを確認しましたが、それが通常の TA444 の攻撃運用から大きく逸脱していることを確認しました。TA444 の C2ドメインは、米国とカナダのさまざまなターゲットに、タイポスクワッティングの OneDrive のフィッシングメールを送信しました。このフィッシングメールは、SendGrid の URL をクリックさせ、そこから認証情報の取得ページにリダイレクトさせるというものでした。TA444 のこれまでのターゲットとメッセージの量に偏差があったため、プルーフポイントは活動を理解するために、この攻撃キャンペーンを徹底的に分析しました。その結果、TA444 に関するプルーフポイントのこれまでの仮説を覆すことになりました。このスパムの波だけで、2022 年にプルーフポイントのデータで観測した TA444 のメールメッセージの総量がほぼ 2 倍であり、TA444 の目的の変化の可能性を理解することができました。

Fromヘッダーには Admin という用語とターゲットドメイン名が使われていますが、すべて同じ envelope-Fromメールアドレス(admin[@]sharedrive[.]ink)と件名(小文字の L で綴った Invoice)が使われています。

SendGrid の URL は、ターゲットを superiorexhbits[.]com のドメインにリダイレクトするために使用され、ロゴレンダリングサービスClearBit を介して被害者のアイコン画像をロードするなどの一般的なフィッシング手法が使用されています。このような広範なクレデンシャル ハーベスティング活動は、通常マルウェアを直接展開する通常の TA444キャンペーンとは一線を画しています。実際、この同じドメインは、同日、Cur1Agent を含む TA444 の VHD(仮想ハードディスク)攻撃を配信していることが確認されています。

プルーフポイントは、TA444インフラの独占性に基づき、この攻撃キャンペーンを中程度から高い信頼性で TA444 の攻撃活動であるとアトリビューションしています。その IP でホストされている他のドメインは、以前の TA444 のタイポスクワットのドメインと一致しています。また、このメールには有効な DMARC および SPFレコードがあり、送信者がそのドメインを管理していることがわかります。プルーフポイントは、TA444 のサーバーが他の攻撃グループによって侵害され、フィッシングリンクを送信した可能性を排除することはできません。また、TA444 は、Andariel などの他の北朝鮮の攻撃グループと同様に、独自の水面下の活動を開始している可能性もあります。この場合、ツールやインフラが再利用され、これまでの主要なターゲットであった暗号通貨や金融機関から標的が逸脱し続けることが予想されます。

●土台に文化がある

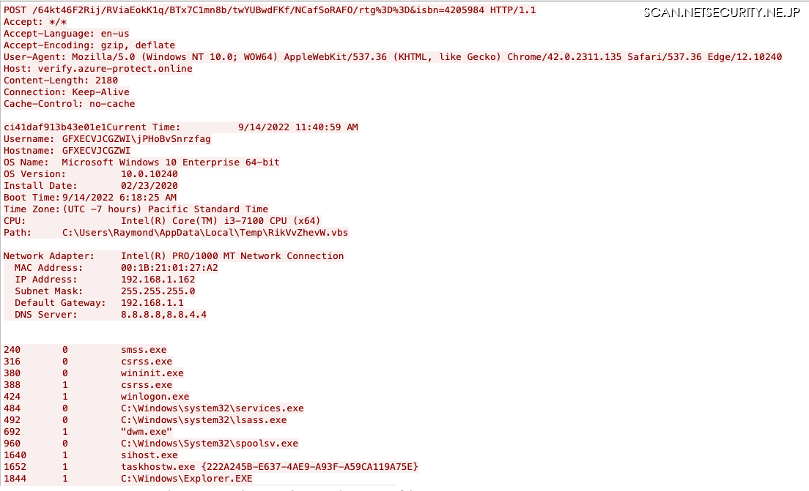

TA444 は新たな生産ラインを実験的に導入していますが、その中核となるファミリーは依然として感染の主役を担っています。CageyChameleon(別名CabbageRAT)ファミリは、その機能を拡張しましたが、依然として被害者プロファイリングの枠組みとして動作し、コマンド&コントロールサーバからロードされた後続のツールを起動する可能性を設定しながら、実行中のプロセスおよびホスト情報を流出させるものです。実行を開始するために使用されるルアーLNK は、依然として Password.txt.lnk と題されることが多いことが分かっています。

同様に、TA444 は、インフラストラクチャの展開や文書の内容もそのままで、第 2 段階のマクロを含むファイルにルアーのアイコンを効果的に再利用し、なりすましの実体から直接コンテンツを拝借しています。第一段階のリモートテンプレートファイルは、第二段階のマクロ(Proofpoint では Astraeus と追跡)をダウンロードするだけでなく、PWC と Kaspersky が指摘するように、第一段階には難読化された Cardinalバックドアが含まれるように適応されています。

セキュリティリサ-チャーは、TA444 が、msoRAT、Cardinal (default.rdp)、Rantankba suite、CHEESETRAY、DYEPACK といった、その歴史の中で印象深い一連のポストエクスプロイトバックドアを展開し、さらにパッシブバックドア、仮想リスナー、ブラウザ拡張機能で窃盗を促進させることを確認しています。

●アトリビューション(攻撃グループの紐づけ)

プルーフポイントは、マルウェアの系統、ターゲットユーザーを騙すことを意図した行動ヒューリスティックや第一段階のツールの特徴、特徴的なインフラの使用、金融事業体を標的とすることなどの要素に基づいて TA444活動をクラスタリングしています。2016 年のバングラデシュ銀行での金銭窃取や暗号資産事業体への攻撃など、歴史的な TA444 の活動は、米国によって北朝鮮政府に関連付けられたものです。

米国財務省は、TA444 の運営者がさまざまなブリッジや取引所の事業体に侵入して盗んだ 1 億 2 千万ドル以上の暗号通貨を洗浄できるようにしたとして、2 つのコインミックスサービス、Tornado Cashと BlenderIO に対して制裁を課しました。米国連邦捜査局は、主要な暗号通貨ブリッジへの攻撃を、TA444 と大きく重なるグループである APT38 の犯行であるとアトリビューションし、資金は後に BlenderIO でミキシングされたと述べています。このアトリビューションは、TA444 がいかに暗号通貨のエコシステムに依存して、資金を盗み、それを洗浄する手段を作り、現金化を行っているかを示しています。最近の TA444 の活動は、敵対者が侵入から利益を得続けるためにその方法を適応させることを望んでいることを強調しており、新しいサービスは、たとえ意図的でないとしても、その努力を支援するようなものです。

●結論

その広範なキャンペーンやクラスタリングの容易さを揶揄することもありますが、TA444 は、被害者から数億ドルを詐取する意思と能力を持つ、聡明で有能な敵対者であると言えます。TA444 と関連クラスターは、2021 年に約 4 億ドル相当の暗号通貨と関連資産を盗んだと評価されています。2022 年には、5 億ドル以上の価値のある 1 回の強盗で 2021 年の犯行の価値を上回り、2022 年中に 10 億ドル以上を集めました。北朝鮮は、他の暗号通貨愛好家と同様に、暗号通貨の価値下落を乗り越えてきましたが、暗号通貨を政権に使用可能な資金を提供するための手段として利用する取り組みに引き続き取り組んでいます。

●ET シグネチャ

2043279- ET MALWARE TA444 Related Domain in DNS Lookup (updatezone .org)

2043280- ET MALWARE TA444 Related Domain in DNS Lookup (autoprotect .com .de)

2043281- ET MALWARE TA444 Related Domain in DNS Lookup (autoprotect .gb .net)

2043282- ET MALWARE TA444 Related Domain in DNS Lookup (azure-security .online)

2043283- ET MALWARE TA444 Related Domain in DNS Lookup (azure-security .site)

2043284- ET MALWARE TA444 Related Domain in DNS Lookup (hoststudio .org)

2043285- ET MALWARE TA444 Related Domain in DNS Lookup (thecloudnet .org)

2037802- ET MALWARE TA444 Related Domain in DNS Lookup (documentworkspace .io)

2037803- ET MALWARE TA444 Related Domain in DNS Lookup (fclouddown .co)

2037804- ET MALWARE TA444 Related Domain in DNS Lookup (googlesheet .info)

2037883- ET MALWARE TA444 Related Domain in DNS Lookup (inst .shconstmarket .com)

2037884- ET MALWARE TA444 Related Domain in DNS Lookup (web .shconstmarket .com)

2037885- ET MALWARE TA444 Related Domain in DNS Lookup (wordonline .cloud)

2038542- ET MALWARE Observed DNS Query to TA444 Domain (cooporatestock .com)

2038543- ET MALWARE Observed DNS Query to TA444 Domain (finxiio .com)

2038544- ET MALWARE Observed DNS Query to TA444 Domain (1drvmicrosoft .com)

2038546- ET MALWARE Observed DNS Query to TA444 Domain (ledger-cloud .com)

2038547- ET MALWARE Observed DNS Query to TA444 Domain (globiscapital .co)

2038548- ET MALWARE Observed DNS Query to TA444 Domain (wpsonline .co)

2038709- ET MALWARE Observed DNS Query to TA444 Domain (wps .wpsonline .co)

2038710- ET MALWARE Observed DNS Query to TA444 Domain (documentshare .info)

2038711- ET MALWARE Observed DNS Query to TA444 Domain (unchained-capital .co)

2038712- ET MALWARE Observed DNS Query to TA444 Domain (cloud .globiscapital .co)

2038713- ET MALWARE Observed DNS Query to TA444 Domain (shconstmarket .com)

2038714- ET MALWARE Observed DNS Query to TA444 Domain (stablehouses .info)

2038715- ET MALWARE Observed DNS Query to TA444 Domain (edit .wpsonline .co)

2038716- ET MALWARE Observed DNS Query to TA444 Domain (bankofamerica .us .org)

2038717- ET MALWARE Observed DNS Query to TA444 Domain (salt1ending .com)

2038718- ET MALWARE Observed DNS Query to TA444 Domain (cloud .jbic .us)

2038720- ET MALWARE Observed DNS Query to TA444 Domain (share .anobaka .info)

2038721- ET MALWARE Observed DNS Query to TA444 Domain (vote .anobaka .info)

2038722- ET MALWARE Observed DNS Query to TA444 Domain (cloud .wpic .ink)

2038762- ET MALWARE Observed DNS Query to TA444 Domain (careersbankofamerica .us)

2038763- ET MALWARE Observed DNS Query to TA444 Domain (mufg .tokyo)

2038764- ET MALWARE Observed DNS Query to TA444 Domain (azure-protect .online)

2038785- ET MALWARE Observed DNS Query to TA444 Domain (azure-protection .cloud)

2038786- ET MALWARE Observed DNS Query to TA444 Domain (bankofamerica .nyc)

2038787- ET MALWARE Observed TA444 Domain (bankofamerica .nyc in TLS SNI)

2038788- ET MALWARE Observed TA444 Domain (azure-protection .cloud in TLS SNI)

2038789- ET MALWARE Observed TA444 Domain (careersbankofamerica .us in TLS SNI)

2038790- ET MALWARE Observed TA444 Domain (azure-protect .online in TLS SNI)

2038791- ET MALWARE Observed TA444 Domain (mufg .tokyo in TLS SNI)

2038845- ET MALWARE Observed DNS Query to TA444 Domain (cloud .tptf .ltd)

2038846- ET MALWARE Observed DNS Query to TA444 Domain (careers .bankofamerica .nyc)

2038847- ET MALWARE Observed DNS Query to TA444 Domain (bankofamerica .offerings .cloud)

2038848- ET MALWARE Observed DNS Query to TA444 Domain (bankofamerica .tel)

2038849- ET MALWARE Observed DNS Query to TA444 Domain (cloud .mufg .uk)

2038850- ET MALWARE Observed TA444 Domain (cloud .tptf .ltd in TLS SNI)

2038851- ET MALWARE Observed TA444 Domain (bankofamerica .tel in TLS SNI)

2038852- ET MALWARE Observed TA444 Domain (cloud .mufg .uk in TLS SNI)

2038853- ET MALWARE Observed TA444 Domain (bankofamerica .offerings .cloud in TLS SNI)

2038854- ET MALWARE Observed TA444 Domain (careers .bankofamerica .nyc in TLS SNI)

2038919- ET MALWARE Observed DNS Query to TA444 Domain (docuprivacy .com)

2038920- ET MALWARE Observed DNS Query to TA444 Domain (share .anobaka .info)

2038921- ET MALWARE Observed DNS Query to TA444 Domain (privacysign .org)

2038922- ET MALWARE Observed DNS Query to TA444 Domain (ms .onlineshares .cloud)

2038923- ET MALWARE Observed DNS Query to TA444 Domain (team .msteam .biz)

2038924- ET MALWARE Observed DNS Query to TA444 Domain (mizuhogroup .us)

2038925- ET MALWARE Observed DNS Query to TA444 Domain (docs .azurehosting .co)

2038926- ET MALWARE Observed DNS Query to TA444 Domain (tptf .fund)

2038927- ET MALWARE Observed DNS Query to TA444 Domain (perseus .bond)

2038928- ET MALWARE Observed DNS Query to TA444 Domain (smbcgroup .us)

2038929- ET MALWARE Observed DNS Query to TA444 Domain (tptf .cloud)

2038936- ET MALWARE Observed TA444 Domain (tptf .fund in TLS SNI)

2038937- ET MALWARE Observed TA444 Domain (docs .azurehosting .co in TLS SNI)

2038938- ET MALWARE Observed TA444 Domain (team .msteam .biz in TLS SNI)

2038939- ET MALWARE Observed TA444 Domain (share .anobaka .info in TLS SNI)

2038940- ET MALWARE Observed TA444 Domain (smbcgroup .us in TLS SNI)

2038941- ET MALWARE Observed TA444 Domain (perseus .bond in TLS SNI)

2038942- ET MALWARE Observed TA444 Domain (docuprivacy .com in TLS SNI)

2038943- ET MALWARE Observed TA444 Domain (privacysign .org in TLS SNI)

2038944- ET MALWARE Observed TA444 Domain (mizuhogroup .us in TLS SNI)

2038945- ET MALWARE Observed TA444 Domain (ms .onlineshares .cloud in TLS SNI)

2038946- ET MALWARE Observed TA444 Domain (tptf .cloud in TLS SNI)

2038987- ET MALWARE TA444 Related Domain in DNS Lookup (onlinecloud .cloud)

2039041- ET MALWARE TA444 Domain in DNS Lookup (mufg .ink)

2039042- ET MALWARE TA444 Domain in DNS Lookup(mufg .us .org)

2039043- ET MALWARE Observed TA444 Domain (mufg .ink in TLS SNI)

2039044- ET MALWARE Observed TA444 Domain (mufg .us .org in TLS SNI)

2039808- ET MALWARE TA444 Domain in DNS Lookup (gdocshare .one)

2039809- ET MALWARE Observed TA444 Domain (gdocshare .one in TLS SNI)

2039823- ET MALWARE TA444 Domain in DNS Lookup (sharedrive .ink)

2039824- ET MALWARE TA444 Domain in DNS Lookup (dnx .capital)

2039825- ET MALWARE Observed TA444 Domain (sharedrive .ink in TLS SNI)

2039826- ET MALWARE Observed TA444 Domain (dnx .capital in TLS SNI)