脆弱性ハンドリングは脆弱性の発見と通報から始まる。発見や通報は通常、「開発元」「ユーザー」「セキュリティベンダー」そして、ハッカー等セキュリティ研究者によって行われる。

ここで重要なのはその脆弱性情報を的確に判断する「トリアージ」だ。単なる窓口業務だけではない難しさがあるのだが、そこにブロックチェーンを活用する取り組みがあるという。

●セキュリティ向上に貢献するバグハンター・ホワイトハッカーたち

ソフトウェアのコンポーネント化、マイクロサービスアーキテクチャ、ノーコード/ローコード。これらソフトウェアの生産性向上にかかわる重要な技術は、DX 推進の中でますます重要度が増している。だが、モジュールの複雑な依存関係は脆弱性の管理を困難にする副作用がある。

セキュアコーディング、シフトレフト、DevSecOps などソフトウェア開発のライフサイクルにセキュリティ要件を組み込む活動を広げたり、脆弱性診断やペネトレーションテストといった対処ソリューションも普及しつつある。だがそれでも脆弱性は発見される。先進的な企業はバグバウンティプログラムの導入を進めている例も多い。

バグバウンティとは、市井(しせい)のハッカー(「倫理的ハッカー」「エシカルハッカー」と呼ぶこともあるがここでは単にハッカーという言葉を使う)の力を借りて、脆弱性の発見、とくにゼロデイ脆弱性の発見と対策につなげようというものだ。バグや脆弱性情報、あるいはそのパッチプログラムや回避策に報奨金(バウンティ)を設定し、バウンティハンター(賞金稼ぎ)からの通報、報告を積極的に募る。

●バグハンターと企業の微妙な信頼関係

企業にとっては、発見されたゼロデイ脆弱性が、犯罪者やアンダーグラウンドに流れることを防ぐ機能も期待できる。また、開発資金が潤沢でない企業は、賞金でバグハンターにデバッグ(脆弱性診断)してもらったほうが、かえって安上がりなケースもある。結果として製品やサービスのセキュリティが向上することになる。ハッカーも道を間違えず、自身のスキルを社会に役立てることができ、さらにそれを職業、生活の糧とすることもできる。

こう書けば「Win-Win」の関係だが、「光あるところに影がある」のが世の常。企業とバグハンターの間には独特な緊張関係も存在する。

企業がバグ報告を握りつぶす、脆弱性やバグを評価できない、足元をみて報奨金を出さない、逆にハッカーが金を払わないとブラックマーケットに流すと脅しをかけてくる、といったトラブルが全く無いとはいえない。なお、最後の例は稀だが、企業側との交渉、NDA の条件が折り合わず、せっかく見つけた脆弱性が放置されるならと、強硬手段として脆弱性情報を勝手に公開した事例は存在する。

この問題に対して、現在はバグバウンティや脆弱性情報のトリアージを仲介者(ネゴシエーター)に委任する動きがある。そもそも各国には脆弱性報告の窓口機関が存在する。日本なら JPCERT/CC やIPA だ。各業界 ISAC も受け付けてくれるはずだ。

グローバルで標準化された脆弱性ハンドリングプログラムは存在するが、一般に脆弱性発見からパッチ公開までは日数がかかる(数か月から 1 年前後)ことが多いので、バグバウンティや企業の直接窓口の機能は必要である。もちろん各企業は、バグハンターや仲介者からの情報を受けたあとの処理は、正規の脆弱性ハンドリングのフレームワークに乗せるのが原則だ。

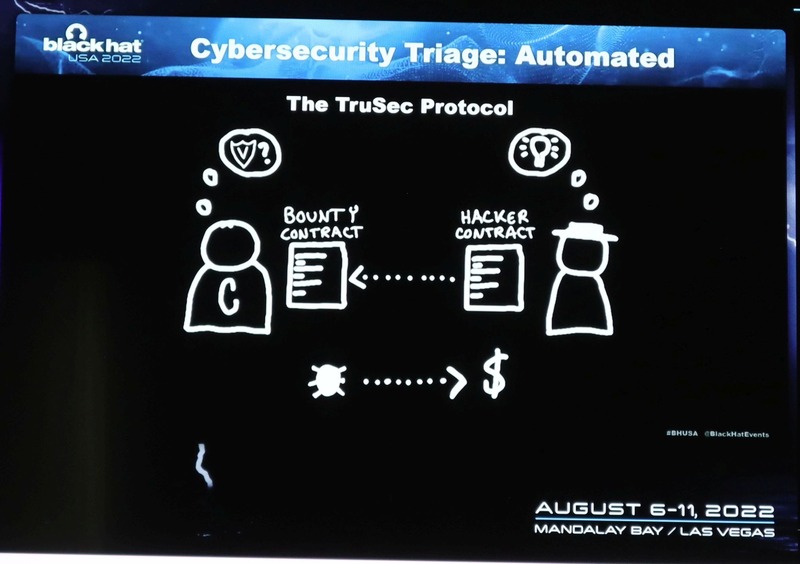

●TruSecプロトコルの概要

脆弱性ハンドリングのトリアージ(脆弱性情報の精査・評価・対応方針の決定)について、仲介者を経ず自動化するアプローチが存在する。そのひとつが「TruSec」プロトコルだ。TruSec は、ブロックチェーンのスマートコントラクトを利用した、自動ゼロデイ脆弱性トリアージのプロトコルだ。

![[インタビュー] 脆弱性を探す「バウンティハンター」を育てる、高度サイバーセキュリティ人材育成の一環 (MBSD) 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/20559.jpg)