Microsoft Defender は下手なサードパーティセキュリティソフトより優秀だ。専門家の中でも市販あるいはバンドルされるセキュリティソフトを利用せず Defender のみで PC を利用している人がいる。

もっとも、そうなったのは、Windows OS の高機能化も一因である。リソース保護機能やセキュリティ強化に伴い、サードパーティ製のソフトウェアがファイルシステム等の内部機能にアクセスすることが難しくなっている現状がある。ファイアウォールやアンチウイルスのような基本的なセキュリティソフトは、より OS に近いレイヤで機能させたほうが合理的である。

セキュリティベンダーにとっては競争原理が働きにくくなるが、Microsoft Defender の実装方針は理にかなっている。業務上の制約や規則がないかぎり、安易に無効化すべきではない。

だが、Defender は本当に信頼できるソフトウェアなのだろうか?

● 2012 年に悪用された当時の Defender の脆弱性

その一例を示すツールが 2023 年の Black Hat USA 2023(ラスベガス)で公開された。発表者は SafeBreachLABS の Tomer Bar 氏と Omer Attias 氏。SafeBreach は Black Hat USA で 10 回ほど発表を行っており、Bar 氏も23 年の Black Hat、DEFCON などで複数の発表を行っている。Attias 氏は、サイバーセキュリティでは 6 年のキャリアながら、OS やアセンブラなど低レイヤの技術に長けている。今回のツールを実現した脆弱性は、彼の OS レベルでの Defender の解析による。

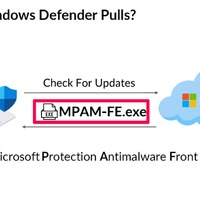

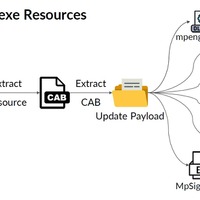

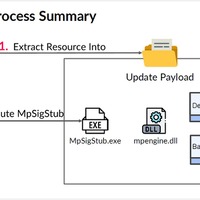

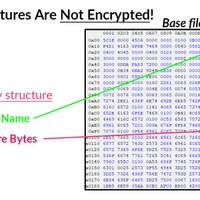

このセッションでは、Defender のアップデートプロセスの紹介を行い、次にそのプロセスに潜む脆弱性を解説する。そして、攻撃をどのように実現したかの技術を紹介した。そして最後に、開発した「Defenderのフリをする」ツール「Windows Defender Pretender(wd-pretender.exe)」を使った 3 つの攻撃デモを披露した。

![曖昧な実像 ふくらむ想像/Emotet大捕物/MS Defender推奨事項 ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/33290.jpg)