(編集部註:温厚そうな紳士が、なぜエレキギターをかついでいるのか、その理由は前回の 侍ハッキング #01 を一読のこと)

前回は、攻撃者がフィッシングメール内の悪意あるリンクやコードを隠蔽し、検知を逃れている実態と、ユーザがメールの不審なリンクを見極めることが困難な状況になってきている点についてご紹介しました。

今回は、防御側のメールフィルタをすり抜ける攻撃者の工夫について解説します。

●メール対策をすり抜けるHTMLの悪用

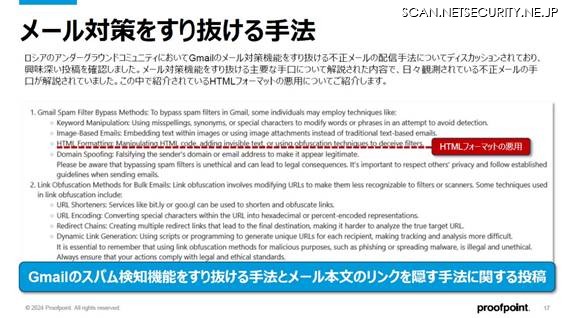

メール対策をする上で注意すべき HTML の悪用について紹介します。下の図は、アンダーグラウンドのサイトで Google のメールのセキュリティ機能をすり抜けるためのディスカッションをしているもので、そのための方法がいくつも紹介されています。赤線で強調されているところは「HTMLフォーマットの悪用」です。

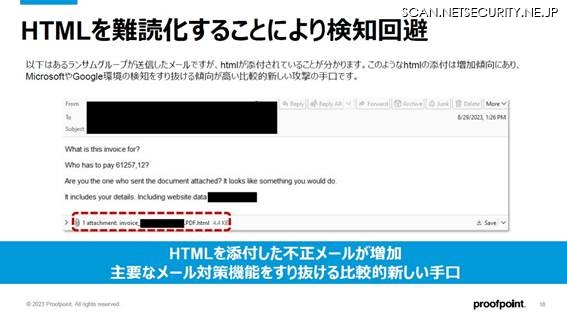

この手法の悪用例が次の図になります。これは実際にランサムグループが送ってきたメールのサンプルですが、添付ファイルが HTML になっています。HTML はテキスト形式ですが、コード部分は複雑に難読化されている為、セキュリティ機能による解析をすり抜けてしまう可能性が高くなります。

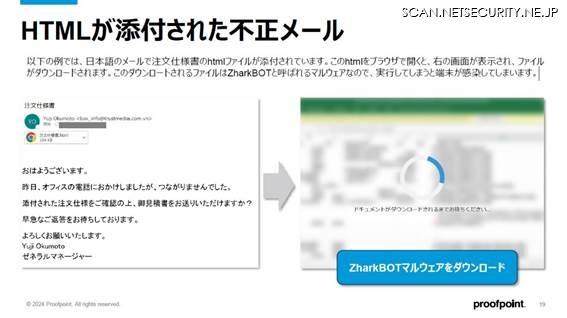

次の例は、日本語のメールで注文仕様書の HTMLファイルが添付されていたものです。実際にアセスメントで確認されたものですが、この HTMLファイルをブラウザで開くと右の画面が表示され、ファイルがダウンロードされます。ダウンロードされるファイルは ZharkBOT と呼ばれるマルウェアなので、実行してしまうと端末が感染してしまいます。マルウェアをそのままメールに添付して送信すると容易にブロックされてしまいますが、実際ファイルを HTML の中に難読化されたテキストのコードとして埋め込むと、それだけで各段に検知精度が低くなってしまいます。

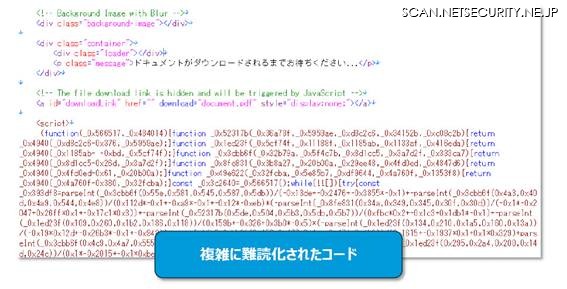

HTML を開くと非常に複雑に難読化されており、不正ファイルとして検知するための特長が見受けられないことが分かります。主要なメールサービスの環境をすり抜けてしまう理由はこのためです。このファイルの中には、一見通信先の URL等の情報も含まれておらず、複雑でランダムなコードのみであり、攻撃者はこのようなコードをファイルごとに異なる数値で生成できるので、難読化されたコードの一部をキーワードとして検知することができません。

難読化されたコードは、デバッグして動作を解析しなければ通信先の URL を特定することができません。解析には非常に複雑な処理が必要になるため、パターンベースの比較的レガシーな検知の仕組みは容易にすり抜けてしまうことにつながるわけです。

●Google環境における対策

このような状況を受けて、Google は HTMLファイルがメールに添付された場合のレビュー機能の動作を変更しました。以前のレビュー機能は添付された HTMLファイルをクリックした際、Javascript を処理し、コンテンツに変換した内容を表示していましたが、これではレビューを表示した時点でマルウェアがダウンロードされるなどのリスクがあります。そこで Google では添付の HTML を開く際、ソースコードをそのまま表示するように変更しました。不正なコードが実行されてしまうリスクに対する対策としては有効ですが、ソースコードにリスクがあるかどうかをユーザが判断することは困難な為、添付の HTML をダウンロードして開いてしまうリスクは残ってしまいます。

このような解析の困難な脅威にはサンドボックスが有効です。サンドボックスとは、仮想環境などユーザーのデバイスに影響を与えない場所でファイルを実際に実行して解析を行う機能です。複雑な難読化を含むファイルであっても、実際に実行することで不審な挙動を観測することができます。メール対策においては、セキュリティ機能をすり抜けてしまう可能性の高い高度な手口を含むファイルであっても、サンドボックス機能を活用することによって高精度にブロックすることが可能です。また、ドメイン偽装対策として DMARC のポリシーを Reject にすることや、社員への継続的な教育もリスク低減に繋がる重要な対策であるといえます。

●無料リスクアセスメントのご案内

高度なメール攻撃から組織を守るには、積極的な Human-Centric のアプローチが必要です。無料のリスクアセスメントで、貴社を襲う攻撃を可視化し、誰がどのように攻撃されているのかの洞察を深めることができます。ぜひ無料のアセスメントをご活用ください。

[著者]

内田 浩一

日本プルーフポイント株式会社 プリンシパル セキュリティ アドバイザー

ペネトレーションテストやマルウェア解析、スレットインテリジェンスを得意とするテクニカルコンサルタント。マカフィー(株)においては、プリンシパルコンサルタントとしてSOCの立ち上げや、マルウェア解析、インシデントレスポンス等の業務に従事し、制御システム、IoTデバイス等の新規分野に対するハッキングの調査研究も担当。アビラ(合)では、アジアにおける多くのセキュリティベンダーに対してアンチウィルエンジンの提供とセキュリティ製品開発を支援し、エンドポイントからクラウドまで幅広い製品企画と開発支援の実績を有する。 現在、日本プルーフポイント(株)では、シニアセキュリティコンサルタントとしてメールを中心としたセキュリティ対策強化やインテリジェンスの活用を担当する。