企業システムに「Guest」アカウントが設定されることがある。来客用の便宜のために設けることもあるが、業種によっては外注先、プロジェクトパートナーとのミーティングや資料共有のためにも使われる。当然権限は制限され内部システムにはアクセスできないはずだが…

● Guest アカウントで Azure リソース見放題

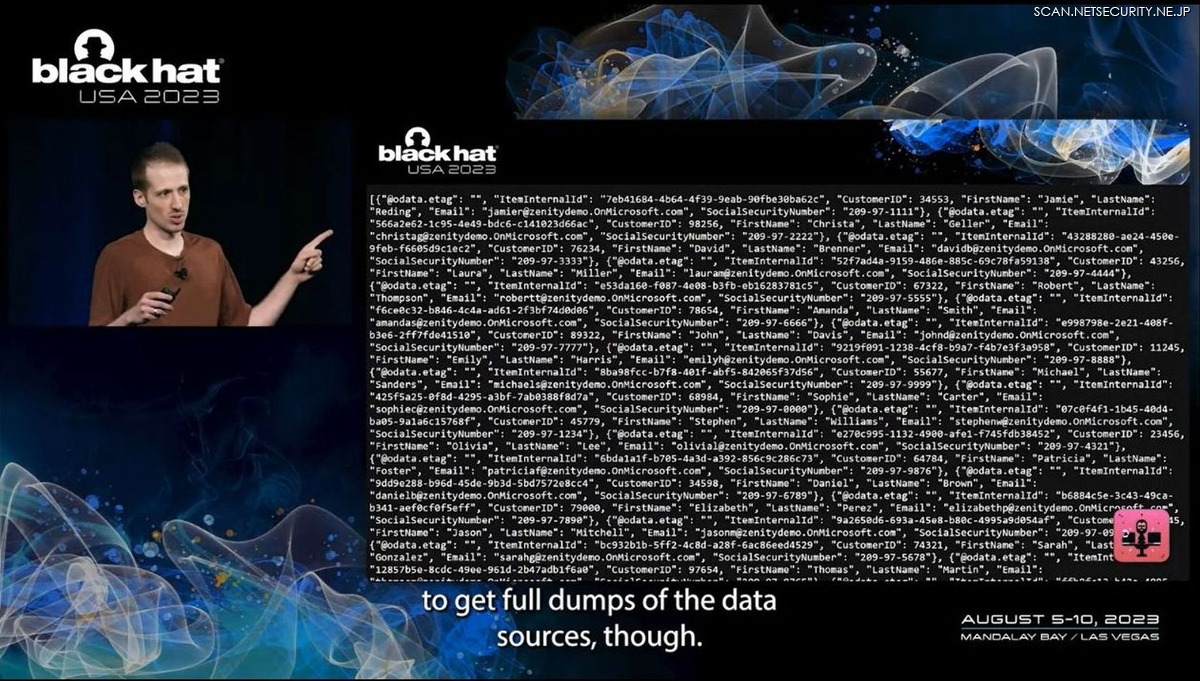

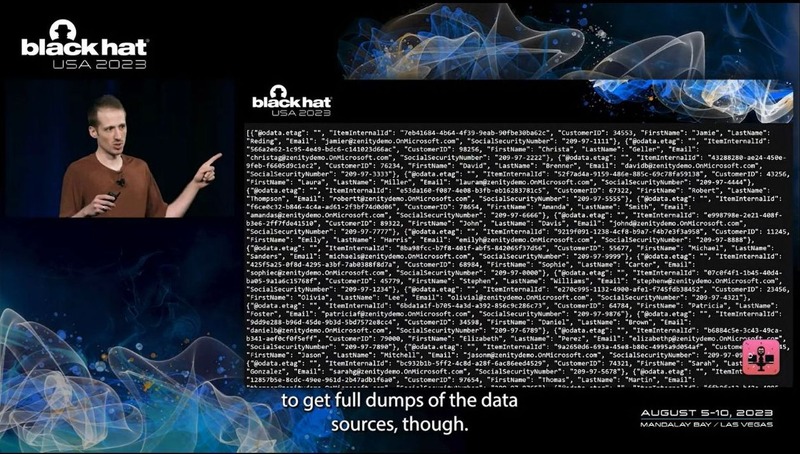

尖ったセキュリティカンファレンスでは、Guestアカウントのハッキング、アクセス制御のバイパス、権限昇格などの PoC や脆弱性が公開されることがある。2023 年の Blackhat USA では、Teams ミーティングとノーコードツール(PowerApps)を利用した Guest アカウントのハッキングが披露された。

発表したのは、マイケル・バーグリィ氏。Zenity というノーコードツールやシステムを研究開発するベンダーの CTO だ。Zenity 自体は規模の大きい会社ではないが、バーグリィ氏はOWASP Top 10 のうちローコード/ノーコードのリスクに関するグループ(OWASP Top 10 LCNC)のリーダーであり、Blackhat、DEFCON の常連でもある。

講演はいきなりデモで始まった。新規案件や合同プロジェクトでよくあるシステムアカウントへの招待メールの画面だ。GitLab など開発レポジトリの招待メールでももらうような見慣れたものだ。企業案件の場合、外部パートナーや取引先には、開発元のシステムにアクセスできるように Guest アカウントを用意し、その招待メールを送ることがある。

招待に応じると、空のダッシュボード画面になる。Guest アカウントなので当然だ。だが、デモはここで終わらない。次に SQL サーバーや Azure のリソースを表示させてみる。キー値形式のクレデンシャル情報やアカウントのデータベースにもアクセスした。どうなっているのか。