Cloudbaseは、クラウドセキュリティの包括的な管理を実現するCNAPP・CSPM製品を提供してきました。そしてこの度、オンプレミス環境にも対応できる新機能「Cloudbase Sensor」の提供を開始しました。

本記事では、Cloudbase Sensorの開発背景や提供価値を、セキュリティを取り巻く現状とともにご紹介します。

1. なぜ今「オンプレミス」のリスク可視化が求められるのか

◆ クラウド化が進んでも残るオンプレミス環境

近年、従来のオンプレミス環境から、AWSやAzureをはじめとしたパブリッククラウドによる開発への移行が進んでいます。しかし、すべてのシステムを完全にクラウドに移行できている企業はごくわずかです。特に大企業では、基幹系システムや製造・制御系システム、研究開発環境など、クラウド化が難しい領域が残存しており、オンプレミス環境が引き続き重要な役割を果たしています。

こうした業務領域では、クラウドとオンプレミスが共存するハイブリッド環境が一般的であり、セキュリティ対策もこの実態に即して考える必要があります。

◆ 脆弱性の脅威は拡大している

セキュリティインシデントの多くは、脆弱性を起点とした攻撃によって引き起こされます。Verizonが発表した「Data Breach Investigations Report 2025」では、脆弱性が原因となる侵害が前年比34%増加しており、特にインターネットに接続された境界システムが狙われやすい傾向が明らかになりました。

代表的な脆弱性としては、Log4jにおけるLog4Shell(2021年)やXZ Utilsに仕込まれたバックドア(2024年)などが挙げられます。

こうした攻撃の多くは、クラウドだけでなくオンプレミス環境で稼働しているアプリケーションやサービスも対象になり得るため、「すべてのIT資産に潜在するリスクである」という前提で対策することが不可欠です。

◆ オンプレミスは「見えない領域」になりがち

クラウド環境では、CSPMなどのセキュリティツールを活用することで、構成ミスやリスクの可視化が進んでいます。一方でオンプレミス環境では、可視化の手段が乏しく、運用担当者の手作業や属人的な管理に頼っているケースも多く見られるのが実情です。

ネットワーク的にも物理的にも分断されやすいオンプレ環境は、全体最適を目指すセキュリティ運用において「見えない領域」になりがちです。結果として、クラウドに比べて対応が遅れたり、リスクが潜在したままになっていたりする現場が少なくありません。

2. SBOMが必要とされる背景

近年、ソフトウェアの開発現場では、OSSをはじめとする外部ライブラリの利用が欠かせません。アプリケーションは複数のOSSに依存し、さらにそれらのOSSも他のOSSに依存するという“入れ子構造”が当たり前です。

このような状況では、「自社で開発したコード以外に何が含まれているか」を正確に把握することが難しくなります。そうした見えない構成要素が、実は深刻な脆弱性を抱えていたとしても、気付かずに放置してしまうリスクがあります。

そこで注目されているのが、SBOM(Software Bill of Materials:ソフトウェア部品表)です。SBOMは、ソフトウェアに含まれるOSSやコンポーネントの名称・バージョンなどを一覧化するもので、ソフトウェアの“原材料一覧表”ともいえる存在です。

SBOMは米国大統領令(EO14028)をはじめ、日本の経産省や金融庁のガイドラインにも明記されており、今やセキュリティ管理の土台としてグローバルにその整備が求められています。

SBOMを活用することで、「このバージョンのこの製品に、どのようなCVE(脆弱性識別子)が報告されているか」を逆引きすることができます。たとえば、Apache Log4j 2.0-beta9以前のバージョンに存在するLog4Shell(CVE-2021-44228)のように、パッケージとバージョンが分かれば脆弱性を検出できるため、ソフトウェア構成の精緻な把握は脆弱性対策の出発点になります。

ただし、SBOMは「作成すること」が目的ではありません。真に重要なことは、それを活用して「リスクを見つけ、対応を判断すること」です。脆弱性データベースと突き合わせることで、自社の資産に影響する脆弱性を迅速に特定し、優先度をつけて対応することが求められています。

3. オンプレミス環境の脆弱性・SBOM管理を実現する「Cloudbase Sensor」

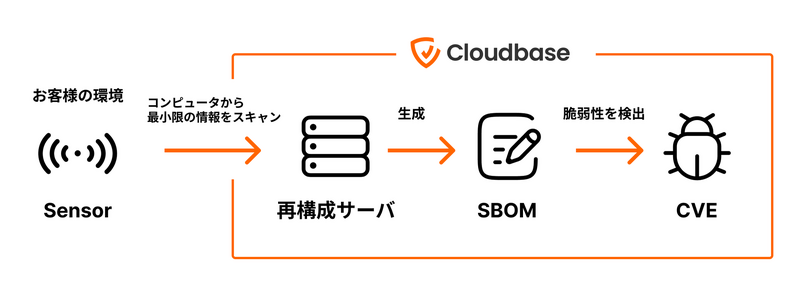

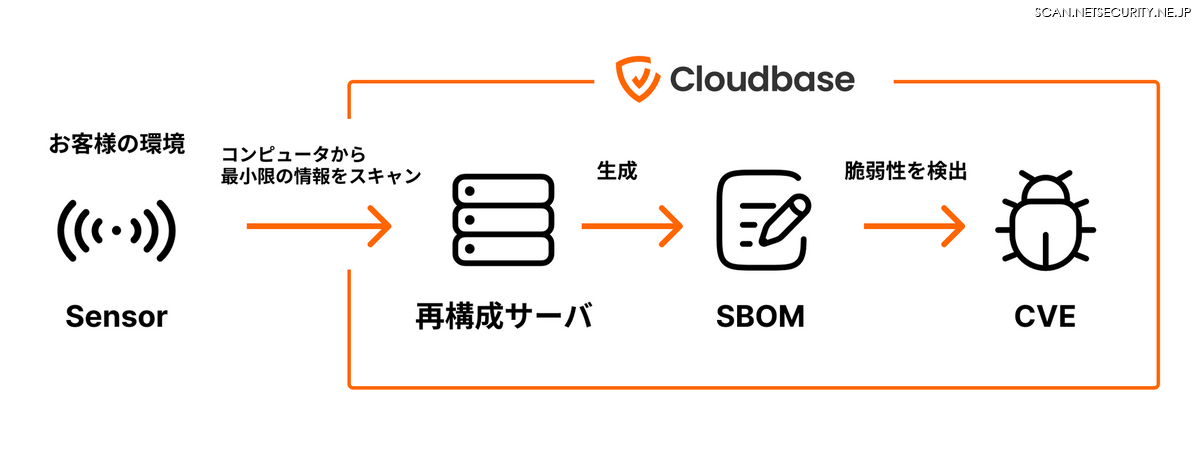

Cloudbase Sensorは、こうした課題に対する解決策として開発されました。オンプレミス環境に導入することで、クラウドと同様に構成情報や挙動を可視化し、脆弱性・SBOM管理を統合的に行うことができます。

◆ オンプレミス環境の脆弱性を管理

Cloudbase Sensorは、主要なLinux OS(Debian系・RedHat系)に対応したエージェント型のソフトウェアです。対象ホストにインストールすることで、構成情報や通信内容を収集し、Cloudbase上でクラウド環境と一貫した形で可視化・管理できます。

Sensorは低負荷で稼働し、最小限の情報収集にとどめることで、業務システムへの影響を抑えています。

◆ SBOMを自動生成

Cloudbase Sensorは、収集した構成情報からSBOMを自動的に生成します。SBOMの情報をもとにCVE(脆弱性情報データベース)と突合することで、対象システムに潜む脆弱性を検出しています。

検出された脆弱性は、SSVC(Stakeholder-Specific Vulnerability Categorization)*に基づいて自動的に優先度を分類。「即時対応」「優先対応」「随時対応」「対応不要」の4段階に整理され、実行すべきアクションが明確になります。

オンプレミス環境においても、クラウド環境と同様に、可視化から対応判断までの一連の脆弱性管理サイクルをCloudbase上で完結させることができます。

*SSVC:米カーネギーメロン大学のソフトウェア工学研究所が提唱したフレームワーク。CISA(米国サイバーセキュリティ・インフラセキュリティ庁)も推奨しており、脆弱性の「実際の悪用リスク」と「自社への影響の大きさ」を考慮した上で対応優先度を判断できる。SSVCに関する詳しい説明は、以下の記事をご参照ください。

Cloudbase Blog 第9回 SSVC をベースにした脆弱性管理をリリースしました ~ CVSS からの脱却、攻撃者視点で見極める脆弱性管理へ

Cloudbase Sensorは、Cloudbase CNAPPをご利用中のお客様を対象に、順次提供を開始しています。オンプレミス環境を含めたハイブリッドなIT環境におけるセキュリティの可視化・SBOMベースの脆弱性管理にご関心のある方は、ぜひ問い合わせフォームからご連絡ください。