◆概要

2025 年 6 月に、Microsoft Windows の .url ファイルに、遠隔からの任意のコード実行が可能となる脆弱性が報告されています。攻撃者は、当該脆弱性を突く .url ファイルを標的型攻撃に用いて、マルウェアの実行に悪用する可能性があります。セキュリティ更新プログラムの適用により対策してください。

◆分析者コメント

当該脆弱性の悪用に攻撃者が WebDAV を用いたため、公開されているいくつかの記事では WebDAV の部分が強調されており、あたかも WebDAV に関連する脆弱性かのように書かれているものがあります。しかし、脆弱性の本質は遠隔のサーバに配置されている EXE や DLL などのファイルを実行してしまう点であり、WebDAV の代わりに SMB を用いても脆弱性は悪用できます。主に標的型攻撃の初期アクセスに悪用される脆弱性であると考えられ、実際に攻撃者グループによる大規模な悪用が観測されているため、セキュリティ更新プログラムの適用により対策しましょう。

◆深刻度(CVSS)

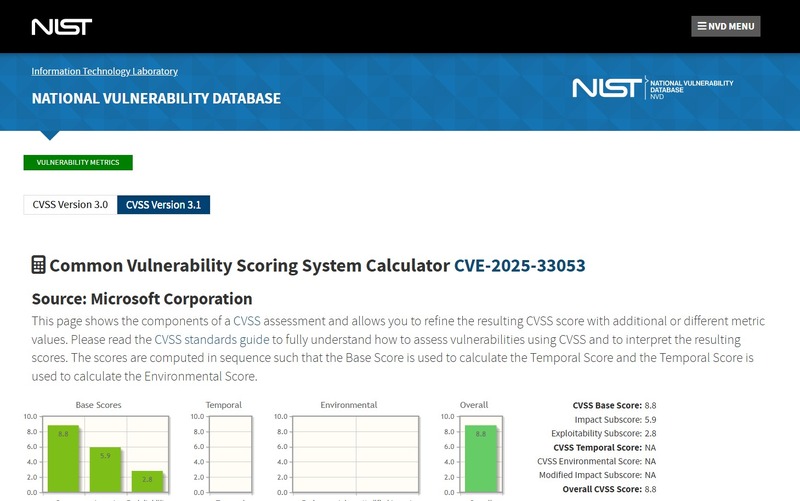

[CVSS v3.1]

8.8

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator?name=CVE-2025-33053&vector=AV:N/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H&version=3.1&source=Microsoft%20Corporation

◆影響を受けるソフトウェア

2025 年 6 月分のセキュリティ更新プログラムを適用していないすべての Microsoft Windows OS が影響を受けると報告されています。

◆解説

Microsoft Windows OS の .url ファイルに、遠隔からの任意のコード実行が可能となる脆弱性が報告されています。

脆弱性は、.url ファイルに定義されている WorkingDirectory の値を検証しない点にあります。脆弱性が存在する Windows OS では、WorkingDirectory が遠隔のホストであるかどうかを検証しないため、.url ファイルの作業ディレクトリを遠隔のサーバに指定できます。よって、WorkingDirectory の値をマルウェアが配置されている攻撃者のサーバに指定した .url を実行してしまうと、URL に指定されたローカルに配置されているプログラムが、攻撃者が管理するサーバーに配置されている EXE や DLL ファイルが実行されてしまいます。

◆対策

Microsoft が提供している 2025 年 6 月分のセキュリティ更新プログラムを適用してください。

◆関連情報

[1] Microsoft 公式

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-33053

[2] Check Point Software Technologies

https://research.checkpoint.com/2025/stealth-falcon-zero-day/

[3] National Vulnerability Database (NVD)

https://nvd.nist.gov/vuln/detail/CVE-2025-33053

[4] CVE Mitre

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-33053

◆エクスプロイト

以下の Web サイトにて、当該脆弱性を悪用して対象ホストにて任意のコード実行を強制するための .url ファイルを生成するコードが公開されています。

GitHub - DevBuiHieu/CVE-2025-33053-Proof-Of-Concept

https://github.com/DevBuiHieu/CVE-2025-33053-Proof-Of-Concept/blob/main/gen_url.py

#--- で始まる行は執筆者によるコメントです。

2025 年 6 月に、Microsoft Windows の .url ファイルに、遠隔からの任意のコード実行が可能となる脆弱性が報告されています。攻撃者は、当該脆弱性を突く .url ファイルを標的型攻撃に用いて、マルウェアの実行に悪用する可能性があります。セキュリティ更新プログラムの適用により対策してください。

◆分析者コメント

当該脆弱性の悪用に攻撃者が WebDAV を用いたため、公開されているいくつかの記事では WebDAV の部分が強調されており、あたかも WebDAV に関連する脆弱性かのように書かれているものがあります。しかし、脆弱性の本質は遠隔のサーバに配置されている EXE や DLL などのファイルを実行してしまう点であり、WebDAV の代わりに SMB を用いても脆弱性は悪用できます。主に標的型攻撃の初期アクセスに悪用される脆弱性であると考えられ、実際に攻撃者グループによる大規模な悪用が観測されているため、セキュリティ更新プログラムの適用により対策しましょう。

◆深刻度(CVSS)

[CVSS v3.1]

8.8

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator?name=CVE-2025-33053&vector=AV:N/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H&version=3.1&source=Microsoft%20Corporation

◆影響を受けるソフトウェア

2025 年 6 月分のセキュリティ更新プログラムを適用していないすべての Microsoft Windows OS が影響を受けると報告されています。

◆解説

Microsoft Windows OS の .url ファイルに、遠隔からの任意のコード実行が可能となる脆弱性が報告されています。

脆弱性は、.url ファイルに定義されている WorkingDirectory の値を検証しない点にあります。脆弱性が存在する Windows OS では、WorkingDirectory が遠隔のホストであるかどうかを検証しないため、.url ファイルの作業ディレクトリを遠隔のサーバに指定できます。よって、WorkingDirectory の値をマルウェアが配置されている攻撃者のサーバに指定した .url を実行してしまうと、URL に指定されたローカルに配置されているプログラムが、攻撃者が管理するサーバーに配置されている EXE や DLL ファイルが実行されてしまいます。

◆対策

Microsoft が提供している 2025 年 6 月分のセキュリティ更新プログラムを適用してください。

◆関連情報

[1] Microsoft 公式

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-33053

[2] Check Point Software Technologies

https://research.checkpoint.com/2025/stealth-falcon-zero-day/

[3] National Vulnerability Database (NVD)

https://nvd.nist.gov/vuln/detail/CVE-2025-33053

[4] CVE Mitre

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2025-33053

◆エクスプロイト

以下の Web サイトにて、当該脆弱性を悪用して対象ホストにて任意のコード実行を強制するための .url ファイルを生成するコードが公開されています。

GitHub - DevBuiHieu/CVE-2025-33053-Proof-Of-Concept

https://github.com/DevBuiHieu/CVE-2025-33053-Proof-Of-Concept/blob/main/gen_url.py

#--- で始まる行は執筆者によるコメントです。