SCAN DISPATCH :データから解析する、イランの選挙とインターネットの関係(2)

SCAN DISPATCH は、アメリカのセキュリティ業界及ハッカーコミュニティから届いたニュースを、狭く絞り込み、深く掘り下げて掲載します。

国際

海外情報

──

前回、イランのインターネットの検閲の状況を、選挙前後のプロトコルごとのトラフィックのデータを基に推測してみた。

検閲を受けているイランの改革派勢力としては、匿名でインターネットを使用することが課題であることは、誰の目にも明らかだ。特に、Twitter、BBC、Gmailなどのサービスがブロックされていることは既に報道されており、それらを利用するためにはプロキシなどを使う必要がある。

イランの改革派勢力がオープン・プロキシを使用していることは数々のブログなどで取り上げれられている。たとえば、Renesys社のブログ(*註1)によると「イランの反対派は、プロキシのリストを交換している」と書き、またPrivacy Digest(*註2)でも「Twitterは、プロキシのセットアップ方法や、イラン政府が検閲しようしているIPアドレスを公表・交換するtweet でいっぱいだ」と書いている。

イラン国内のプロキシをリスト化できるのが例えば(*註3)などのサイトだ。ここで、イランという国名でサーチすると、6月25日には4つほどあったプロキシが、6月30日には1つに減っていることが分かるだろう。

そのため、イラン国外のボランティアたちが、イランの改革派勢力サポート用のプロキシを設置する動きがある。#iranelection @ twitter.comのWebページ(*註4)では、プロキシ設置の方法などが説明されている。

さて、こうしたイラン用のプロキシを国別に地図にしたのが、上記Renesys社のJames Cowie氏。「興味があったので、Twitterやその他のWebサイトでシェアされている2,000ほどのWebプロキシのIPにパターンがあるかどうかを地図にしてみた」そうだ。ブログにある地図には、アメリカに500以上、ブラジルと中国に200以上、そしてインド、ロシア、カナダなどに混じって日本にも20以上のプロキシが存在し、合計87カ国にわたるボランティアの活動が一目で分かるようになっている。

James Cowie氏は筆者とのメールインタビューで「イラン国内の、上記イラン向けのプロキシを、同じくその接続先で見てみたのが次の写真だ。例えばヨーロッパでは、Sea-Me-We-4 cableのヨーロッパの終点のマルセイユから、噴水のように各地に接続している。

写真:

https://www.netsecurity.ne.jp/images/article/iran_map.jpg

さて、こうした世界各国のボランティアの努力にもかかわらず、イラン国内でのプロキシの使用はほとんど無理な状態だ。James Cowie氏も、彼独自のイラン国内の情報源やその他から、調査したプロキシのほとんどはイラン国内からはアクセスが不可能になった」と書いている。つまり、新しいプロキシのIP

が公開されるごとに、イラン政府のブラックリストに掲載されてブロックされるらしい。今までプロキシリストを提供していたblog.austinheap.com(*註5)でも「プロキシリストは公開しないことにした」と方針の変更を掲げている。

また「イラン政府は、デモが行われイランの人々が写真やビデオをアップロードしようとする最中にサーバをリブートさせるように、断続的停電を“サイバー武器”として使用している」と、James Cowie氏が書いているように、イラン政府はローテクな方法での国内情報の”国外漏えい”を阻止しているそうだ。プロキシがあろうがなかろうが、電源がなければ何もできないのは現実だろう。

そこで、「イランの民主主義革命をサポートするハッカーらのネットワークのリソースページ」である http://nedanet.org/ が、混乱しているボランティアによるサポートを一括する役目を担い始めた。クリアリングハウスとしてプロキシリストを保存したり、Tor(The Onion Router)の中継点の設置のボランティアを募っている。このサイトはイランで射殺されたNeda Agha Soltanにちなんで命名され、なんと、あの Open Source Initiative の創設者であるEric S. Raymondが主催している。彼がNedaNet.orgの代表者になったのは…

【執筆:米国 笠原利香】

【関連記事】

SCAN DISPATCH :イランのトラフィックデータから解析した選挙騒動と、政府

介入実態推定

https://www.netsecurity.ne.jp/2_13531.html

【関連リンク】

*註1:Renesys社ブログ

http://www.renesys.com/blog/2009/06/the-proxy-fight-for-iranian-de.shtml

*註2:Privacy Digest

http://www.privacydigest.com/2009/06/18/iranians+find+ways+bypass+net+censors

*註3:プロキシをリスト化するサイト

http://www.xroxy.com

http://www.xroxy.com/proxylist.php?port=&type=&ssl=&country=IR&latency=&reliability=#table

*註4:#iranelection @ twitter.comのWebページ

http://proxysetupforiran.blogspot.com/

*註5:blog.austinheap.com

http://blog.austinheap.com/2009/06/15/working-iran-proxy-list/

──

※ この記事は Scan購読会員向け記事をダイジェスト掲載しました

購読会員登録案内 http://www.ns-research.jp/cgi-bin/ct/p.cgi?w02_ssw

《ScanNetSecurity》

アクセスランキング

-

今日もどこかで情報漏えい 第23回「2024年3月の情報漏えい」なめるなという決意 ここまでやるという矜恃

-

雨庵 金沢で利用している Expedia 社の宿泊予約情報管理システムに不正アクセス、フィッシングサイトへ誘導するメッセージ送信

-

セトレならまちで利用している Expedia 社の宿泊予約情報管理システムに不正アクセス、フィッシングサイトへ誘導するメッセージ送信

-

スペシャリスト集結! マネーフォワード・ラック・富士ソフト・電通総研から学ぶ、脆弱性診断内製化の成功法則とは? AeyeScan 導入企業との公開対談PR

-

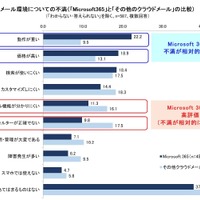

重い 高い 検索も使いにくいメールを企業の 6 割が使う理由

-

TvRock にサービス運用妨害(DoS)と CSRF の脆弱性

-

富士通の複数の業務パソコンにマルウェア、個人情報を含むファイルを不正に持ち出せる状態に

-

NETGEAR 製ルータにバッファオーバーフローの脆弱性

-

NDIAS「車載器向けセキュリティ技術要件集」活用したコンサルサービス提供

-

札幌で「CSIRT のはじめ方」ワークショップ 5/16 開催、北海道在勤在住者は参加費 5 万円が無料