【続報】Anonymous Japan のDDoS攻撃ツール(Far East Research)

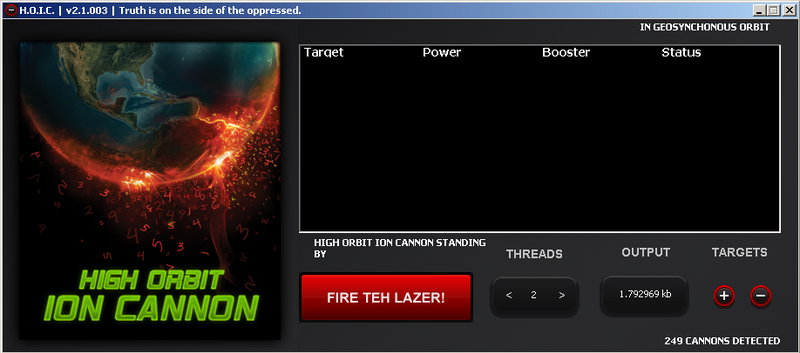

なお、Anonymous Japan が今回最高裁判所公式Webサイトの攻撃に用いたのは「HOIC(High Orbit IonCanon)」と呼ばれるDDoSツールであることが明らかになった。

国際

Far East Research

なお、#opjapanでは現在、衆議院、JASRACWebサイトも攻撃対象として候補に挙がっている。

なお、Anonymous Japan が裁判所公式Webサイトの攻撃に用いたのは「HOIC(High Orbit IonCanon)」と呼ばれるDDoSツールである。

IRC(http://1.webchat.anonops.com/#opjapan)では、以下のようなメッセージが確認できる。

---

[ #opJapan ] Target: http://www.courts.go.jp/ Server: Apache ::

Booster: http://pastehtml.com/view/c2oxqopb8.txt

---

Boosterとは、Anonymousが多用するDDoSツール「HOIC(High Orbit IonCanon)」のconfigファイルだ。ターゲットサイトに徹底的にスキャンをかけては、このBoosterを更新し、匿名でウェブページを作成できるPasteHTMlにアップしている。

※重要な注意

本記事及びリンク先に含まれるURL、メールアドレス、電話番号その他にアクセスした場合、あなた自身が危険にさらされたり、犯罪に荷担したとみなされたりする可能性があります。十分にご注意ください

(Vladimir)

筆者略歴:infovlad.net 主宰。中国・北朝鮮・ロシアのセキュリティ及びインテリジェンス動向に詳しい

2012年6月26日23時04分追記:Anonymousの攻撃によってダウンした「courts.go.jp」は、ドメイン登録は最高裁判所であるが同Webサイトのタイトルは「裁判所」であるため、「最高裁判所」「最高裁」の表記を「裁判所」に訂正しました

《ScanNetSecurity》

関連記事

この記事の写真

/