強化型認証特許技術「クリプトグラフィックカモフラージュ」概要

CA ArcotID PKIは、万が一証明書が盗まれて、犯罪者が正しくないパスワードを使った場合でも、秘密鍵らしきものを複数出力するメカニズムを組み込んだ。

製品・サービス・業界動向

新製品・新サービス

7月13日都内で行われたセミナーに登壇したCA Techonologiesセキュリティ技術部マネージャーの小坂嘉誉氏によれば、ユーザIDやパスワードの大量流出に見られるように、不正アクセスの手口はますます巧妙化し、オンラインバンキングへの脅威は日々高まっている。

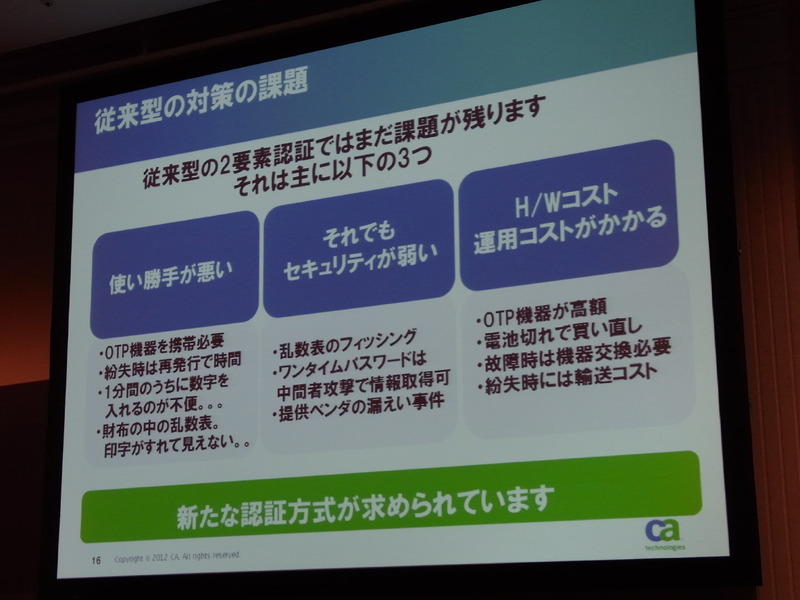

先ず講演の冒頭、小坂氏は「犯罪に対抗する方法として、ユーザID/パスワードに加え、ワンタイムパスワードやマトリックス認証などをユーザに提供し、二要素で本人確認を強化しようという動きがある」と述べ、併せて「この従来型二要素認証は、トークンなどのOTP機器の管理の煩雑さや、中間者攻撃に対する脆弱性などの点で問題が依然として存在する」と指摘した。

こうした問題に応えた認証強化ソリューションの、認証技術の中核となる特許技術「Cryptographic Camouflage (クリプトグラフィックカモフラージュ)」はユニークだ。

従来型のPKIの場合、例えば6ケタのPIN番号を想定すると、生成できる秘密鍵の数は568億通りになる。しかし、この膨大な数の秘密鍵であっても、ハイスペックマシンで総当たり攻撃をすれば、一日で秘密鍵は見破られてしまうという。

そこで、CA ArcotID PKIでは、万が一証明書が盗まれて、犯罪者が正しくないパスワードを使った場合でも、秘密鍵らしきものを複数出力するメカニズムを組み込んだ。犯罪者は偽りの秘密鍵を用いて認証を試みるが認証は拒否され、指定回認証に失敗するとサーバ側でそのユーザはロックされる仕組みだ。

CA Technologiesはこの他にも認証強化に関わる数多くのソリューションを持ち、例えばリアルタイムトランザクション実行時のリスクを評価し、このリスクスコアに基づいてアクションを設定できる「CA RsikMinder」がある。この製品は、リスクスコア100なら完全に不正、50ならば追加認証を要求する、等のルール設定が可能だ。

また、不正アクセスを検知するために、利用されているデバイスが正規のユーザのものであるかを70以上のメトリックスを用いて判断する「Device DNA」は、Device IDとMachine Finger Print(MFP)で構成される。MFPはOSの種類、画面の解像度、CPUの種類、インストールしているプラグインの数等々をメトリックスとして記録し、次回アクセスしてきたユーザのデバイス情報と比較しチェックする機能である。これにより正式なアクセスか否かを判断する機能だ。

小坂氏は、モバイルユーザの増加や利用者ニーズの複雑化、そしてIT予算の縮小に配慮しつつ今後もITセキュリティ問題に取り組んでいくと講演を締めくくった。

《ScanNetSecurity》

関連記事

この記事の写真

/