[Security Days 2013 インタビュー] 武器よりもそれを使う攻撃者の分析が重要(マクニカネットワークス)

マクニカネットワークス株式会社は、セキュリティ、ネットワーク、テレコム関連の商品開発や輸入販売を行う。

特集

特集

同社は1月末、米CrowdStrike社と独占販売に合意し、標的型攻撃の攻撃者特定や、攻撃目的、技術水準、攻撃インフラ等を分析したインテリジェンス情報を企業に向けて提供するサービスを開始した。2月28日と3月1日に渋谷ヒカリエで開催されるセキュリティ専門セミナーSecurityDaysで、その詳細が公開される。

今回、同サービスを取り扱う、マクニカネットワークスの子会社、マクニカソリューションズ株式会社 代表取締役社長 森 重憲 氏に、サイバー攻撃の動向や本サービスの概要などについて話を聞いた。

――御社の事業ドメインについて教えてください

最近、日本の政府や企業などが海外からの標的型サイバー攻撃を受けています。これは日本の国力の低下につながる非常事態ですので、日本の国家機密、知的財産、個人情報を守ることを当社のセキュリティ事業のミッションとしています。

国境のないサイバー空間でのセキュリティを考えた場合、日本独自の対策では十分ではありません。世界に通用するグローバルなセキュリティソリューションを展開する必要があります。

――既存のサイバー攻撃と、国益を損なうようなサイバー攻撃の違いは何でしょう?

従来のサイバー攻撃には、明確な目的は無く、誰もが同じ危険にさらされていました。つまり、A社もB社もC社も、同じセキュリティ対策で対応できました。しかし現在は、特定の企業を狙うカスタマイズされたサイバー攻撃が発生しています。このようなサイバー攻撃に対して、A社、B社、C社それぞれ違う対策が必要になっています。

現在のサイバー攻撃対策はシグネチャベースが主流になっていますが、これは1985年頃のテクノロジーです。IPSやIDSも原理としては同じといえるでしょう。そこで、サンドボックスで未知の攻撃やカスタマイズされた攻撃を検知するという対策手法が登場しました。

標的型攻撃は目的がはっきりしているので、そこを守る対策が必要です。

たとえば「渋谷で待ち合わせしていて突然誰かから銃で撃たれた」という事件が発生したとき、撃たれた人がまず初めに思うことは「誰が何の目的で撃ったのか」であり、「どんな銃で撃たれたのか」ではありません。これをサイバー攻撃に置き換えると、銃はマルウェアです。

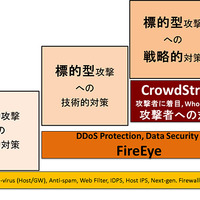

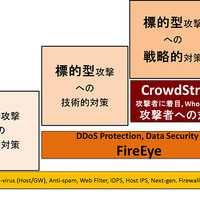

しかし、従来のセキュリティ対策は銃のことを調べることだけに焦点を当て、「誰が何の目的で」に注目することはありませんでした。戦略的な対策の第一歩は、誰がなぜ攻撃したのかを知ることなのです。

これからのサイバー攻撃対策には、攻撃者を特定し、その目的を把握した上で、どのような武器を持っているのかという攻撃インフラ、資金力はどうなのかといったことを調べる必要が出てくるでしょう。

攻撃者の目的は「金銭」「政治」「思想」の大きく3つに分けられると考えています。このうち企業がサイバー攻撃を受ける場合、金銭的な目的のケースが多いと思われます。金銭が目的の攻撃は、ビジネスとして行われるわけですから、攻撃に対して時間やコストがかかるとビジネスが成立しません。

――そのためにCrowdStrike社を協業相手に選んだのですか

米国にあるCrowdStrike社は、元Foundstone社のCEOでMcAfee社のWorldwide CTOであったジョージ・カーツ氏が、元McAfee社のVP Threat Researchであったドミトリ・アルペロヴィッチ氏と元Networks in Motion社のCFOであったグレッグ・マーストン氏と共同で、2011年に設立されたセキュリティテクノロジ企業です。「セキュリティのドリームチーム」と自称しています。

――CrowdStrike社との協業によって提供するサービスについて教えてください

新たにサービスを開始した標的型攻撃対策ソリューションは、「FireEye」との組み合わせで提供します。お客様の環境内に設置したサンドボックスタイプのアプライアンスFireEyeで既存のセキュリティ対策製品では検知出来ないようなサイバー攻撃を検知します。検知した検体(マルウェア等)をCrowdStrike社が分析し、標的型攻撃の可能性が高いのか一般的な攻撃なのか、さらには攻撃者の判定までを行います。攻撃者を特定した場合にはCrowdStrike社から攻撃者別シグネチャが提供され、それをFireEyeに適用します。さらに傾向分析を行い、必要があればCrowdStrike社がコンサルティングをご提供します。これによって先ほどの「戦略的対策」を実施し、攻撃者のビジネスを成り立たなくするわけです。

――技術商社がインテリジェンスサービスに進出した理由はなんでしょうか

現在は、技術的な対策に限界がきていると感じています。標的型攻撃などの執拗な攻撃では、どのような手も使ってくるのでイタチごっこに陥ります。しかし、違う側面から対策を行えばイタチごっこの連鎖を逃れることができます。それが「攻撃者はビジネスで攻撃している」という観点です。ビジネスである以上、費用対効果や収益性の悪いビジネスはしません。

サイバー空間はボーダーレスです。攻撃者は、米国のセキュリティレベルが高いとなると、標的を日本に移します。そこで日本のレベルを上げられれば、攻撃者はさらに他国へ標的を求めていくでしょう。情報セキュリティは、技術論から一歩出なければならないところにきているのです。

――ありがとうございました

関連記事

この記事の写真

/

![[Security Days 2013 インタビュー] 標的型攻撃、仮想化、BYODは「実態を見えなく」する--「SKYSEA」で可視化(Sky) 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/4586.jpg)