EvernoteをC&Cサーバとして利用する不正プログラムを確認(トレンドマイクロ)

トレンドマイクロは、Evernoteがサイバー犯罪者の攻撃インフラとして悪用された事例を確認したとブログで発表した。

脆弱性と脅威

脅威動向

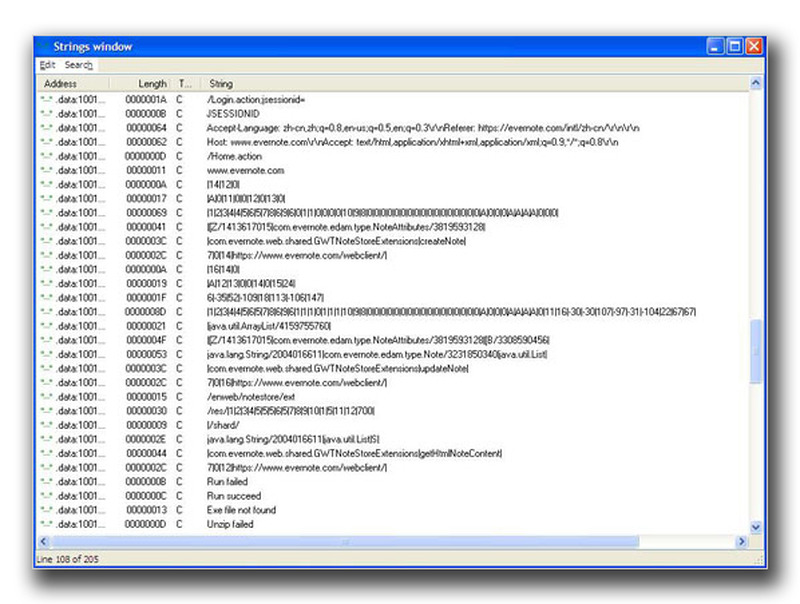

TrendLabsが入手した検体によると、この不正プログラムに作成された不正DLLファイルが正規のプロセスに組み込まれ、そしてこの不正DLLファイルにより実際のバックドア活動が展開されることが確認されている。「BKDR_VERNOT.A」のバックドア活動としては、ファイルのダウンロード、実行、ファイル名の変更などを含むさまざまなバックドアコマンドの実行が可能。そして侵入したコンピュータからOS、タイムゾーン、ユーザ名、コンピュータ名、登録されている所有者および組織に関する詳細を含む情報を収集する。

興味深い点は、バックドアコマンドを問い合わせる際、Evernoteアカウントに保存されているノート上の情報を利用すること。つまり、EvernoteがC&Cサーバとして機能する。また、収集した情報を送信するための場所としてもEvernoteのアカウントを利用する。同社では、サイバー犯罪者が自身の不正活動を隠ぺいするためにどれ程の努力を払うかを示す好例であるとしている。また、このような脅威の被害に遭わないためにも、見慣れないWebサイトの訪問やメールを開く際は、常に注意するよう呼びかけている。

関連記事

この記事の写真

/