[インタビュー]DDoS攻撃は「サーバが身動きできなくなること」、ボリュームではない(アーバーネットワークス)

今回、アーバーネットワークス株式会社のSEマネージャーである佐々木崇氏に、DDoS攻撃の変遷や手法、対策方法などについて話を聞いた。

特集

特集

全世界の3割以上のトラフィックを把握することで、DDoS攻撃を初期段階で検知し、対策する独自のテクノロジーを持つ。アーバーネットワークス株式会社はArbor Networks社の日本法人であり、2004年に設立されている。今回、同社のSEマネージャーである佐々木崇氏に、DDoS攻撃の変遷や手法、対策方法などについて話を聞いた。

──3月末には、スパム対策組織のSpamhausが規模の大きいDDoS攻撃を受けました。

我々アーバーネットワークスは、DDoS攻撃の報道に偏りがあると感じています。スパム対策の団体に対して行われたDDoS攻撃は多くのニュースになりましたが、たとえば、2012年の秋にUSの大手金融機関を標的として行われたDDoS攻撃は、長期間にわたって継続し、無視できない悪影響を及ぼしましたが、日本ではごく一部の方をのぞいてあまり知られていないと思います。

──ScanNetSecurityでは、そうした現状に一石を投じるために、過去に起こったDDoS攻撃をふりかえるDDoS攻撃年表を4月から公開しました。そもそものDDoS攻撃の定義を教えてください

DDoS攻撃とは、サービスを利用不能にすることを目的とした攻撃です。たとえば標的型攻撃は、ボットを操ってデータを盗む攻撃ですが、DDoS攻撃はサイトを使えなくすることを目的としています。最近では韓国や米国が被害を受けたDDoS攻撃が話題になっていますが、日本では国内外のサイバー攻撃は話題になりますが、特に国内のDDoS攻撃についてはあまり認識されていません。

──DDoS攻撃の方法について教えてください

攻撃手法の一つとして一般的に使用されているのは「SYN flooding攻撃」と呼ばれるものです。この攻撃はTCPの仕組みを悪用するため、10年以上前からある手法です。SYNのパケットを大量に送りつけることで、サーバリソースの枯渇やネットワークの帯域を圧迫し、最終的にサーバを動作不能にします。SYN flooding攻撃のパケットは通常64バイトですが、1,500バイトのSYNを送る手法もあり、より容易に帯域を圧迫することができます。

攻撃そのものはボットの場合もありますし、人間の操作による場合もあります。その際には「踏み台」を使うことで攻撃元をわからなくします。

SYNパケットは攻撃かどうかの見分けがつかないことが特徴で、攻撃を受けている側が、攻撃だと気づかないケースもあります。

SYNパケットではなく、UDPパケットによるflooding攻撃もあります。UDP flooding攻撃は一方通行の通信で、大きいパケットを送れるという特徴があります。また、ICMPのflooding攻撃もあります。こういった「パケットを大量に送りつける」という攻撃は、基本は変わっていませんが、そのボリュームは年々大きくなっています。

──ボリュームが大きくなる理由はなんでしょう?

一つの理由はボットネットだと思います。最近では、個人のPCではなく、データセンターのサーバすらボットに感染するケースが増えています。感染したサーバとデータセンターの帯域はPCの比ではない大量のトラフィックを生み出します。昨年米国ではこれらの要因により大きな被害を生み出しました。

また、DNSのオープンリゾルバに対する問題は以前より指摘されていますが、今回のSpamhausに対するDNSアンプ攻撃は過去最大のものとなり、DNSに対するセキュリティ対策が進んでいないことが要因となっています。

──DDoS攻撃に新しい傾向はありますか

L4やL7といったアプリケーションレイヤでのDDoS攻撃が増加しています。場合によってはそのコネクション数によってファイアウォールやIPSのテーブルを埋めてしまうということもあります。

たとえば本当の端末に見せかけて存在しないURLのリクエストを送りつけるわけです。具体的には商品情報などになりますが、それを検索させることでデータベースを動作不能にします。DDoS攻撃はボリューム攻撃という認識が一般的になっていますが、そうではなく「サーバを身動き取れなくする」攻撃であるという認識が必要です。

──DDoS攻撃はどんな目的で行われるのでしょうか

DDoS攻撃を仕掛ける理由には、社会的なものと営利的なものがあります。最近では「政治、イデオロギー」「ハクティビズム、バンダリズム」といった目的によるDDoS攻撃が増えています。

営利目的は全体の約3分の1を占めますが、表に出てこないことが多く、実情を把握しづらいのが現状です。「サービスを不能にされたくなければお金を払え」と脅すわけですが、請求される金額が小さい場合は表沙汰にしたくない心理が働いてお金を払ってしまうケースも多いようです。

──DDoS攻撃のツールについて教えてください

DDoS攻撃に使用されるツールには、「HOIC(High Orbit Ion Cannon)」や「LOIC(Low Orbit Ion Cannon)」をはじめ多数存在し、そして日々進化しています。表向きはトラフィックジェネレータやサーバのセキュリティチェックツールなどとうたっていますが、実態はその機能を使ってDDoS攻撃に用いられています。攻撃者はDDoS攻撃の効果をモニタしながら、効果がないと分かると次々にツールを変えて攻撃し続けます。

DDoS攻撃は驚くほど簡単で、効果が高いことも特徴です。韓国では小学生がゲーム規制に反抗してDDoS攻撃を行ったというケースもありますし、ボットネットを時間貸しするサービスも存在しています。

──DDoS攻撃の攻撃インフラについてはいかがでしょう

DDoS攻撃用のインフラは拡大しています。アーバーネットワークスでは、ワールドワイドで導入されている弊社Peakflow製品からのフィードバックと、Darknet(アサインされているが使われていないネットワーク)に設置されたセンサーにより、ボットネットの解析を行っています。

──最近の被害事例について教えてください

最近では、米国の金融機関が攻撃を受けた事例があります。この攻撃は5週間という長期間にわたり、しかも攻撃手法がボリューム攻撃からアプリケーションレイヤ攻撃へとどんどん変化していったことも特徴的でした。算定がむずかしいですが、機会損失による金銭的な被害も膨大だと思われます。また、意外に知られていないのが、復旧のためのコストが馬鹿にならないことです。

──アメリカ合衆国がDDoS攻撃のターゲットになりやすい理由は何でしょう? また、今後日本が狙われる可能性はあるでしょうか?

政治的な面も大きいと思いますが、何より英語ベースのサイトであることが大きな理由だと思います。最も影響力のある言語圏への影響が大きいので、攻撃の対象になりやすいのです。

もちろん、だからといって日本が狙われないという理由にはなりません。DDoS攻撃はハクティビストが行うことが多いので、どんな企業や組織も対象になる可能性はあります。

日本は近隣国との緊張が高まっていると思います。現在はDDoS攻撃のターゲットが公共機関や政府などですが、今後は金融や、巨大ショッピングモールなどのEコマース、クラウドサービス、データセンターが狙われる可能性があるでしょう。こういったサービスが本気で標的とされたら、現状の対策ではひとたまりもないと思います。いずれもエンドユーザが深刻な被害を受けると思われますので、DDoS対策はもちろん、実際にDDoS攻撃を受けたときの対処法も確立しておく必要があります。

──DDoS攻撃への対策はどのように行えばいいでしょう

DDoS攻撃対策でまず大事なことは、「今あるものでやるべきことをやる」ということです。たとえばWebサーバで、80番ポートしか使用しないのであれば、他のポートはすべて閉じるべきです。また、国内のみにサービスを提供しているのであれば、ソースアドレスで国外からのアクセスをフィルタリングします。L3レベルでできる対策は多いので、まずはそこの対策をきちんとやることが基本です。それができていないと、いきなりDDoS攻撃対策を導入しても十分な効果が得られません。

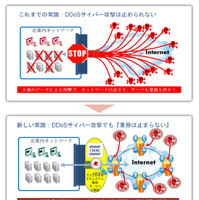

その上で、次のステップとしてDDoS攻撃専用の対策を行います。DDoS攻撃は外からやってくるわけですから、なるべく上流で止めることが重要です。つまり、ISPやキャリアで止めるわけです。ISPやキャリアがサービスとしてDDoS攻撃対策を導入することは非常に有効ですし、サービスの提供側、利用者側の双方にメリットがあります。しかし、アプリケーションレイヤでのDDoS攻撃は、場合によっては、自衛しなければなりません。

アプリケーションレイヤでのDDoS攻撃対策は、ファイアウォール、IPSのひとつ上段で対策を行うことが有効です。ボリュームが少ないので、直前で止めることができます。ファイアウォールやIPSにも、特定のDDoS攻撃を止める機能はあります。しかし完全とはいえません。これらはL4以上のコネクションをコネクションテーブルで管理しながら監視しますが、実際にDDoS攻撃が来るとそのテーブルが簡単にあふれてしまい、対策が間に合いません。

──アーバーネットワークスのDDoS攻撃対策ソリューションについて教えてください

代表的なものとして、「Peakflow SP/TMS」と「Pravail APS」があります。「Peakflow SP/TMS」はサービスプロバイダやキャリア向けのソリューションで、ネットワークをモニタリング、可視化して異常なトラフィックを検出します。DDoS攻撃を検出したときにはアラートが上がり、誰をターゲットにしているのかが分かるので、その情報を基に網内でDDoSの緩和が可能になります。

また「Pravail APS」は企業やデータセンターなどのインターネットの入口にインラインで設置するソリューションで、ISPやキャリアでは検知しづらいアプリケーションレイヤでのDDoS攻撃も検知できます。この二段構えの対策によって、DDoS攻撃からの保護を実現します。

Pravail APSの価格は最小構成で数百万円からといったところですが、たとえばEコマースサイトがDDoS攻撃によって丸1日落ちてしまったら、機会損失や復旧のための費用は莫大なものになります。それを考えたら決して高い投資ではないでしょう。

また日本では被害が公表されないので、DDoS攻撃の脅威自体が認識されていませんが、くり返しDDoS攻撃を受けてしまい、ISPから閉め出されて転々とするケースもあります。ISP目線ではオペレータが大変な思いをしているという現状もあるので、そこも軽減できればと考えています。

──ありがとうございました。

《ScanNetSecurity》

関連記事

この記事の写真

/