他社サービスから流出したID・パスワードをgooIDシステムに試行している可能性(NTTレゾナント)

NTTレゾナントは9日、「gooIDへの不正ログイン被害について(終報)」と題する文章を発表した。被害状況調査と全容把握、警察への被害に関する相談、その他必要となる対処・措置を実施したとしている。

インシデント・事故

インシデント・情報漏えい

「gooID」は、NTTレゾナントが提供するサービス「goo」を利用するためのアカウントサービス。今回、4月1日未明から、gooIDログイン失敗件数が増加。4月2日11時30分に、特定のIPアドレスからの秒間30件を超える機械的なログイン要求によるものであることが確認された。これを受け、不正ログインが疑われる31,372アカウントについてログインロックを実施。4日11時にも、新たに不正ログインの痕跡を認めた67,335アカウントをロックした。さらに利用者に対して、パスワード変更依頼メールを発信した。

現時点において、一連の集中的な不正ログイン行為は終息の様相となっており、また、不正アクセスを試みた犯行者による、個人情報へのアクセス、改ざん・消失・流出、決済の利用、またはgooメール受信箱等へのアクセスは認められないとのこと。同時に、データセンター内部の徹底調査も行い不正なプログラムの存在・侵入、顧客情報流出などの事実は認められなかったとしている。

攻撃ログを解析したところ、gooIDでは使用を認めていない文字種や文字数による攻撃が含まれており、他社サービスから流出したID/パスワードのセットリストを、gooIDシステムに対して試行している可能性が高いとのこと。

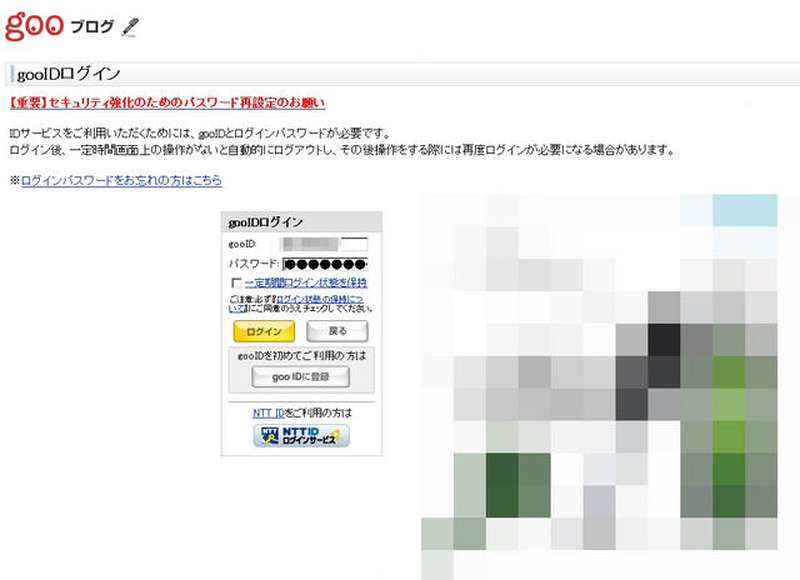

なおNTTレゾナントでは、4月9日19時から、不正ログインの痕跡が認められたアカウント以外のgooIDアカウントに対しても、ログインロックを行い、パスワード再設定の画面を表示する方針だ。

gooの不正ログイン被害、顧客情報流出などは「なし」……NTTレゾナントが最終報告

《冨岡晶@RBB TODAY》

関連記事

この記事の写真

/