正規のアプリに偽装し検出を回避する「PlugX」の亜種を確認(トレンドマイクロ)

トレンドマイクロは、標的型攻撃において自身の活動の隠蔽に利用される「RAT」のひとつである「PlugX」が、検出を回避するために複数の正規アプリケーションを利用することを確認したとブログで発表した。

脆弱性と脅威

脅威動向

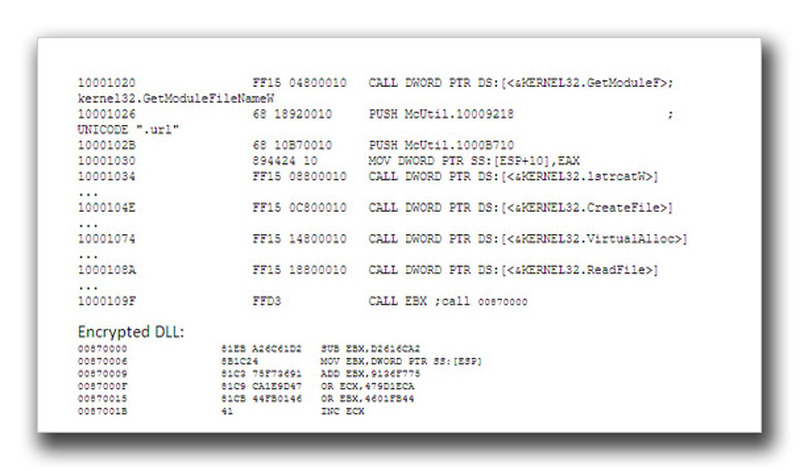

このような亜種の多くはアジア圏、特に中国や日本、台湾において確認されている。各事例において留意すべき点は、特定のDLLファイルは実行ファイルと対になっていることだという。最初のDLLファイルがアプリケーションによって読み込まれると、PlugXの亜種はファイルパスを取得し、第二の拡張子を付加することによってウイルス検出から回避しようとする。取得した新しいファイルパスは「CreateFile」というAPIによって開かれる。これに成功すると、不正プログラムはメモリ内に暗号化されたコンポーネントのコンテンツを格納するための空きスペースを割り当てる。そして暗号化されたコードは、最終的にコマンド「call EBX」または亜種ごとによって特定されるレジストリを介して呼び出されることになる。

関連記事

この記事の写真

/