狙われる「非Windows」とSNSユーザたち~脅威動向を振り返り、基本的な対策の見直しを(1)

自社の利用しているOSやプラットフォームにおいて、従来確認されている脅威が少ないという理由だけで、リスクが低いと考えることは極めて危険だということがわかります。

特集

特集

本稿では、このレポートから、韓国国内の主要企業を狙ったサイバー攻撃、国内外で被害が拡大するオンライン詐欺、LINEやTwitterなどSNSユーザを狙った脅威、そして拡大するモバイルの脅威について、大きく4点を取り上げます。

これらの今四半期に確認された脅威の一部事例をもとに、企業や個人ユーザが対策のために得られる教訓を考えてみましょう。

●「Linux、UNIXを狙うサイバー攻撃 - 韓国主要企業への攻撃から得られる教訓とは」

まず、企業を狙ったサイバー攻撃についてみてみます。海外の企業を狙うサイバー攻撃の事例として、脅威が表面化されていないOSであっても注意が必要であることが以下の事例から明らかになりました。 2013年3月に韓国国内で大規模なサイバー攻撃が発生し、主要企業がサイバー攻撃を受け、結果として多くのコンピュータが起動不能に陥るという甚大な被害がもたらされました。

この攻撃では、Windows OSだけでなく、LinuxやUNIXといった非Windows環境も狙われていたことが特徴としてあがっています。非Windows系OSは、不正プログラムの数がWindowsと比較して圧倒的に少ないことから、感染のリスクが低いと認識されており、従来は脅威が表面化されていませんでした。

しかし、今四半期の間にLinux、UNIXへの深刻な攻撃事例が国内でも連続して確認されています。これらは、脅威が「非Windows環境」へ拡大しており、その脅威が、日本にも流入していることを示しています。

よって、自社の利用しているOSやプラットフォームにおいて、従来確認されている脅威が少ないという理由だけで、リスクが低いと考えることは極めて危険だということがわかります。Linux、UNIX OSなど、非Windows環境であっても脅威が存在することを十分認識し、それぞれの環境ごとにどういった危険性があるのか、必要な対策を十分に理解しておくことが重要です。

また、当社の解析によれば、この韓国におけるサイバー攻撃は、メールが侵入の手法として利用されていた可能性が高いと判断しています。これは、たった一つのクリックが、操業停止や情報漏えいなどの企業にとって深刻な被害をもたらす可能性があることを示唆しています。一通の標的型メールから大規模な被害に繋がる可能性を、個々が重々把握しておくよう、セキュリティに関する情報の認知を高めることは、組織内において重要な対策のひとつといえます。

●「オンライン銀行詐欺ツールが日本に本格上陸 - 海外で拡大した脅威が日本にも」

次に、これまで海外で既に大きく被害が確認されていた脅威が、今四半期に入って日本に本格的に流入し始めた事例を紹介します。

国内で1~3月の間に、継続した攻撃を確認した事例として、「オンライン銀行詐欺ツール」があげられます。「オンライン銀行詐欺ツール」とは、オンライン銀行口座の不正操作を最終的な目的とする不正プログラムの総称です。攻撃の手法は、「Webインジェクション」と呼ばれるものです。

「オンライン銀行詐欺ツール」に感染すると、ユーザが自身のPCから正規のオンライン銀行にアクセスした際、認証情報等の入力を促す偽のポップアップが表示されます。この表示に騙されたユーザが、自身の認証情報を書き込むと、攻撃者がそれを詐取してしまうという仕組みです。

海外では、この手法による被害が、2010年頃から拡大していました。これまで一時的な流入に留まっていた日本にも、本格的な上陸が確認されています。金銭目的の攻撃は、偽セキュリティソフトやワンクリック詐欺などの例を踏まえると、一度流行した後に長く定着し易い傾向にあり、今後は国内でも攻撃の定番化が予想されます。

オンライン銀行の利用者はこのような攻撃手法があることに注意し、ログオン以外の目的で認証情報の入力を促す画面が表示された場合には金融機関への確認が必要です。

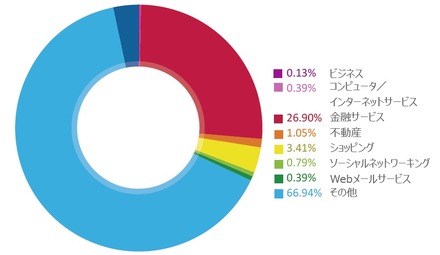

さらに、海外では「オンライン銀行詐欺ツール」がモバイルにも被害が拡大していることがわかりました。海外ではスマートフォン、タブレット向けのフィッシング詐欺サイトを複数確認しており、中でも金融機関を偽るサイトが最も多く26.9%を占めました。

海外で一度流行した脅威が国内に流入している実態を踏まえると、今後、国内でもモバイル端末を攻撃の対象としたオンライン銀行ユーザを狙う詐欺が脅威として広まる恐れがあります。利用端末に関係なく、セキュリティソフトでの対策が必須だといえるでしょう。(Trend Micro)

※本記事は「TREND PARKコアテク・脅威インテリジェンス」から転載しました※

《Trend Micro》

関連記事

この記事の写真

/

関連リンク

特集

アクセスランキング

-

護衛艦いなづまの艦長、資格のない隊員を特定秘密取扱職員に指名し懲戒処分

-

ランサムウェア被害の原因はスターティア社の UTM テストアカウント削除忘れ

-

デジサートのEV証明書の記載フォーマットに誤り、再発行とサーバへの入れ替え呼びかけ

-

社内不正 1位 情報持ち出し・2位 横領・3位 労働問題 ~ 被害企業 230 社調査

-

「意識を高揚させよう」と思い特定秘密の情報を知るべき立場にない隊員に特定秘密の情報を漏らす、懲戒処分に

-

Proofpoint Blog 36回「身代金を払わない結果 日本のランサムウェア感染率減少? 感染率と身代金支払率 15 ヶ国調査 2024」

-

テレビ宮崎グループ会社にランサムウェア攻撃、請求書発行システムを停止

-

豊島のサーバにランサムウェア攻撃、復旧済みで業務に影響なし

-

経団連、個人情報保護法に基づく漏えい報告や本人通知にリソースを割く現状を問題視

-

今日もどこかで情報漏えい 第23回「2024年3月の情報漏えい」なめるなという決意 ここまでやるという矜恃