スマートグリッドへのサイバー脅威レポートと、取り組みを紹介(マカフィー)

マカフィーは、スマートグリッドのセキュリティの現状に対する同社の考えをまとめた報告書の日本語版を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

スマートグリッドなどで用いられている制御システムの特徴のひとつに、通信プロトコルが脆弱という問題がある。制御機器間や管理PCとの間で通信を行うための制御系通信プロトコルは、ModbusがIPベースのModbus/TCPに拡張されたように、近年オープン化が進んでいる。しかし、ほとんどのプロトコルは認証や暗号化がされておらず、不特定の第三者によって通信パケットの改ざんや不正コマンド送信により、制御システムを誤動作させることが可能な状態となっている。

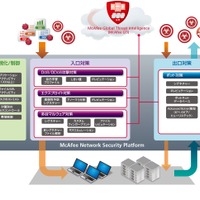

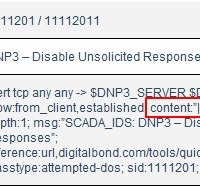

マカフィーでは、制御系の通信プロトコルを監視するソリューションとして「侵入検知システム(IDS:Intrusion Detection System)」の導入を推奨している。IDSでは、例えば制御機器(PLC)へ書き込みを行うようなコマンドの先頭部分が「14 01(16進)」である場合、それを検知できる。同様に、日本独自の制御系通信プロトコルについても、IPベースでかつ仕様さえわかれば、ネットワークをIDSで監視することによって、不正な書き込みコマンドを検知するなどの対策が可能となる。

関連記事

この記事の写真

/