韓国への大規模なサイバー攻撃を成功させたポイントとは(トレンドマイクロ)

トレンドマイクロは、韓国で発生した大規模なサイバー攻撃についての続報をブログで発表した。

脆弱性と脅威

脅威動向

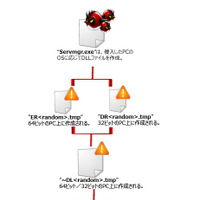

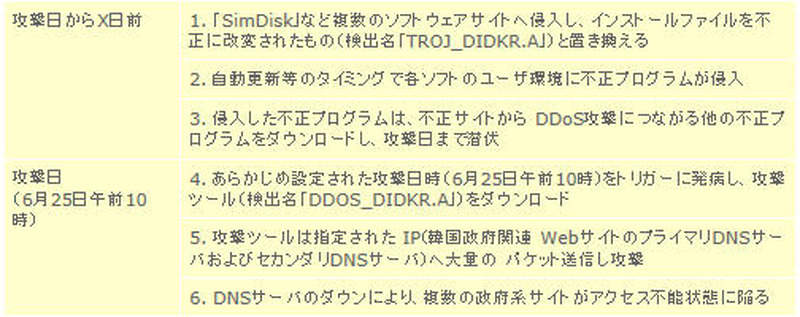

3月20日に発生した攻撃では、3月20日午後2時以前、または同日15時以降を攻撃の発症日時となるように設定された不正プログラムが関与していた。そして今回、同社が確認したDDoS攻撃へとつながる不正プログラムは、6月25日10時以降の日時を条件に、感染PC上にDDoS機能を備えた不正なファイルを作成し、攻撃を開始するものであった。この「時限爆弾」のごとく設計された仕掛けは、短時間で多大な被害をもたらし、甚大な効果を示した。

この時限爆弾式攻撃の実体である、DDoS攻撃の手法をより詳細に検証すると、今回のDDoS攻撃では比較的大きめの パケット(1KB以上)を2つのIPアドレスに繰り返し送信していた。このIPアドレスは、複数の韓国政府関連WebサイトのプライマリDNSサーバおよびセカンダリDNSサーバであった。この攻撃は、直接的にはDNSサーバへの攻撃であるが、間接的には韓国政府関連Webサイトが標的であり、 関連するWebサイトすべてが完全にオフラインになるように意図されていた。このためIPアドレスへの変換が不可能となり、韓国政府の発表によれば国務調整室など4つの政府機関のサイトがアクセス不可状態に陥った。

攻撃者は、「致命傷」を狙った限定的な攻撃により、複数のWebサイトをオフラインにさせた。これらのことから、今回の攻撃は攻撃対象を調査するなどある程度以上の準備期間があったことが推測できる。また攻撃者は、複数のソフトウェアユーザに自動的に攻撃ツールを拡散させる手法により、直接的に手を下すことなく簡易に大きな影響を及ぼすことに成功した、とも言えるとしている。

関連記事

この記事の写真

/