2013年上半期 標的型サイバー攻撃の実態に迫る~侵入を前提とした対策への転換を(1)

侵入を前提とした対策が整備されていない組織が狙われた場合、事業経営にまで影響する損失につながる可能性さえあります。侵入を前提とした対策の重要性を改めて認識させられる攻撃の実態が、今回の調査から明らかになりました。

特集

特集

深刻なのは、組織内部に侵入され、攻撃者に外部に機密情報を送信されていることすら気づくことが難しいという点です。

こうした標的型サイバー攻撃の対策に企業はどのように取り組むべきでしょうか。2013年上半期に国内で確認された攻撃の傾向と実態から、セキュリティ対策の在り方をご紹介します。

●狙われる対策の隙-攻撃初期の侵入手口から攻撃者に迫る

標的型サイバー攻撃は、攻撃者が機密情報の窃取という明確な目的をもち、標的を入念に調べ、標的の弱点を狙った攻撃を、目的が達成されるまで執拗に繰り返し行います。攻撃が仕掛けられる侵入時と侵入後の攻撃活動に着目して分析した結果、侵入時の攻撃の傾向に加え、可視化が難しくこれまで推測に頼る部分が大きかった侵入後の内部の活動実態の一端を突き止めることができました。

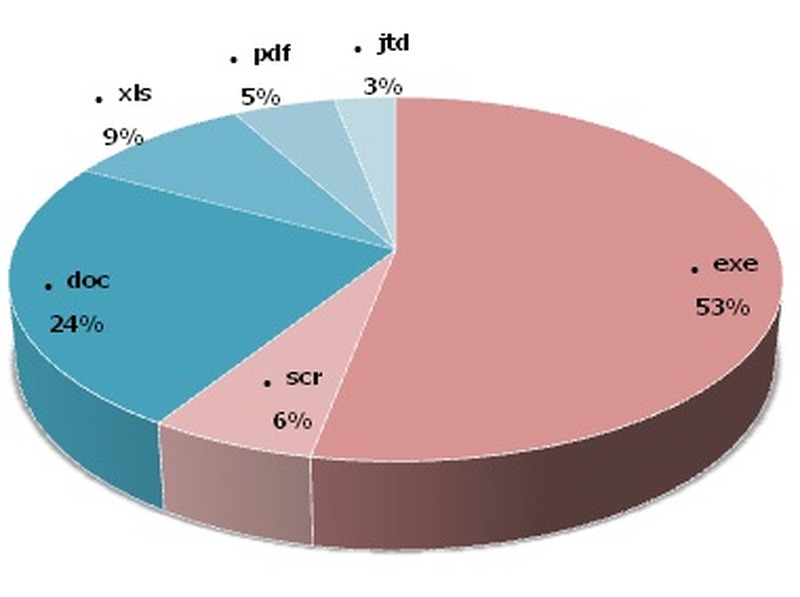

まず、侵入時に利用される標的型メールの添付ファイルに関しては、昨年には僅かながら確認されたショートカットファイルやHTMLファイルは上半期には使われず、上半期は実行ファイルと文書ファイルのみが確認されました。攻撃者は、標的を入念に調べ、攻撃に使用できる脆弱性を絞り込みます。このため、使用できる脆弱性の有無が、標的型メールの手口の変化に影響を与えていることが伺えます。実際、上半期2件のゼロデイの脆弱性が報告された一太郎ファイル(.jtd)の場合、2012年下期の0%から3%に増加し、その全てでゼロデイ脆弱性が攻撃に利用されていました。

機密情報の窃取という明確な目的をもって行われる標的型サイバー攻撃では、攻撃者は効果が高い攻撃方法を常に探し求めており、それを見つけ出した場合には躊躇せず使用します。上半期に確認されたショートカットファイルや一太郎ファイルの増減からは、こうした攻撃者の狙いを伺い知ることができます。

一方、標的を騙すソーシャルエンジニアリングの手口として使われる標的型メールの添付ファイル名に着目すると、「日程」「議事録」「説明書」「質問書」のような一般的な単語のみのファイル名よりも、具体的に何のための資料であるかを示すファイル名が多い傾向が確認できました。たとえば、「2013年4月1日営業担当者ミーティング議事録」などのように、具体的な会議のタイトルや日付などを含むファイル名が利用され、攻撃者が標的の業務内容や関心事項を攻撃前に把握していることが伺われます。具体的なファイル名で、あたかも受信者の業務に必要な資料であるかのように偽装することで、不正なプログラムを仕込んだファイルを開封させる、つまり攻撃の成功率を高めるのが狙いと考えられます。

●隠蔽される攻撃―正規ツールの利用で消される攻撃の痕跡

標的型メールの傾向から、利用される手口に着目して、脆弱性対策の徹底やメールクライアント上での実行ファイルの制御などを実施することは、侵入を防ぐために効果的な対策と言えます。しかしソーシャルエンジニアリングによる巧妙な侵入手口、標的を入念に調べ上げて仕掛けられる攻撃手法、そして、機密情報の窃取という目的を達成するまで行われる攻撃の持続性を考えると、組織の入口で侵入を防止する対策だけで標的型攻撃を完全に防ぐことは困難です。入口で完全に防御することが難しい以上、組織内部に侵入された場合の備えをあらかじめ講じておくことが重要です。

侵入を前提とした対策が整備されていない組織が狙われた場合、脅威を把握できた段階で既に多大な被害を被っている恐れもあり、結果として、事業経営にまで影響する損失につながる可能性さえあります。侵入を前提とした対策の重要性を改めて認識させられる攻撃の実態が、今回の調査から明らかになりました。上半期にトレンドマイクロで対応した標的型サイバー攻撃のインシデントケースから20件を無作為に抽出し調査した結果、その全てのケースで、正規ツールを利用することで、侵入後の攻撃活動を隠蔽し、検知を逃れようとする実態が確認できたのです。(Trend Micro)

※本記事は「TREND PARK標的型攻撃」から転載しました※

《Trend Micro》

関連記事

この記事の写真

/