制御システムを狙うサイバー攻撃をおとり調査で探る ~日本の社会インフラに壊滅的ダメージを与えうる攻撃も確認(1)

トレンドマイクロが制御システムを狙うサイバー攻撃を探るおとり調査を実施した結果、攻撃者から「おとり」に対して仕掛けられた攻撃は、現実に存在する社会インフラに甚大な被害をもたらし得るものでした。

特集

特集

トレンドマイクロが制御システムを狙うサイバー攻撃を探るおとり調査を2013年3月~6月に実施した結果、攻撃者から「おとり」に対して仕掛けられた攻撃は、現実に存在する社会インフラに甚大な被害をもたらし得るものでした。

2013年8月27日には、本調査の結果を報告するホワイトペーパーの公開に際し、執筆者自らがアメリカより来日。制御システムに関する基本的な仕組みや歴史、セキュリティリスク等を解説すると共に、今後の対策について提言を示しました。

●制御システムの歴史と地域別の違いとは

今回、制御システムへのサイバー攻撃に関する調査を実施したのは、トレンドマイクロのForward-Looking Threat Research Team、Kyle Willhoit(カイル・ウィルホイト、以下カイル)です。調査の詳細に関する報告に先立ち、彼は一般的な制御システムの概要を解説しました。

まず、1900年代から現代における制御システムの変遷と脅威の歴史を、以下のように振り返ります。 「制御システムは、1904年にクレーン制御の分野で始めて採用されて以来、オフライン環境で操業するタイプが一般的でした。しかし、1990年頃からインターネット接続された制御システムが展開し始めます。2000年代初頭から、これらが大幅に普及し始めたため、攻撃者が外部から発見しやすい状況になりました。そして2013年にはITシステムと制御システムインフラが融合し、よりオープンな環境となり、広範囲で利用されるようになったのです。」

また、カイルは地域別の制御システムに関する特徴として、アメリカ、日本、中国、ロシアの4カ国の傾向に触れ、「日本とアメリカは他2カ国に比べて、先進的な産業制御システム技術を利用している点で共通していますが、アメリカの方がインターネット接続されているシステムが多い状況です。また、日本もアメリカも、セキュリティ対策は実施されているものの不十分だといえます。

一方、ロシアと中国は制御システムの技術は発展途上でありながら、インターネット接続されているシステムが多いという特徴を持ちます。また、程度に差はありますが、セキュリティ対策への考慮が十分になされていません。」と説明しました(表1)。

制御システムは、先に解説した歴史からも分かる通り、オフライン環境での利用が一般的であったことから、セキュリティが考慮されていませんでした。表1においても、システム自体のレベルに遅れがあると、セキュリティ対策も考慮されにくいという地域別の傾向が見受けられます。 さらに、制御システムのセキュリティ対策においては、一般的なITシステムと制御システムの間にある考え方の違いも考慮する必要があります。情報システムに求められるのは、データ保護という観点から「機密性」が最優先事項ですが、制御システムでは社会インフラや製造ラインなどの運用を停止させないために、「可用性」が最も重視されます。セキュリティ対策が考慮されていない理由のひとつには、そうしたITシステムとは異なる特性もあげられます。

●制御システムの独自の構成と、伴うセキュリティリスク

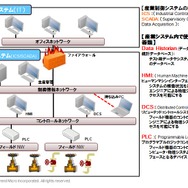

では、具体的に制御システムのセキュリティリスクはどのようなものが考えられるのでしょうか。リスクを知るには、まず汎用的な制御システムの構成を理解しておく必要があります。 以下に、典型的な制御システムの組織内における構成をみてみましょう。構成としては、主に、情報系システムと、制御系システムの2つのネットワークに分かれています(図1)。

情報系システムと制御系システムのそれぞれのネットワークの間は、ファイアウォールによって隔てられていますが、完全な隔離状態ではない点に着目する必要があります。図1のような構成であれば、制御系システムのネットワークがオフライン環境にあったとしても、情報系システムを経由してIT管理者や外部業者からのアクセスが可能となるのです。 実際に、オフライン環境下でUSBメモリで不正プログラムを侵入させる手口の他、情報系システム内でのフィッシング詐欺が攻撃の引き金となった事例も、これまでに確認されています。さらに、汎用的な制御システムで用いられているプロトコルは、セキュリティが未実装で、認証、暗号化機能が為されていないことが多く、危険度が高いと言われています。このように、制御システムは、攻撃者の侵入に対して大きなリスクに晒されている状態だと言えるのです。

※本記事は「TREND PARKコアテク・脅威インテリジェンス」から転載しました※

《Trend Micro》

関連記事

この記事の写真

/

関連リンク

特集

アクセスランキング

-

今日もどこかで情報漏えい 第23回「2024年3月の情報漏えい」なめるなという決意 ここまでやるという矜恃

-

雨庵 金沢で利用している Expedia 社の宿泊予約情報管理システムに不正アクセス、フィッシングサイトへ誘導するメッセージ送信

-

セトレならまちで利用している Expedia 社の宿泊予約情報管理システムに不正アクセス、フィッシングサイトへ誘導するメッセージ送信

-

スペシャリスト集結! マネーフォワード・ラック・富士ソフト・電通総研から学ぶ、脆弱性診断内製化の成功法則とは? AeyeScan 導入企業との公開対談PR

-

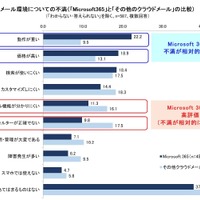

重い 高い 検索も使いにくいメールを企業の 6 割が使う理由

-

TvRock にサービス運用妨害(DoS)と CSRF の脆弱性

-

NETGEAR 製ルータにバッファオーバーフローの脆弱性

-

富士通の複数の業務パソコンにマルウェア、個人情報を含むファイルを不正に持ち出せる状態に

-

NDIAS「車載器向けセキュリティ技術要件集」活用したコンサルサービス提供

-

札幌で「CSIRT のはじめ方」ワークショップ 5/16 開催、北海道在勤在住者は参加費 5 万円が無料