piyolog Mk-II 第4回「国内中のサイトが模倣されている? ひと夏の模倣サイト誤認騒動」

実は「3s3s.org」の管理者に直接依頼することで閲覧対象外に指定することが可能で、国内の組織がいくつか含まれていることが分かります。これは模倣サイト誤認騒動の裏で、事態を正確に把握し、必要に応じて対象外の調整依頼を行っていた組織が存在することを示します。

特集

特集

今回はこの模倣サイト誤認騒動を巡る動向について振り返ります。

●「自社サイト」が模倣された?

7月25日に大阪府警や通信関係各社をはじめ、複数の組織から模倣サイトの注意を促す掲載が行われました。注意喚起の内容は「模倣サイトが確認され、閲覧するとウィルスに感染する恐れがあるため危険であり注意してほしい」といったものです。このような注意喚起は8月に入ってから総務省や消費者庁といった政府関係組織からも出されたため、マスメディアでも報道されるようになりました。

私も各組織から出された注意喚起を確認していましたが、ユーザー向けにサービスが提供されているWebサイトを対象とした注意喚起は少なく、各組織の自社サイトが模倣されていると注意を促すものばかりであったため、「このサイトをコピーして何をしたいのか」という違和感を覚えました。

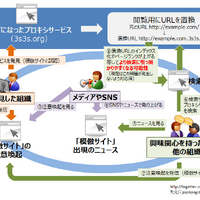

問題があるかは見てみないことには分からないため、注意喚起に掲載されていた「模倣サイトは○○.org」といった”ヒント”を頼りに検索したところ、「3s3s.org」が検索サイトで引っ掛かりました。「3s3s.org」にURLを入力すると、図のように入力したURLと同じ内容が表示されます。

正規のドメインの後ろに「.3s3s.org」と追加するルールで置換(例えばwww.example.jpならwww.example.jp.3s3s.orgとなる)され、一見したところ、「3s3s.org」を通して閲覧できる内容は正規のサイトをコピーしているかのように見えなくもありません。

しかし、実際に使用してみたり、解析サービスで検証してみたところ、注意喚起にあるようなウィルス感染が疑われる挙動(例えば「3s3s.org」から別の悪性サイトに接続する)は確認できませんでした。7月28日にはセキュリティ関連のBlogで誤認の可能性も指摘されています…

※本記事は有料版に全文を掲載します

《piyokango》

関連記事

この記事の写真

/