[Black Hat USA 2014 レポート] これからの脅威情報共有の未来像とは

セキュリティ機器から得られる情報を、ベンダの垣根を超え、リアルタイムに共有する仕組の構築が待たれている。たとえば、シスコ機器から得た情報をもとに、チェックポイントのアプライアンスが IDS ルールを即時修正するような体制である。

国際

海外情報

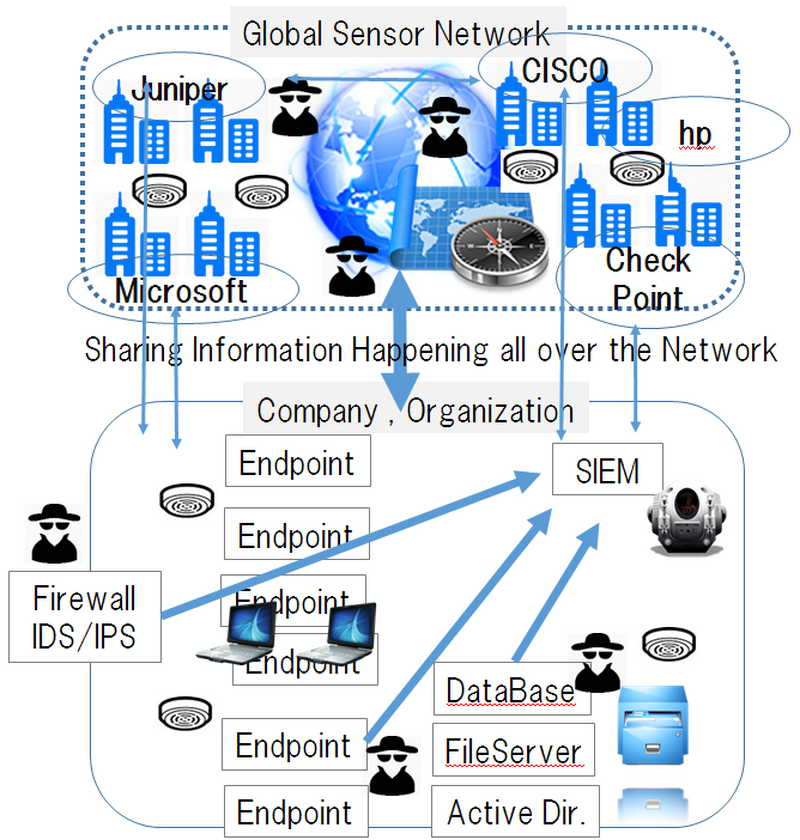

●今後必要とされる脅威情報共有体制の仮説

一方、セキュリティベンダの提供するアプライアンスやソフトウェアなどから集積される、マルウェアの活動や新しい攻撃ベクター等の膨大な脅威情報のほとんどは、セキュリティベンダ毎に管理・利用され、共有されることはない。

そうした中、APT などの攻撃に対しては事実上、人的・組織的な情報共有や、既存のセキュリティ機器、あるいは高価な新型 APT 対策機器のみでの防御や対処の有効性は、すでに限定的なものになりつつある。

こうした状況下、セキュリティ機器から得られる脅威情報を、ベンダの垣根を超え、広範囲にリアルタイムに共有する仕組みの構築が待たれている。たとえば、シスコ機器から得られた脅威情報をもとに、チェックポイントのアプライアンスが IDS ルールを即時性修正することができるような、グローバルな情報共有体制である。

こうした情報共有体制が実現するためには、ファイルサーバ、ADサーバ、DBサーバなどの、主要な攻撃対象となるサーバにも、たとえばマイクロソフト社のようなベンダが、攻撃関知時にアラートを XML などの形式で発信するようなセンサーを、開発段階から実装するような、セキュリティ機器にとどまらないセンサー網の普及が必要となるだろう。

以上の仮説のもと、Black Hat USA 2014 に集まった、世界各国のエキスパートや研究者の協力を得て、「脅威情報共有の未来像」について横断的なインタビューを行った。

【Lukas Grunwald(ルーカス・グルンワルド)氏】

Lukas Grunwald:ドイツ在住。DN-Systems社代表。セキュリティやeコマースのコンサルタントを務めるかたわら、IT専門誌にも寄稿。2006年の Black Hat USA にて Eパスポートのクローンや攻撃について講演を行う。

http://www.dn-systems.com/

「異なる企業間で脅威情報が共有できるようになれば、より多くのネットワークをカバーできるというメリットがあると思います。これはあくまで個人的な意見ですが、特に米国では、こうした情報は企業財産として見られています。そのため、企業の固有財産をどのように共有するのかというのが1つの課題です。」

「もう1つが、こうしたグローバル・ネットワークを創設した場合、セキュリティの観点からすれば素晴らしい結果が生み出されますが、一方でこのネットワークを誰が守るのかという新たな課題が出てくるように思います。例えば、フォールス・ポジティブなど誤った情報がネットワークに流れた時に、これにどう対処するかといった問題です。ある企業がフォールス・ポジティブを流して他の企業へ攻撃を仕掛けてくるかもしれません。ですから、誰がこのグローバルネットワークを管理する権限を持つか、というのが難しい部分でしょう。」

【Kahl Hutter(カール・フッター)氏】

Kahl Hutter:脅威情報の収集と提供を行い、リアルタイムのグローバルの攻撃源と攻撃対象を世界地図に視覚化した「Live Threat Map」などを公開する NORSE 社 Vice President。

http://www.norse-corp.com/

http://map.ipviking.com/

「これまでは HP や Checkpoint など、顧客の元にたくさんのネットワークやセキュリティ機器を置いている企業が、そこから集まる情報を集積してインテリジェンスを得るやり方が一般的でした。しかし最近、金融産業内で情報共有を行う「FS-ISAC (Financial Services Information Sharing and Analysis Center)」のような情報共有の仕組みが生まれており注目しています。」

「NORSE は集めた脅威情報を利用しやすい形態で提供する会社で、たとえば セキュリティ対策製品ベンダA社の機器から集まった脅威情報と、サーバベンダB社の機器から得られた脅威情報を統合して分析するサービスも提供しています。」

「汎ベンダ的な情報共有体制には賛成です。しかし、初期は特定の会社が損をせざるを得ず、協力する会社が一定数増えるなど、ブレークスルーを待たなければならないでしょう。また、リアルタイムで情報を共有し、それを各社で容易に分析するためのデータフォーマットの策定も同様に重要な問題になると思います。」

【Luciano Martins(ルチアーノ・マーティンス)氏】

Luciano Martins:監査法人デロイトのアルゼンチン拠点でサイバーリスクチーム部長。マルウェア解析、C&C サーバ調査、ATM 機器のペンテストなどを行う。

http://www.deloitte.com/view/es_AR/ar/index.htm

「情報共有については大賛成です。すでにそういう試みはいくつもあって、STIX(Structured Threat Information eXpression)などがそうでしょう。実現するための課題になるのは、どういうデータを共有するか、どう分析するか、そもそも脅威をどう定義するか、最後に誰がデータを保有するか、だと思います。」

「セキュリティ機器だけではなく、サーバなどにもセンサーを実装してリアルタイムに情報を集めることにも賛成です。しかしこれも、どう使うか、どう分析するかが重要で、どう分析していくかが一番のチャレンジになるでしょう。ネットワークは広大なので、いわゆる「ビッグデータプロブレム」が起こるので、どうそれを回避するかが重要になるでしょう。」

【烏山 雄大(カラスヤマ ユウダイ)氏】

烏山 雄大:三井物産セキュアディレクションのシニアコンサルタントとして、国内の主に中央官公庁に向けコンサルティングを行う。

http://www.mbsd.jp/

「情報共有体制構築には賛成です。すでに、各企業が自社だけで得られる情報を元に、自社のサービス、情報、機器を守ることは限界に達していると感じているからです。例えば、ゼロデイや APT のような攻撃が、たとえ日本国内には 1 件しかなくても、世界全体では何万件かあるかもしれません。それらの情報が共有されれば世界で最初の攻撃は防げなくとも、三番煎じ、四番煎じの攻撃はより効率的に防ぐことが可能になるでしょう。」

「APT 攻撃は、ふるまいを分析する必要があるので、セキュリティ機器だけではなく、その他のネットワーク機器や、サービス提供に利用される全てのサーバ(AD,FS,DB,DNS,WWW等)にもセンサーを実装し、そこから得られたケースをも共有するような仕組みする必要があるでしょう。究極的には全PC等がセンサとして作動し、その行動が(セキュリティやプライバシーを侵さない範囲に置いて)集約されれば、世の中99%の善人の悪意のない行動パターンがホワイトリストの様に利用可能かもしれません。ホワイトリストにそぐわない行動を検知するというロジックを追加すれば、悪意を持った少数の者の行動も検知出来るかもしれません(検知されない為には数十億の善人の行動に見えるようにふるまう必要があるが物理的に不可能であるため)。」

「どこがお金を出すのか、といった話を始めると、こうした試みは成り立たないと思います。99%のインターネットユーザーは善意で行動し、悪意のある行動はとっていないことを思い出して、ある種、DNS のように、相互補助を前提とした人類全体のインフラとして構築する必要があると考えます。」

【Michael Ossmann(マイケル・オスマン)氏】

Michael Ossmann:米国在住。Great Scott Gadgets代表。スノーデンが暴露した資料を元に NSA が使用している(であろう)コンピューターの盗聴機器を作成。本年の DEF CON 22 にて講演を行う。

https://greatscottgadgets.com/

「仮に脆弱性情報を統合する仕組みができ、情報を共有できたとすれば、セキュリティを研究する上でとても強力な環境になると思います。ただし良い面ばかりではなく、悪い面についても考えておいた方がよいと思います。例えば、個人のプライバシーの侵害につながることがないよう配慮するなどです。」

「また、世界規模でネットワークを監視する場合、世界各地のネットワークのさまざまな場所に大量のセンサーを設置することになると思います。センサーからの情報はおそらく相当な分量になると推測できますが、こういった情報をどのように集約し、どのように分析するのかも明確にしておくべきでしょう。もしかすると、センサーからの情報を集約するために別のネットワークを用意する必要があるかもしれません。」

●まとめ

情報共有体制構築そのものに対しては、5名の取材対象全員の賛同が得られた。一般ユーザー企業が、防御に有効な情報を、特定機器やベンダから得ることは事実上難しくなっている事実は共通認識となっており、ユーザーにメリットのある仕組みとして受け容れられたと思う。

一方で、今回の仮説となったセンサー網は、管理次第で NSA まがいの深刻なプライバシー問題を発生させる懸念があり、すべての識者が懸念を表明したポイントであった。また、収集した膨大なデータを、どのようにユーザーが分析活用するか、誤った情報の拡散をどのように発見修正するかといった、運用上の課題も多数指摘された。

共有し利用するために各機器から集積するデータのフォーマット及び、そのデータ送受信のための API 開発の成功も重要となるだろう。

「米国では脅威情報が企業の固有財産として見られている(Lukas Grunwald 氏)」という指摘があったが、企業同士の競争以上に、国防や安全保障上の壁や制約も存在するだろう。

しかし、中長期的には、こうした新しい情報共有体制への情報提供は、経済成長にも、セキュリティベンダの業績にも良い影響を与えていくだろう。「DNS のような人類全体のインフラ(烏山 雄大 氏)」として、取り組むことが必要だろう。

(高橋潤哉/取材:斉藤健一、笠原利香)

《高橋潤哉/取材:斉藤健一、笠原利香》

この記事の写真

/