[ソチ2014から東京2020 レポート] 東京五輪ではセキュリティ人材を遺産として残したい ― NISC 谷脇氏

内閣官房情報セキュリティセンター副センター長 谷脇康彦氏は、これらの対策として NISC は、政府機関に対してITシステムに対する対策基準や方法についてガイドラインや統一基準を定めて対応しているという。

研修・セミナー・カンファレンス

セミナー・イベント

講演したのは内閣官房情報セキュリティセンター副センター長 谷脇康彦氏とカスペルスキーラボ 代表取締役会長兼CEO ユージン・カスペルスキー氏の2名だ。2名は講演終了後、角川アスキー総合研究所 取締役主席研究員 遠藤諭氏をモデレーターに向かえたパネルディスカッションに参加した。

●世界と日本のサイバーセキュリティ状況

谷脇氏のセッションでは、日本のサイバーセキュリティ戦略とオリンピックに向けての準備についての説明が行われた。

谷脇氏は、まず近年のセキュリティ脅威の傾向について、(1)被害の甚大化、(2)重要インフラへの攻撃、(3)グローバル化の3つを挙げた。被害の甚大化は、例えば個人情報や企業の機密情報などの漏えいによる被害が、次に、金銭だけでなく人権や知的財産などにも影響を与え、問題が深刻化しやすいということだ。発電所や浄水施設、鉄道などの交通機関といった重要インフラを狙った攻撃も実際に増えている。3つめのグローバル化というのは、攻撃拠点が複数の国にまたがるというボーダレスな攻撃、あるいは特定国家の関与が疑われる攻撃などを指す。このような例として、2007年エストニアで発生した大規模なDDoS攻撃(政府機関や銀行などのオンラインが麻痺)、2009年韓国で発生したインシデント(これも政府機関への大規模なDDoS攻撃)を示した。

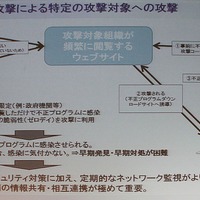

一方、国内に目を向けると、日本の政府機関や重要インフラに対する近年のサイバー攻撃は、標的型攻撃や水飲み場型攻撃など、特定の省庁、機関、担当者をねらったものが増えているとした。標的型攻撃は、送信元の詐称や内部のメールを分析したような巧妙な攻撃や、標的とメールのやりとりをしながらマルウェアを送り込むような攻撃も確認されている。また、水飲み場型攻撃でも、省庁の関係者がよくアクセスするサイトにマルウェアをしかけるが、標的以外のアクセスでは感染しないなど手の込んだものになっているという。

●対策にはエキスパートが16万人不足している

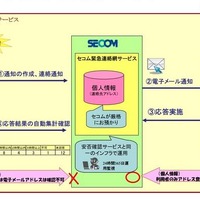

これらの対策として内閣官房情報セキュリティセンター(NISC)は、政府機関に対してITシステムに対する対策基準や方法についてガイドラインや統一基準を定めて対応しているという。標的型攻撃の場合、通常の防壁(FW、認証、アクセス制御等)を越えてユーザーがマルウェアをダウンロードしたりファイルを開いたりしてしまうので、侵入前提で内部ネットワークを探索しにくくしたり、トラップを仕掛けて侵入を検知するなど指導しているという。また、政府機関のネットワーク等を監視するGSOCやインシデント対応のためのCYMAT(情報セキュリティ緊急支援チーム)なども組織し、サイバー攻撃に対処している。

その他、重要インフラに関しての取り組みも本格化させており、大規模なサイバー演習や情報共有基盤の確立など進めていたり、セキュリティの人材育成にも力を入れているという。人材育成では、トレーナーの育成事業やITエンジニアにセキュリティスキルをつけさせる施策などのプランがあるそうだ。現在、国内のセキュリティエンジニアの数は26.5万人ほどだが、エキスパート人材がさらに16万人、量的な要員としてさらに8万人が不足しているといわれている。その人材には学生や若手の発掘(学生参加のCTFなど)の他、108万人いるというIT人材の活用を視野にいれて取り組んでいる。

●オリンピックのセキュリティ対策は始まっている

2020年の東京オリンピックにおけるセキュリティ戦略については、まず2012年のロンドンオリンピックの事例を研究し、どのようなサイバー攻撃を予想し、どのような攻撃があったのか、など英国と協調しながら準備を進めるという。そしてシステム稼働は開催の28か月前を計画している。対策を検討するにあたっては、まず大会の全体像をつかみリスク分析から始めるそうだ。その上で、開催時期のインフラを考慮した対応を策定し、必要な人材の育成も必要だとした。2020年ころには8Kテレビやスマートフォンなどモバイルネットワークの状況なども予測、検討しなければならない。

直接の対策はオリンピック委員会が中心となって実施するが、NISCとしては万全の運営のため各省庁やオリンピック委員会など運営側とも、情報共有や連携が欠かせないとして、監査や情報共有のための一定の権限を持った組織の必要性を語った。これは検討されているNISCの機能強化やサイバーセキュリティ戦略本部の機能とも関連する動きになると思われるが、谷脇氏によれば、詳細はまだ決定していないとのことだ。

●夏季オリンピックは冬季の3倍から5倍のリソースが必要

カスペルスキーは2014年のソチオリンピックにおいて、オリンピック委員会のサーバーのセキュリティを一手に任された企業だ。2番目のセッションは、同社のCEOであるユージン・カスペルスキー氏が、ソチでの対策と日本で予想される攻撃、そしてその対処方法などの講演である。

セッションは、まずソチオリンピックの規模や概要についての説明から始まった。ソチでは過去最多の88の国・地域が参加し、選手だけでも3000人規模、観客は130万人にも及び、ボランティアも25,000人が集まったという。ITインフラは、6,800台ものPCと300台以上のサーバーが稼働し、Wi-Fiのアクセスポイントは2,500台が設置された。それだけで特殊なイベントであり、守りも大変となるが、カスペルスキー氏は、2012年のロンドンオリンピックは参加国数、種目数などどれも2倍から3倍以上と夏季オリンピックの規模の違いを示し、2020年の東京オリンピックではソチの3倍から5倍のリソースが必要になり、その運営が簡単ではないと語る。

●1日50件もの重大インシデントにつながる攻撃をブロック

では、オリンピックに対してどのような攻撃が発生するのだろうか。カスペルスキー氏はソチでは、競技場のスクリーンの改ざん、ランサムウェア、DDoS攻撃、その他妨害行為が確認されたという。深刻な被害につながる攻撃だけでも1日あたり50件、攻撃の総数は1000件以上(1日あたり)にものぼる。実際に同社が防いだ攻撃として、

・サイバー犯罪者(前科あり)が職員に応募して内部のシステムにRATを仕掛けようとしたのを検知し、サイバー警察に通報した例

・財務部門のシステムにトロイの木馬を仕込み不正送金をしようとしていたマルウェアを検知し、排除した例

・複数の端末にボットネットエージェントらしきものを発見し、データ窃取が確認されたため、ネットワーク構成やアクセス制御などの対策をとらせた例

の3つが報告された。2番目のマルウェアは財務部門システムの未知の脆弱性をつくものゼロデイ攻撃だった。

同社は、ソチオリンピック防御のため、エキスパートを50人用意し、うち7名をオンサイトで防御にあたらせた。10種類以上のセキュリティ製品を駆使し、当然24時間体制のチームを編成したという。投入した製品にはプロトタイプも含まれており、これは攻撃者にとっても未知のツールとなるため効果を発揮したという。50名のチームは、GERT(インシデント対応チーム)、デジタルフォレンジック、ヒューリスティックグループ、GReAT(研究・分析チーム)他からメンバーが集められ多層的な防御体制を敷いた。

このような体制のおかげで、ソチでは準備期間を含めて大きな被害となるインシデントは0件だったという。

●東京はいまからでもセキュリティバイデザインで臨むべき

続けてカスペルスキー氏は、2020年の東京でも、ソチと同様な攻撃が懸念されるという。スクリーンやWebサイトの改ざん、ランサムウェア、データ破壊、インフラへの攻撃に注意すべきだという。ランサムウェアの攻撃では、委員会のシステムやコンピュータをブロックし、回復させるために金銭を要求するわけだが、競技中、運営中にこれをやられると非常にやっかいだ。放送などに影響がでるならと脅迫に応じてしまうかもしれない。

最後にカスペルスキー氏は、東京オリンピックでは、システムの設計段階からセキュリティを念頭に置くべきだと、セキュリティバイデザインの重要性を説いた。そして、定期的にセキュリティ監査を実施したり、想定攻撃によるセキュリティ演習、緊急事態用のホットラインなど体制の確立が必要だという。同社のソチオリンピックでは、1年以上前から防御計画を立て開会に備えたそうだ。

●最悪のシナリオで備えよーーしかし実際には想定外の対処が必要

最後は角川アスキー綜合研究所の遠藤氏をモデレーターとした登壇者によるパネルディスカッションだ。

谷脇氏は、東京オリンピックに向けては、日本でも独自にロンドンのヒアリングを行ったりしているが、カスペルスキー氏の講演で改めて感じたのは、セキュリティバイデザインの重要性だという。システム構築だけでなく施設の設計にも、セキュリティを組み込んでおくべきだと述べた。また、ペネトレーションテストを含むシステム監査も重要であるというのも共通しているとした。

ソチではセキュリティ担当企業はどうやって決めたのか、またその規模はという遠藤氏の質問に対して、カスペルスキー氏は、「自ら手を挙げたが、ロシアでは国がオリンピックのセキュリティを担当する企業を決める」と答えた。また、直接セキュリティ対策にあたったチームは50名ほどだと述べた。

●重要インフラ対策や外交などオリンピックには政府の支援も不可欠

これに対し、日本の状況を谷脇氏が説明した。日本でもオリンピックの準備はすでに始まっており、2015年2月にIOCに提出する基本計画書を現在作成中とのことだ。その中でセキュリティ対策はオリンピック委員会が主体となって考えることになるが、国が関与すべき部分もあるという。運営に関わる外交や、開催に必要な電力や交通などインフラなどである。その政府の動きの中でもセキュリティ関連の部会があり、物理的なセキュリティとサイバーセキュリティの2本立てで考えているとのことだ。

会場およびツイッターからの質問に答える形で、サイバーセキュリティのトレンドについて、カスペルスキー氏は、まず第1は攻撃がモバイルにシフトしている点、次に従来からの犯罪がサイバー化している点、最後は重要インフラへの攻撃という3つを挙げた。谷脇氏は、ビッグデータなどデータドリブンのシステムが主流になると、守るべきはデータだという認識が必要であるとした。加えて標的型攻撃にやり取り型が増えているように、技術以外の要素との融合対策が重要になってくるという認識を示した。

まとめとして、東京オリンピックでのサイバーセキュリティでキーとなるポイントは何かという質問がだされた。

●IoTで「脅威」もすべてにつながることに

カスペルスキー氏は、IoTではすべてのものがインターネットにつながるわけだが、これはインターネットの脅威もあらゆるものにつながるということを意味する。IoTは「Internet of Threat」でもある認識を持つことが重要であると前置きし、オリンピックの対策では、最悪のシナリオを想定した備えをすること。そのうえでさらにシナリオ以外の自体が発生しても対応できるクリエイティビティを持つ必要があるとした。

谷脇氏は、2020年に向けてさまざまな準備を始めているが、それをゴールとするのではなく、あくまでマイルストーンとして取り組んでいると語る。そして、前回のオリンピックでは新幹線や高速道路がレガシー(遺産)として残ったが、今回はセキュリティの人材とそれを育てるしくみが残るようにしたいと述べた。

《》

関連記事

この記事の写真

/