piyolog Mk-II 第7回「アドウェア放置していませんか? Superfish問題から見えてきた問題点」

差し込まれる広告も中間者攻撃と同様の原理でユーザーと接続先の間に介入する方法で行われており、自己署名証明書を用いてHTTPSで行われる通信も広告表示の対象に含まれました。

特集

特集

今回はこのSuperfish問題を整理しつつ、アドウェアは放置しても良い存在なのかについても考えます。

● Superfish炎上後のLenovoの対応

Superfishプリインストールの指摘は昨年9月にLenovoのユーザーサポートフォーラムへの書き込みが行われたことに始まります。Lenovo側も問題と認識したためか大々的に発表こそしなかったものの、今年1月時点でSuperfishのプリインストール中止やサーバー側の作用を通じた機能停止を行ったことをその後明らかにしています。

しかし、2月19日にこのSuperfishがプロキシとして動作していること、さらに自己署名証明書を用いてHTTPS通信も傍受していることが判明し、Twitterやマスメディアを通じて拡散されたことで炎上状態になりました。炎上後のLenovo側の対応としては、翌日20日と比較的早い段階で問題を公式に認めた他、その後も情報をアップデートし、対象製品の情報公開や自社製Superfish削除ツールの提供、MicrosoftやMcAfeeと協力し問題解決にあたることを発表しています。また今回の影響範囲ですが、報道によれば全世界で約1000万台、日本国内では約5万台がこの影響を受けたのではないかといわれています。

● 混合しがちなSuperfishの問題を整理

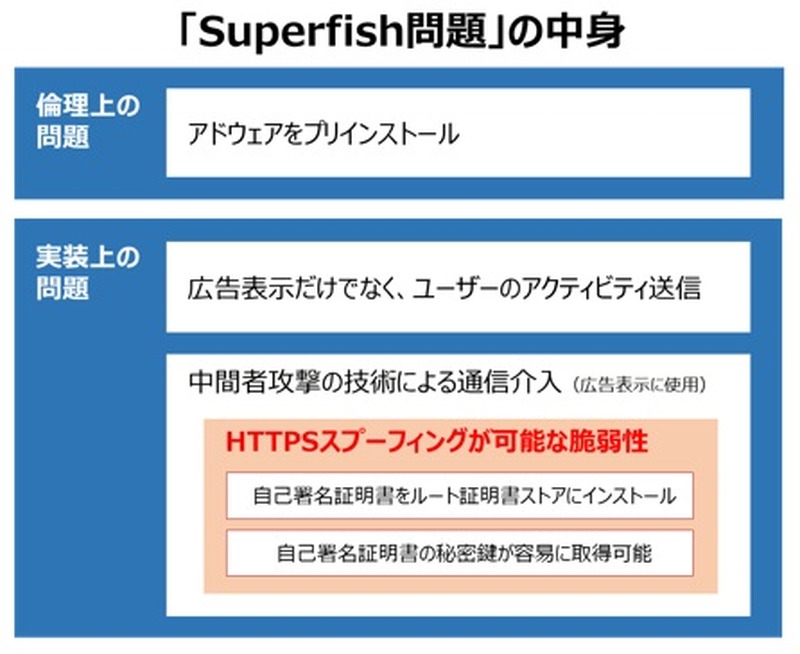

Superfishをめぐる問題は出荷時にインストール(プリインストール)されていたことがよく取り上げられてしまったためか、Superfishに関連する他の問題も一括りにされてしまうことがあるようです。そこで、どのような点が問題であったのかについてまずは整理してみます…

※本記事は本日配信のScan有料版に全文を掲載しました

《piyokango》

関連記事

この記事の写真

/