遠隔操作用サーバが海外から国内へ、攻撃ツールも標的の環境変化に対応(トレンドマイクロ)

トレンドマイクロは、2014年の国内における標的型サイバー攻撃を分析したレポート「国内標的型サイバー攻撃分析レポート 2015年版」を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

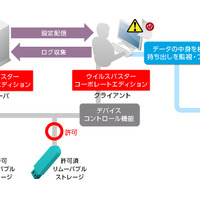

また岡本氏は、2014年の標的型サイバー攻撃の傾向は「出口」および「内部」において変化が顕著であるとした。出口においては、攻撃者が使用する遠隔操作ツールが従来の「POISON」から「EMDIVI」や「PLUGX」へと移行している。これは、Windows XPからWindows 7、8など標的の組織の環境変化に対応している動きであるとした。同様に、遠隔操作用のサーバが海外から国内に設置されるケースが急増、その割合は7倍以上になった。ほとんどが正規のサイトを改ざんし、遠隔操作用サーバが設置されていたという。

内部の傾向では、ファイル転送やリモート実行、痕跡消去といった情報を盗み出す活動に正規のツールやコマンドを使用したり、ログオンスクリプトやバッチ処理を改ざんするなど標的のネットワーク内の管理設定に便乗するといった動きが見られた。SIEMなどのシステムログを改ざんしたり消去するケースもあったという。特に情報を盗み出す行為は、6分から10分ほどで行われることが多くなったとした。こうした状況から、出口においては通信先あるいは通信内容によって接続を遮断する対策の導入、内部においてはネットワーク内およびサーバ・クライアント内での不審な挙動を監視できる対策の導入が必要であるとした。さらに、隠蔽のために変化を続ける活動を捉え、継続して対策していくために、スレットインテリジェンスが重要であるとした。

関連記事

この記事の写真

/