標的型メールを見破るも情報を共有せず、日本年金機構事件からの教訓(ラック)

ラックは、「日本年金機構の情報漏えい事件から、我々が得られる教訓」と題した資料を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

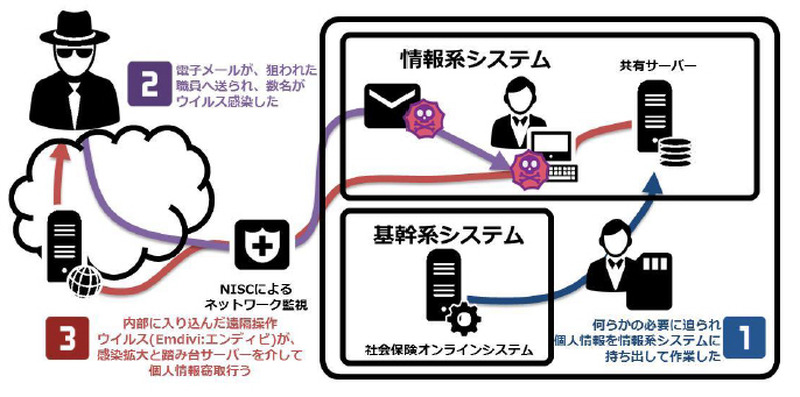

今回の情報漏えいは、標的型攻撃メールによるウイルス感染であるが、まさに同機構のような公共団体は攻撃を受けやすい。同機構でも標的型攻撃メールを開いたのは数名で、ほとんどの職員は攻撃を見抜いている。しかし、攻撃を見抜いた職員がそれを誰にも告げなかったことが問題であると指摘している。また、最初の感染は5月8日で、これは内閣サイバーセキュリティセンターが検知しており、厚生労働省を通じて同機構に伝えられているという。

同機構では感染したPCを特定して隔離し、ウイルス対策ベンダにより解析が行われた。しかしその後も攻撃が続き、感染台数も増えたことで、警察庁に被害相談を行った。この経緯から資料では、ウイルス対策と標的型サイバー攻撃対策を区別できていなかった可能性があるとしている。今回の事件から、マイナンバー制度が不安視される傾向にあるが、マイナンバー制度では個人情報保護に対して法律で厳しい基準が決められており、いたずらに不安に思う必要はない。それよりも社員や職員の意識改革と教育、事件・事故前提の組織体制の構築、事故対応チームの組織化などが重要としている。

関連記事

この記事の写真

/