ラックにAdobe Flash Playerのゼロデイ攻撃、その過程や実態を公開(ラック)

ラックは、新たな「脅威分析情報」を公開した。今回は、ラックのセキュリティ対策システムで検知した「Adobe Flash Player」のゼロデイ攻撃の実態についてまとめている。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

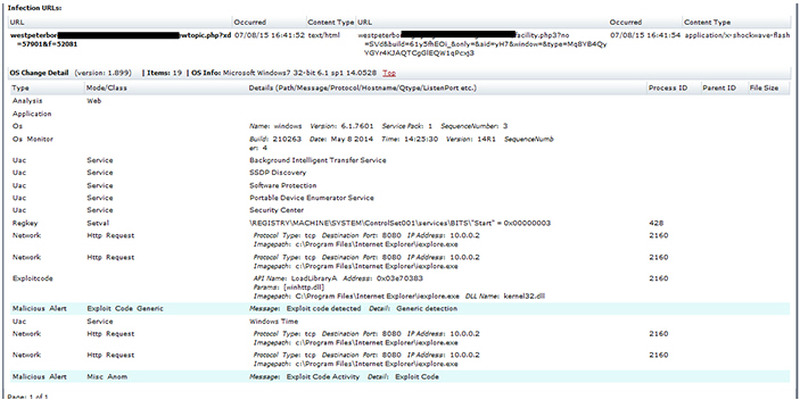

この攻撃で悪用されたAdobe Flash Playerの脆弱性は、7月9日にアドビがセキュリティ修正プログラムを公開している。つまり、攻撃が検知された時点ではゼロデイ脆弱性であった。この攻撃は、FireEyeによるゼロデイ攻撃の検知、PCのウイルス対策ソフトの検知、プロキシログでの通信状況の記録、Flashコンテンツの脆弱性攻撃の分析など、複数のデータを解析することで事故の詳細を把握できた。同社ではこのことから、ひとつの製品や分析結果だけに頼らず、多方面からの判断や攻撃の過程のどこかで検知・防御を行い、可能な限り迅速な対処をすることが非常に重要であるとしている。

関連記事

この記事の写真

/