[DEF CON 23] 正しい標的型攻撃メール訓練の運用法、ソーシャルエンジニアリングの国際的権威クリス・ハドナジーに聞く

「報告」は大切な効果測定要素です。理想的なのは、フィッシングと察知し、開封前にその存在を報告する従業員です。反対に「開封しなかったが報告を怠った」「開封したが報告した」「開封してなおかつ報告を怠った」これらの従業員すべてに改善の余地があります。

研修・セミナー・カンファレンス

セミナー・イベント

企業のコールセンターなどの電話窓口に関係者を装って直接電話をかけて、入念な準備に基づいた話術(=ソーシャルエンジニアリングテクニック(ソーシャルハッキング)のひとつ)を駆使し、どれだけの情報を引き出すことができたかを競う、DEF CON の中でも異色のイベント「 SECTF (ソーシャルエンジニアリング CTF)」は本年で 6 回目の開催を迎えた。

主催者であるソーシャルエンジニアリングの国際的権威 Chris Hadnagy (クリス・ハドナジー)氏と、同僚の Michele Fincher(ミシェル・フィンチャー)氏、そして、日本でのソーシャルエンジニアリングの教育プログラム展開を検討する、株式会社アズジェントのセキュリティ・プラス ラボ所長の 駒瀬 彰彦 氏の 3 名へのインタビュー後篇では、日本の大規模漏えい事故によって注目が集まった、標的型攻撃メール訓練サービスに話が及んだ。(聞き手:江添 佳代子 氏)

──ソーシャルエンジニアリングの対策を考える場合、日本社会の特徴や独自な点はありますか。

フィンチャー氏:日本は、信用をベースに社会が成り立っている印象があります。人を疑うより信用する国だと思いますので、悪意のある人にその善意を利用されやすい傾向があるのではないでしょうか。米国の場合、米国家安全保障局 (NSA) が国民の個人情報を収集していたということもあり、人々は物事をより悲観的に捉える傾向にあると思います。

──日本では、年金機構における個人情報漏えい事故がマスメディアで大きく取り上げられ、フィッシング対策の一環として、標的型攻撃メール訓練が過度に注目を集めた印象があります。クリスさんに伺いたいのですが、そもそもソーシャルエンジニアリング対策のトレーニングを行う場合、必要な要素や、反対にやってはいけないことはどんなことでしょうか。

ハドナジー氏:ソーシャルエンジニアリングに関するトレーニングで必要なのは、従業員が恐怖や恥ずかしさを感じることが決してないよう配慮することです。恐怖や恥ずかしさを用いて人を育てることはできません。たとえば、フィッシングメールを開いてしまったら怒られる、恥ずかしい思いをするというトレーニング内容がもしあるとしたら、教育効果は得られないでしょう。

また、トレーニングが従業員にかける負担を小さくすることも必要です。忙しい日々の業務を妨げるようなトレーニングは、従業員にとって負担にしかなりませんし、従業員はトレーニングに対し非常にネガティブな印象を持ちます。

私は、1 回のトレーニンングに必要な時間を 60 ~ 90 秒ほどにとどめるべきだと考えています。フィッシングメールを開き、URL をクリックしてしまった従業員に対して、数秒で読める簡潔な説明を見せるような内容が効果的でしょう。

駒瀬氏:日本では、政府や企業が標的型攻撃メール訓練を行う事例がありますが、罰が与えられたり、恐怖や恥ずかしさを感じる内容は存在しないと思います。そこは安心できる部分でしょう。

一方、日本の標的型攻撃メール訓練に関して私が懸念しているのは、トレーニングの教育効果がメールの開封率や URL のクリック率のみで判断されてしまっていることです。費用面もしくは、従業者への負担を考慮してか、十分な期間をかけて訓練を実施しない、開封した担当者の階層毎のリスク評価(役職者が開封した場合の方が、役職を有さない者よりリスクが高いなど)をしないで、クリック率が下がると効果がでていると判断してしまい、トレーニングを終えてしまう企業が多いのが現状です。

──では、いったいどのような項目を指標として、トレーニングの効果を判断していくべきでしょうか。

フィンチャー氏:標的型攻撃メール訓練のようなトレーニングの効果を測定するには、複数の要素を見るべきです。一つ目は、従業員の「報告」についてです。メールを開封したか否かなどは別として、従業員はフィッシングメールが届いたことを企業内の担当者に報告する必要があります。その報告が行われたのかどうか、報告率、そしてメールが届いたことに対する報告が行われたのか、または開封してしまったために報告したのかなども見るべきでしょう。

二つ目は、対象企業にダウンロードされたマルウェア数がトレーニングによりどのように減少したかも見るべきでしょう。開封率やクリック率が減少したにも関わらず、トレーニング実施前と比較してマルウェア数が減少していないのであれば、本来目的としていた効果があったとは言い難いのではないでしょうか。

三つ目は、フィッシングメールの難易度を考慮する必要性です。フィッシングメールの難易度が下がれば、従業員が騙される可能性は低くなり、クリック率は下がります。難易度の低いメールを送ることでクリック率が減少し、トレーニングの効果があったと満足してしまっては、本来の目的がなされていないことになるでしょう。

これらの要素を総合的に検証することが必要ではないでしょうか。開封率やクリック率ではなく、従業員のスキルレベルを把握し、向上していくことがトレーニングの目的だと考えています。

ハドナジー氏:「報告」は非常に大切な効果測定要素です。最も理想的なのは、フィッシングメールだと察知し、開封する前にその存在を報告する従業員です。反対に、フィッシングメールと察知し、開封はしなかったが報告を怠った従業員、察知できず開封してしまったが事後報告を行った従業員、開封したが報告も怠った従業員、これらの従業員すべてに改善の余地があることを認識する必要があると思います。

──トレーニングを実施すべき頻度や規模などについて、教えてください

ハドナジー氏:理想はすべての従業員に対し、毎月トレーニングを行うことでしょう。もちろん企業規模や従業員数、トレーニングに投資することのできる予算などによって行う頻度や範囲の調整が必要なのが現状です。

こういったソーシャルエンジニアリングに対するトレーニングの必要性を周知させるために米国で労力を費やしたのが 6 ~ 7 年前のことでした。当時は私たちも大変苦戦しましたが、今の日本は、ちょうどその時期に差し掛かっているのではないでしょうか。

──トレーニングを受けても、攻撃を 100 %防ぐことはできません。

ハドナジー氏:その通りです。私は、ソーシャルエンジニアリングに長く携わり、専門家として本を書いてすらいますが、それでも昨年一度フィッシングメールの被害にあいました。

──ソーシャルエンジニアリングのプロフェッショナルであるあなたでも、そんなことがあるのですね。

ハドナジー氏:私のように豊富なノウハウを持ち、日々対策を考えている人間でも、メールが届いたタイミング、その時の心境や多忙さなどに判断が左右されてしまうのです。特に数多くのメールを受信する立場にある人が、業務上非常に忙しく余裕のないタイミングなど、開封してしまうことは考えられます。だからこそ、報告が非常に大切な要素になるのです。

──日本でもこれから、正しい知見に基づいたソーシャルエンジニアリングの対策の必要性が高まっていくと感じました。ありがとうございました。

《湯浅 大資》

関連記事

この記事の写真

/

関連リンク

特集

アクセスランキング

-

ランサムウェア被害の原因はスターティア社の UTM テストアカウント削除忘れ

-

クラウド労務管理「WelcomeHR」の個人データ閲覧可能な状態に、契約終了後も個人情報保存

-

信和へのランサムウェア攻撃で窃取された情報、ロックビット摘発を受けてリークサイトが閉鎖

-

今日もどこかで情報漏えい 第23回「2024年3月の情報漏えい」なめるなという決意 ここまでやるという矜恃

-

山田製作所にランサムウェア攻撃、「LockBit」が展開され複数のサーバのデータが暗号化

-

「シャドーアクセスとは?」CSAJ が定義と課題をまとめた日本語翻訳資料公開

-

「味市春香なごみオンラインショップ」に不正アクセス、16,407件のカード情報が漏えい

-

SECON 2024 レポート:最先端のサイバーフィジカルシステムを体感

-

サイバーセキュリティ版「天国と地獄」~ サプライヤーへサイバー攻撃、身代金支払いを本体へ請求

-

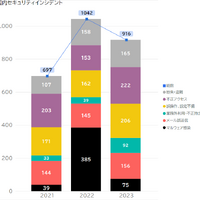

2023年「業務外利用・不正持出」前年 2 倍以上増加 ~ デジタルアーツ調査

![[DEF CON 23] 米で相次ぐサイバー攻撃、ソーシャルエンジニアリングはどう悪用されるのか~クリス・ハドナジー インタビュー 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/16829.jpg)

![[DEF CON 23]今年はクリスタル! 勝者の印「Uberバッヂ」に迫る 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/16579.jpg)

![[DEF CON 22 レポート] SECTF 競技レポート 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/11457.jpg)

![[DEF CON 22 レポート] ソーシャルエンジニアリングの第一人者 Chris Hadnagy 氏インタビュー (1) 目的と歴史 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/11452.jpg)