「Joomla!」使用Webサイトに、PHPの脆弱性の有無を調べる不正アクセス(警察庁)

警察庁は、「Joomla!」を使用したWebサイトに対するPHPの脆弱性を標的とした不正なアクセスを観測したとして、「@police」において注意喚起を発表した。

脆弱性と脅威

脅威動向

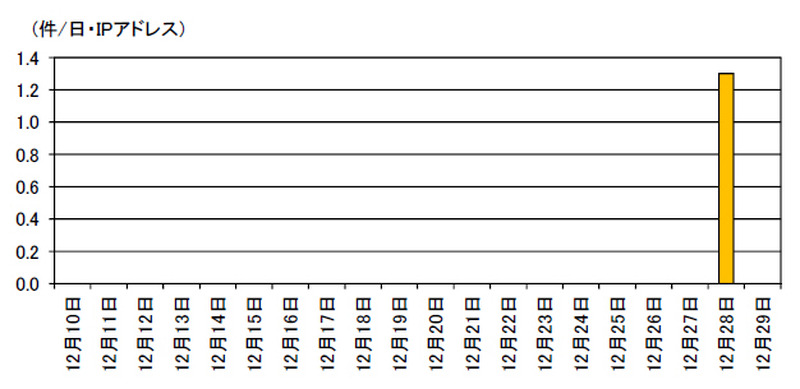

当該脆弱性の公表後、12月14日にセキュリティ対策企業から「Joomla!」を使用したWebサイトに対するPHPの脆弱性を標的とした不正なアクセスの観測事例が公表された。また24日には、別のセキュリティ対策企業からも同様の事例が公表された。警察庁の定点観測システムでも28日にこれらのセキュリティ対策企業から公表されたアクセスと同様の手法によるアクセスを観測したという。これらアクセスの内容は、いずれも脆弱性の有無を確認するものであり、実際に攻撃を試みるアクセスではなかった。しかし同庁では、このアクセスにより脆弱性の存在を把握されたWebサーバに対して、今後攻撃が発生し、サイトの改ざんなどが行われる可能性があるとして、注意を呼びかけている。

関連記事

この記事の写真

/