サイト改ざんが依然としてインシデントの1/4を占める--JPCERT/CCレポート(JPCERT/CC)

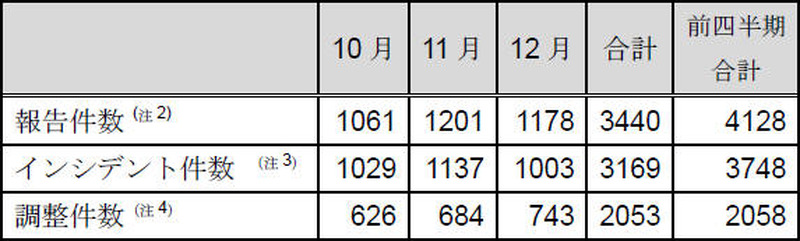

JPCERT/CCは、2015年10月1日から12月31日までの四半期における「インシデント報告対応レポート」および「活動概要」を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

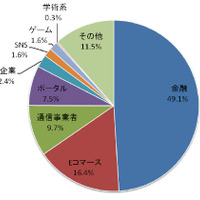

インシデントの内訳は「スキャン」が48.2%、「Webサイト改ざん」が26.1%、「フィッシングサイト」が15.0%を占めた。フィッシングサイト全体では、金融機関のサイトを装ったものが49.1%、Eコマースサイトを装ったものが16.4%を占めている。本四半期に報告が寄せられたフィッシングサイトの件数は474件で、前四半期の522件から9%減少し、前年度同期(466件)との比較では17%の増加となっている。

活動概要では、「高度サイバー攻撃への対策のための文書を公開」「標的型攻撃に使われるマルウエアに対する、検知ツールと分析スクリプトを公開」「JVNにて共通脆弱性評価システムCVSS v3 による脆弱性評価を開始」をトピックに挙げている。

関連記事

この記事の写真

/