マルウェア「Mirai」などに感染したIoTボットネットによるDDoS攻撃に注意(JVN)

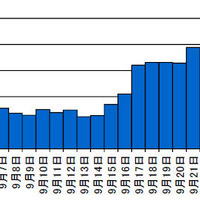

IPAおよびJPCERT/CCは、IoT機器を使用した大規模なボットネットが構築され、DDoS攻撃に使用されていることについて注意喚起を行った。

脆弱性と脅威

脅威動向

Miraiは、初期設定で使われることの多い62組のユーザ名・パスワードの組み合わせのリストを使用し、脆弱な機器をスキャン、ログインできた機器に感染してボットネットに組み込む。62組のログイン情報だけでも数十万の機器へのアクセスが可能であるという。対象となるIoT機器は、主に家庭用ルータ、ネットワークカメラ、デジタルビデオレコーダだった。またKrebs on Secirutyは、Miraiとは異なる同様のマルウェア「Bashlite」の存在を指摘している。セキュリティ企業Level 3 Communicationsは、Bashliteに感染した約100万ものIoT機器からなるボットネットが構築されている可能性があるとしている。

JVNでは、感染した危機への対応として、まずネットワークから切り離したまま機器を再起動する。これは、Miraiはメモリにのみ存在するので、機器の再起動により削除されるためだ。そして、機器のパスワードを強固なものに変更し、再接続する。また、IoT機器をマルウェア感染から保護するためには、初期設定のパスワードを強固なものに変更するとともに、必要でない限りUPnP機能を無効にする。信頼できないWi-Fiを使用しないことなどを挙げている。