IoT機器を狙う「Mirai」やその亜種の感染を目的とするアクセスが増加(警察庁)

警察庁は、@policeにおいて「『Mirai』ボットの亜種等からの感染活動と見られるアクセスの急増について」を発表した。

脆弱性と脅威

脅威動向

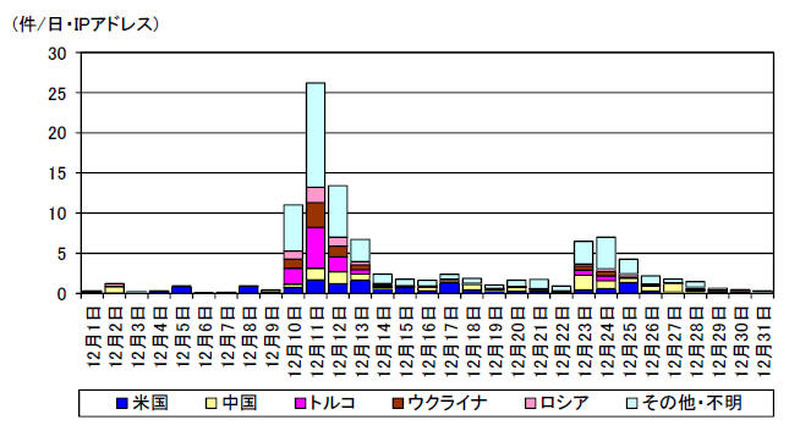

同システムでは12月10日頃から、主に海外製デジタルビデオレコーダの映像配信等で使用されているポート「37777/TCP」を宛先とするアクセスの急増を観測した。このアクセスには、WAN側の「23231/TCP」へのアクセスをLAN内の機器の「23/TCP」にポートマッピングする設定がJSON形式で記載されていた。これにより、UPnPが動作する一部の機器では不正に侵入される可能性がある。

また12月18日頃からは、「6789/TCP」ポートへのアクセスが急増した。このアクセスは、BusyBoxコマンドを使用し「19058/TCP」ポートにバックドアを構築するものと考えられるという。なお、発信元にWebブラウザで接続したところ、デジタルビデオレコーダ等のログイン画面が表示された。多くのデジタルビデオレコーダにバックドアが構築されているとみている。

12月下旬からは、SSHに使用される「22/TCP」および「2222/TCP」ポートに対するアクセスの増加を確認している。これら一連のアクセスの増加は、分析するとIoT機器を狙うボット「Mirai」の特徴と一致していた。また、Miraiの亜種としてSSHを狙う「Rakos」も発見されている。同庁では対策として、IoT機器のユーザ名およびパスワードを初期設定から変更すること、インターネットにはルータを介して接続すること、ファームウェアのアップデートがあれば適用することなどを挙げている。

関連記事

この記事の写真

/

![[新春対談] 一田 和樹 vs 辻 伸弘 : インターネットの善悪と2017年展望 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/21697.jpg)